2月份曝出的网络间谍活动“方程小组”其恶意软件的攻击技术是目前最为高端的,卡巴斯基在其使用的恶意软件方程毒药(EquationDrug)中发现了诸如“SKYHOOKCHOW、DRINKPARSLEY、LUTEUSOBSTOS、STRAITACID、STRAITSHOOTER”之类的代号,与美国国安局使用过的代号极为相似。

一份由斯诺登泄露出来的秘密文档包含了国安局“特定访问行动”(TAO)的计划代号名单,该名单中就有SKYJACKBRAD、DRINKMINT、LUTEUSASTRO这样的代号。另外一份文档还提到了国安局的一个名为STRAITBIZZARE的恶意软件植入。此外,卡巴斯基在方程恶意软件中还发现了一个名为STANDALONEGROK的组件,而美国国安局使用的一个键盘记录器就叫“GROK”。

而且,本周针对方程小组恶意软件的技术分析,发现另一个一模一样的代号:BACKSNARF_AB25。这个代号就出现在“特定访问行动”的计划名单中。

另外,在方程小组的恶意软件中发现的编译时间戳显示,软件制作者几乎只在周一到周五工作,如果假定他们从早上8点或9点开始工作的话,则意味着他们处于UTC-3或UTC-4时间区。虽然开发者可以改变时间戳,但研究人员认为这里的时间戳非常真实可信。

方程毒药的其他一些细节:

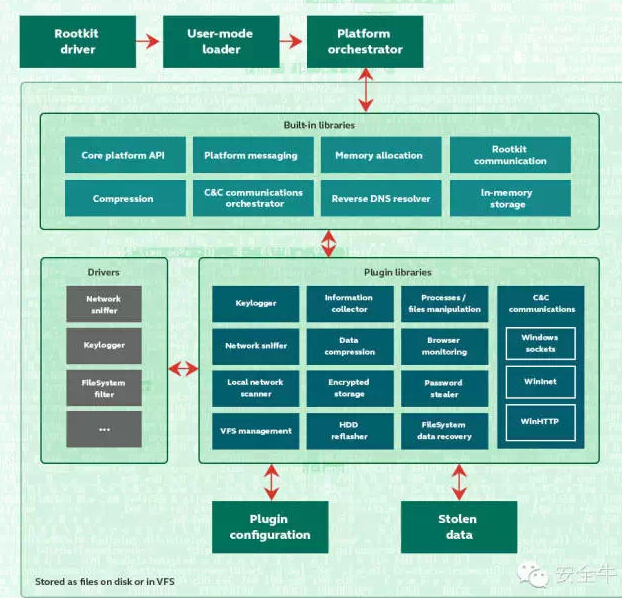

“方程毒药出现于2003年,而且一直在用,尽管更先进的角鲨(GrayFish)攻击平台已经被推向新的受害者。”卡巴斯基全球研究与分析团队(GReAT)说。“需要注意的是,方程毒药不仅仅是一个木马,而是一个完整的间谍平台,包括一个通过在特定受害者计算机上部署相关模块来执行网络间谍活动的框架。网络间谍平台的概念既不新颖也不独特。”

作为卡巴斯基实验室口中描述的执行完整间谍活动的平台,方程毒药的主要特性是具有几十个可执行程序、配置文件和受保护的存储位置。据说它还有高达116个不同插件,可供“方程组”根据目标和所获信息任意选用来实现很多不同种类的功能。

整个框架结构类似一套迷你操作系统,具有内核态和用户态组件,通过自定义的消息传递接口进行精密交互。平台包含了一套驱动程序,一个平台核心(协调器)和大量插件。每个插件都有唯一的ID和版本号,标识着它所提供的一套功能。有些插件依赖于其它插件,如果依赖关系没有解决好就有可能不工作。

方程毒药平台架构

这些插件并不是攻击者的全部能力。每个插件都有唯一的插件ID号(一个字长),比如:0x8000、0x8002、0x8004、0x8006等。所有插件ID都是偶数,并且高位都是0x80,目前共发现30个插件ID,最大ID号是0x80CA。考虑到插件开发者是递增分配插件ID的,再假设其他插件ID被分配给目前没有发现的模块,不难推算出还有86个插件有待发现。

卡巴斯基实验室发现的模块中有些包含了以下功能:网络浏览侦听或重路由,系统信息收集和硬盘固件篡改。

“方程毒药事件呈现出一种有趣的趋势,这种趋势我们在分析可能是国家网络攻击的工具时也有发现——代码复杂性的增加。很明显,国家攻击者寻求拥有更好稳定性、隐蔽性、可靠性和通用性的网络间谍工具。你可以只用几天时间就做出一个基本的浏览器密码小偷或者嗅探器。但国家黑客专注于开发整合此类代码的框架。这些框架可以定制零散的代码以适应多种实时系统,能够提供可靠的途径将组件和数据以加密的形式存储起来让普通用户无法访问。”