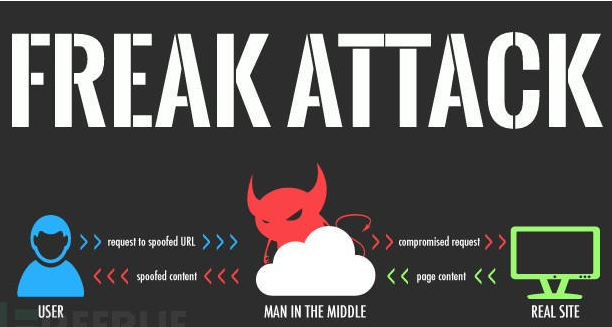

FREAK安全漏洞允许攻击者对安全套接层(简称SSL)与安全传输层(简称TLS)之间的加密连接实施中间人攻击,这一利用过期密码的攻击手段已经被受害方证实有效。而这一次,微软的Secure Channel堆栈亦未能幸免。

“微软已经意识到其Secure Channel(Schannel)当中存在安全功能规避漏洞,其能够影响到全部受支持的微软Windows版本,”微软公司在一份安全咨询资料中指出。“该漏洞源自已经得到公开披露的FREAK技术,该问题的影响范围极为广泛、并非仅限于微软Windows操作系统。”

尽管微软研究部门正是发现FREAK安全漏洞的欧洲密码专家团队的组成部分,但微软在今天之前一直对这一涉及Windows系统的问题避而不谈。

“在这份安全咨询资料发布之初,微软公司并没有收到足以表明这一问题已经被公开用于针对客户开展攻击的可靠信息,”微软方面解释称。

微软同时指出,其正在与微软Active Protections Program合作伙伴开展主动合作以实现保护,而且一旦相关调查工作彻底完成,微软方面将”采取适当的举措以保护客户安全”。

“具体举措可能包括通过每月发布流程提供安全更新或者推送周期之外的安全更新,实际方式取决于客户的需要,”微软公司指出。

此次受到影响的Windows版本包括Windows Server 2003、Windows Vista、Windows Server 2008、Windows 7、Windows 8与8.1、Windows Server 2012以及Windows RT。

微软公司表示,用户能够通过在组策略对象编辑器内修改SSL密码套件禁用导致FREAK问题的RSA密钥交换机制——除非用户所使用的是Windows Server 2003版本,此版本不允许启用或者禁用个人密码。

“Windows服务器在默认配置下(禁用导出密码)不会受到影响,”微软公司指出。

在本周早些时候有消息指出该存在漏洞的软件堆栈与苹果TLS/SSL与OpenSSL密切相关之后,已经有多家企业陆续公布了受到该问题影响的系统清单。

截至本文发稿时,freakattack.com网站上公布的受影响网络浏览器包括IE、Android版本Chrome、Android浏览器、Mac OS X以及iOS上的Safari、黑莓浏览器以及Mac OS X与Linux平台上的Opera。

用户现在已经可以利用FREAK客户端测试工具检测自己的网络浏览器是否受到影响。