多年来,美国联邦政府一直对其强力手机监控技术——“魔鬼鱼”(Stingray)的使用保持沉默。美国司法部和各地方执法机关坚称此举是为了防止嫌疑人发现这些设备的运行机制而找出对抗的方法。

但最近美国民权联盟(ACLU)披露的一份法庭文件揭示了政府这种秘而不宣行径的另一个原因:“魔鬼鱼”会干扰其附近任一手机的信号——不仅仅是目标手机,而是附近所有与目标手机使用同一蜂窝网络接入的任意移动设备。

民权组织早已断言魔鬼鱼太过蛮横,因为它们会横扫周边每一部手机的数据——不仅仅是目标手机,还能介入他们的通话。然而,美国司法部和地方执法机关却拒绝承认此点,也不回应有关这一工具的其他质疑。

但是,在那份新公开的pdf文件里——一份魔鬼鱼使用授权申请——联邦调查局(FBI)特别探员迈克尔·西梅卡(Michael A. Scimeca)向法官坦承了魔鬼鱼的破坏性。

魔鬼鱼(魟鱼)

西梅卡在他的申请里写道:“由于魔鬼鱼的运行方式,其使用有可能会间歇性中断其附近的蜂窝服务,影响紧邻的部分无线设备。可以通过合理限制魔鬼鱼应用的范围和持续时间最小化可能造成的服务中断。”

这份文件早先是密封的,直到去年,案件辩方律师提出一项动议要求忽略经由魔鬼鱼收集的证据,这份文件才被公之于众。这是ACLU第一次看到FBI承认魔鬼鱼的破坏能力,并对其破坏本质以及联邦通信委员会(FCC)核准此设备时知不知道这一点提出了质疑。

ACLU言论、隐私和技术项目法务专员内特·韦斯勒(Nate Wessler)说:“我们认为魔鬼鱼封锁或中断附近用户手机通话的事实应当引起蜂窝服务提供商、FCC及普通民众的注意。如果紧急呼救电话或是非常重要/紧急的电话(打给医生、爱人之类)被这种技术封锁或中断了,那问题就严重了。”#p#

密盒中的魔鬼鱼

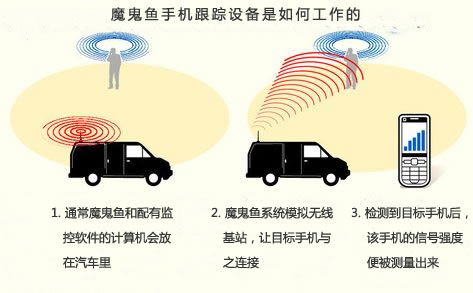

与伪基站设备类似,魔鬼鱼是一个手提箱大小的移动监视系统,可以伪装成合法的蜂窝信号塔诱骗附近的手机和其他移动设备与之连接并找出他们的特定身份和位置。魔鬼鱼发出的信号比附近其他蜂窝信号塔的都要强,以此迫使手机和其他设备与自己建立连接并揭示其特定身份。然后,魔鬼鱼可以确定连接信号的方向,只要设备一直与这个伪基站连接,就能利用获取的数据追踪手机的位置。

尽管魔鬼鱼被设计为可以识别911电话并毫不停留地让其与正常的蜂窝基站连接,FBI探员揭示的这份真相却让人不得不怀疑除911之外的其他紧急电话是不是根本不能通过。

全国各地的执法机关从上世纪90年代中期开始便一直在用各种版本的魔鬼鱼变种追踪嫌疑人的活动。这项技术被FBI、特勤局、美国法警署、海关及边境巡查局、缉毒署及超过12州的地方司法机构使用。

但鉴于这些执法机关都与研制魔鬼鱼的公司签署过保密协议,这项技术的使用一直处于严格的隐秘状态。

在多个州,当局被发现欺瞒法官和辩方律师有关此种争议技术的使用情况,或是为避免在法庭上暴露此种技术的应用而根本不申请批准就直接用了。其他情形里,他们向法庭和辩方律师隐瞒魔鬼鱼工作机制的信息,避免暴露这设备不分青红皂白获取附近所有系统的位置数据的事实。执法机关甚至走到干涉公共记录请求的地步来防止公众知晓这项技术。

因此,这份法庭文件的披露具有重大意义,并引出了一个疑问:谁知道了这一能力,又知晓了多久?FCC有责任保证操纵无线电频率的设备遵循一定的技术标准而不引起无线电干扰。如果制造魔鬼鱼的公司没有向FCC透露这一设备的手机信号破坏特性,那就意味着这些设备很可能是以欺诈的形式获准生产的。

“如果紧急呼救电话或是非常重要/紧急的电话(打给医生、爱人之类)被这种技术封锁或中断了,那问题就严重了。”

位于佛罗里达州的哈里斯公司——为美国执法部门生产魔鬼鱼的主要厂商及其使用保密性的积极支持者——已经被指认其于2010年通过电子邮件发给FCC的一份声明存在问题。在那份声明里,哈里斯公司的代表告诉FCC,这项技术只会在“紧急情况下”才会被执法部门使用。但据ACLU从佛罗里达州首府塔拉哈西的警察局得到的记录显示,2007年以来将近200例用到魔鬼鱼的案件中,只有29%属于紧急情况。魔鬼鱼经常被用于日常的犯罪调查,用来追踪毒贩、银行劫匪和其他什么的。

FCC在2011年4月和2012年3月均核准通过了哈里斯公司的魔鬼鱼设备。

当被问及哈里斯公司为魔鬼鱼寻求认证的时候有无向FCC透露其破坏性,FCC官员说:“我们不能就设备运行方式作出任何评论,因为根据FCC的申请流程,这些信息都是保密的。”她称哈里斯公司特别要求了申请进程的保密性。

她还指出,如果“无线客户遇到无法解释的服务中断或干扰”,向FCC报告,FCC会“调查原因”。#p#

魔鬼鱼的信号中断是如何发生的

导致FBI曝光信号中断问题的案件仍在审理过程中,案件被告是一个名为克劳德·威廉姆斯(Claude Williams)的连环武装银行抢劫案嫌疑人。2012年7月,FBI探员西梅卡提交了一份要求使用魔鬼鱼追踪威廉姆斯手机的申请。

尽管西梅卡要求的是使用魔鬼鱼的授权,他却在申请中将其称为移动笔式记录器、诱捕和追踪设备。称谓很重要,因为ACLU一直以来都在指责政府用这一词汇误导法官们。笔式记录器记录特定手机号拨出的数字,诱捕和追踪设备则拨往特定号码的来电。但魔鬼鱼主要用于追踪某一设备的位置和移动轨迹。

虽然西梅卡向地方法官透露了这一设备可以中断手机信号,他并没有阐述中断是怎样产生的。专家们猜测这可能与魔鬼鱼的“捕获与释放”机制有关。举个例子,一旦魔鬼鱼获取到某台设备的特定ID,它就将其释放,令其可以连接上正常的蜂窝基站,允许数据和通话通过。

“因为每台手机都要连接,魔鬼鱼就会说‘我现在真的很忙,去找别的基站’。于是,它不再捕获手机,而是释放掉。魔鬼鱼会在想建立连接的时候拒绝掉除目标手机之外的任何手机。”ACLU首席技术专家克里斯·索霍安(Chris Soghoian)说。

但是魔鬼鱼不一定立即释放手机,而在这段将放未放的期间,信号中断就有可能发生了。

信号中断也有可能发生在魔鬼鱼将移动设备的3G和4G连接强制降级到2G以使他们与自身建立连接并获取到其特定ID和位置工作方式上。

为了使执法部分所用的魔鬼鱼能够起效,它利用了2G协议里的一个漏洞。2G手机不会对基站进行认证,也就意味着欺诈基站可以伪装成合法基站。但由于3G和4G网络修补了这一漏洞,魔鬼鱼就会阻塞这些网络而迫使附近的手机降级到有漏洞的2G网络进行通信。

“阻塞的时长决定信号中断会不会发生。当你的手机切换到2G通信,你的数据就奔向了地狱。因此,你至少会遭遇到互联网接入的中断。而且,如果魔鬼鱼成为手机唯一在用的基站,接听和拨打电话也就不可能了。”

对魔鬼鱼的关注正在增长

上周,佛罗里达州参议员比尔·尼尔森(Bill Nelson)给FCC写了封信,请求披露核准魔鬼鱼及其他类似设备的认证过程。尼尔森特别要求了用以确保设备遵循制造商递交给FCC的原理和使用说明的监管方面的信息。

尼尔森还在参议院发表引人注目的演说,提起了对这些设备应用的关注。这位参议院说,这种技术给消费者、手机和互联网隐私带来了严重威胁,特别是执法部门未经授权就应用的时候。他还指出,此类设备的侵入将不可避免地迫使立法者提出隐私保护的新方法。

他慷慨激昂的演说标志着立法者首次在公众院说出这项有争议的技术。他的演说引人瞩目还有另一原因:尼尔森所在佛罗里达州就是哈里斯公司的总部所在地,那家公司甚至是他第二大的竞选赞助人。

原文地址:http://www.aqniu.com/news/6772.html