2014年肆虐互联网的勒索软件Cryptolocker变种正如雨后春笋般涌现。现在,Cryptolocker开始向群晖(Synology)网络存储器设备(NAS)发起了攻击。

走近勒索软件Cryptolocker

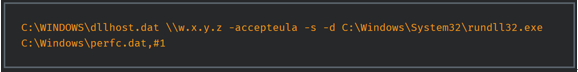

Cryptolocker的原理是偷偷扫描用户驱动器上的所有重要文件,并在后台使用AES私钥偷偷加密文件。如果用户没有其它备份,又想要“赎回”它们的数据,就必须向黑客缴纳赎金。赎金最初是100美元,后来又涨到了300美元。

勒索软件Cryptolocker的绑架非常“霸道”:一旦你的计算机受到感染,界面中立即会出现一个倒数计时器——倒计时3,2,1——此时,你必须要获得解密密钥才能挽救你的数据了。

反病毒公司比特梵德实验室发现,从2013年10月27日开始的一周内,有超过12000台英国用户计算机感染了Cryptolocker。并且之前,Cryptolocker还只在美国流行。

群晖NAS存储设备受到影响

一些用户报告称,他们在群晖(Synology)NAS设备上的数据变得不可访问。此外,当用户访问admin控制台时,也会首先看到攻击者留下的勒索信息——要支付0.6个比特币(约合350美元)的赎金,不然就别想拿到解密密钥。

据外媒从群晖得到的消息,目前似乎只有运行DSM 4.3的设备受到影响,但是该公司也已在调查5.x版本是否也被波及。

群晖官方已给出了临时应急解决方案,呼吁用户尽快关闭任何外部访问端口,并从NAS上拔下硬盘,以及将DSM升级到最新版本并备份好自己的数据。

漂洋过海来看你,勒索软件日益猖獗

从2013年到2014年,勒索软件开始大行其道。除了本文提到的Cryptolocker,还有Critroni、PowerLocker、VirLock、Cryptowall、CTB-Locker比特币敲诈者等等不计其数的“流氓”,覆盖了PC和手机在内的移动设备,其中更有不少已漂洋过海进军中国。