Websense在最新进行的一项案例分析中,发现了一款叫做“垂钓者”(Angler)的漏洞利用工具包。它可以检测杀毒软件和虚拟机,并可以部署经过加密的点滴木马文件(dropper)。

经过反复验证,这款工具可以最快的速度集成最新发布的零日恶意软件,工具所包含的恶意软件只在内存中运行,无需写入受害者硬盘。基于这些原因,以及其明显独特隐匿技术,垂钓者或将成为网络犯罪分子漏洞利用工具最先进的选择。

最近几周以来,新闻中时常出现有关垂钓者的报道,因其快速吸收了Adobe Flash系列零日漏洞,让一些人相信负责垂钓者的团伙可能也已经发现了可供利用的零日漏洞。

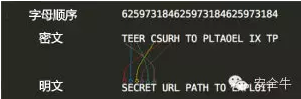

Websense的亚伯·托罗称,这款工具的隐匿技术值得注意主要是因为它使用的是简单的基于换位的方式来加密URL路径的。下图是一个简化版的垂钓者隐匿示意图:

除此之外,它的隐匿方案类似于Nuclear之类的竞争工具包。被感染的用户重定向到一个写有明文的登录页面,给用户创造一种仍在安全合法网站的幻觉。与此同时,垂钓者开始在后台解密恶意脚本。

托罗写道,“这些脚本位于[p]类标签当中,并经过BASE64加密,解码BASE64字符串就会展示出实际隐匿的漏洞利用工具包代码。这样,登录页面包含几个加密字符串,字符串中又包含指向Flash、Silverlight、IE等各种漏洞利用的URL。”

一旦这些字符串被全部解密,它就会再次进行隐匿,致使检测工作更加困难。除了它的杀毒引擎检测能力,垂钓者还可以发现是否有研究人员试图通过VMware、VirtualBox、Parallels或其他虚拟机,以及安全研究人员所钟爱的Fiddler网页调试代理工具对其代码的执行。这些机制都让分析Angler的研究人员感到头痛。

为了更好地躲避入侵检测措施,垂钓者的攻击负载(Payload)在通过受害者网络时进行加密,并在最后阶段通过填充数据代码(Shellcode)进行解密。托罗说,攻击负载即Bedep,它本身并不是恶意软件,但却可用于下载其他恶意软件。

托罗解释说,“攻击负载由填充数据代码和Bedep的DLL文件组成。如果攻击负载的最初几个字节是‘909090’(不在x86汇编中运行),DLL文件将从内存中加载,否则它就会像正常的点滴木马文件一样将被写入磁盘。填充数据代码负责从内在中运行DLL文件。”

“垂钓者也许是世界上迄今为止最为先进复杂的漏洞工具!”