上周披露的美国医疗保险商Anthem被入侵一事,可能是有史以来最大的一起医疗信息泄露事件。超过8000万个人信息被盗,包括当前和以前的保险客户和员工。

据美联社报道,黑客至少利用了Anthem五名内部员工的系统口令。Anthem自己则声称,至少有一名管理员权限的账户被黑客入侵,因为该账户的所有者发现他的账户被用来查询系统的数据库。那么,黑客是有可能是从哪里开始入侵呢?

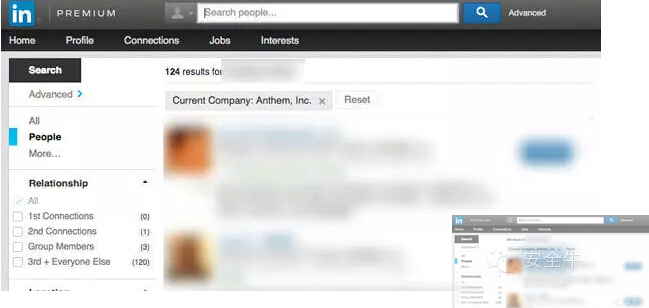

我们来看看职业社交网站LinkedIn上的情况。

在LinkedIn上查找Anthem,可迅速找到上百条其员工信息,包括高管、系统架构师和数据库管理员,并可从中轻易发现Anthem使用的数据库是TeraData,并且得到这些人员的个人信息包括邮件用做钓鱼攻击。

无论是通过浏览器漏洞,还是使用恶意软件作为邮件附件,一旦钓鱼攻击成功,再进一步拿到受害者的系统账号得以访问内部数据库就很简单了。也许报道上所称的“高端精密的恶意软件”就是用来进钓鱼攻击的,因为针对受害者进行定制化攻击,因此避开大多数防病毒软件的检测并不是件难事。

值得注意的是,黑客得以进入系统的关键点在于,Anthem并未设置额外的认证机制,仅凭一个登录口令或一个Key就能够以管理员权限访问整个数据库。客观的说,Anthem最主要的安全失误不是缺少数据加密,而是不正确的访问控制。实际上用户的数据也没有加密,否则即便攻击者拿到管理员权限的账户也无济于事。要知道TeraData本身就提供了数种安全机制,包括加密和数据屏蔽功能。因此很可能,漏洞并不出在软件本身,而是基于业务和运营需要所做的系统及访问控制的安全策略问题。

访问控制的懈怠是今天许多机构都普遍存在的问题,它不仅会增加外部钓鱼攻击的风险,同样也是严重的内部威胁,高级别用户的一些简单错误就会引发。Anthem并非个例。

“过于强调来自外部的攻击防御、以及服务器区的安全加强等,忽略入侵路径载体之内网的各种终端、忽略业务及应用与载体的融合,是导致各种安全威胁不知不觉发生的一个重要因素。访问控制需要增加来自终端的合法性、合规性的策略管理,在终端入网前把安全威胁降到最低。”--画方科技CEO刘正海

还有一个因素也应当引起企业的重视,数据库活动的监控。试想,如果管理员没有发现他的登录凭证被盗用,则泄露的数据会更多,造成的损失会更大,事件处理起来会更加困难。