Bootkit是更高级的Rootkit木马后门。该概念最早于2005年被eEyeDigital公司在他们的“BootRoot"项目中提及,该项目通过感染MBR(磁盘主引记录)的方式,实现绕过系统内核检查和启动隐身。所有在开机时比Windows内核更早加载,实现内核劫持的技术,都可以称之为Bootkit。例如后来木马BIOS Rootkit、VBootkit、SMM Rootkit等。

小实验

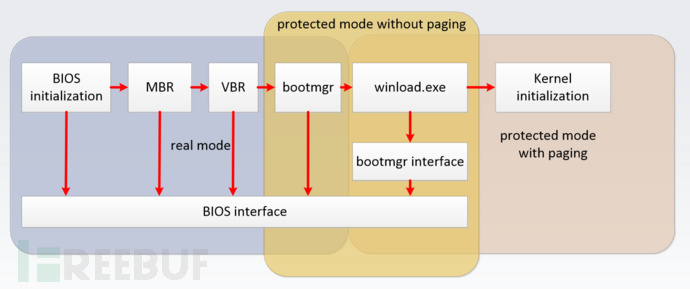

下面是一张经典的机器开机启动顺序图

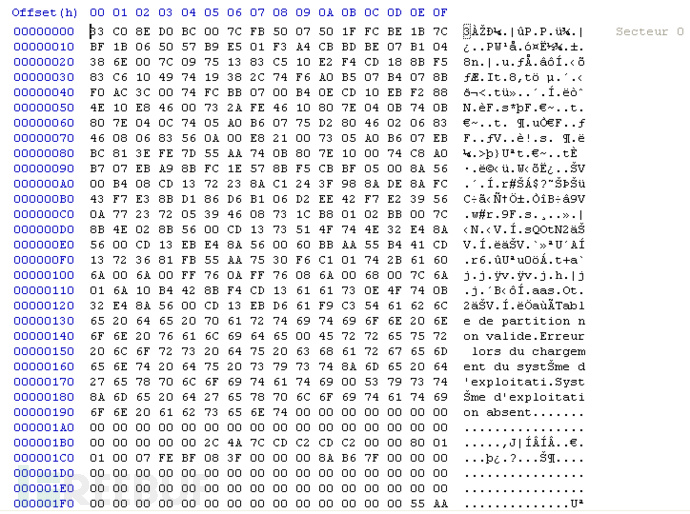

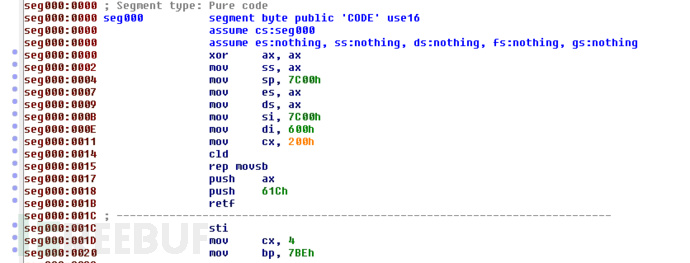

如上图所示,第一个组件被称做是主引导记录(MBR),也就是咱们常说硬盘中的0扇区。MBR描述了逻辑分区的一些信息,包含文件系统以及组织方式

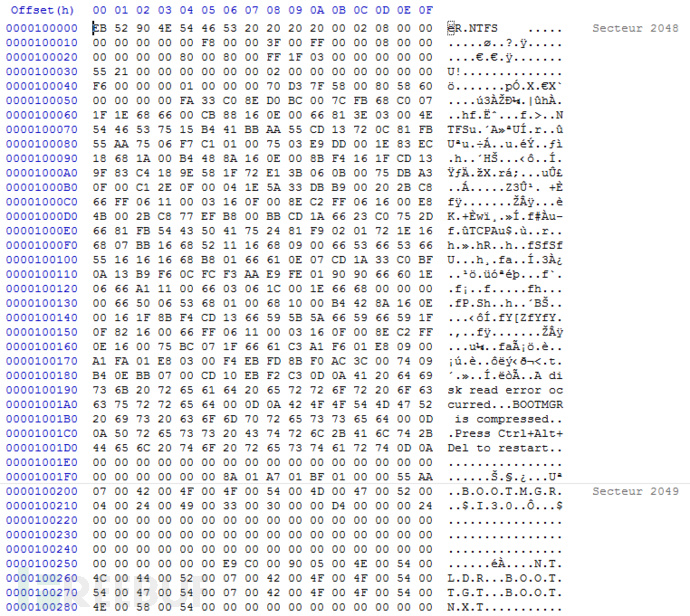

在引导程序执行几个检查过后,程序就跳转到VBR引导分区(同样在0扇区中)。同样的,VBR也在分区中定义了一些东西。VBR包含了bootstrap和bootloader两部分。

在嵌入式操作系统中,BootLoader是在操作系统内核运行之前运行。

Bootkit一般都是感染MBR或者是VBR,将代码复制到内存中,然后执行恶意代码。有时候,他们还会hook INT 13/15中断处理程序来过滤内存和磁盘的访问,保护收到感染的MBR/VBR以及内核驱动。

一旦完成,恶意驱动程序就会注入到用户进程,然后用一个Payload(攻击负载)执行恶意操作,比如进行钓鱼攻击啥的。

关于RogueKiller

流氓软件杀手(roguekiller)是一款免费的进程扫描程序,能够针对电脑正在运行的软件程序、系统文件、hosts、代理、dns、档案、mbr、驱动程序等进行全面安全的扫描检测,一旦发现恶意程序即可中止或清除,从而保护用户的计算机安全。

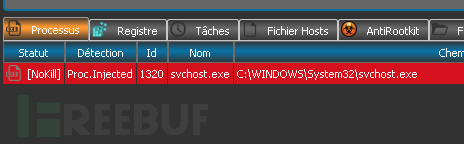

RogueKiller这款软件可以检测到注入进程,见下面截图:

RogueKiller不仅仅能够检测到,还能够自动移除染。只需简单的扫描操作,就可以轻松删除受感染的文件了。

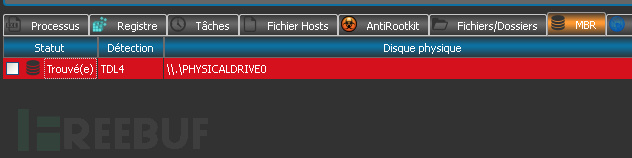

移除TDL4的演示

移除Rovnix的演示

相关阅读:针对苹果电脑的ROM级恶意程序Thunderstrike

近日,安全研究人员发现一种让苹果电脑感染ROM级恶意程序的方法。这个攻击由编程专家Trammell Hudson在德国汉堡举办的年度混沌计算机大会上展现,他证明这将使重写苹果Mac计算机固件成为可能。

这种攻击被命名为“Thunderstrike”。它实际上利用了一个在ThunderboltOption ROM中有些历史的漏洞,该漏洞在2012年首次被发现但仍未修补。通过受感染的Thunderbolt设备在苹果电脑的boot ROM中分配一段恶意程序,Thunderstrike 将可以感染苹果可扩展固件接口(EFI)。

参考来源:http://www.adlice.com/bootkit-removal-roguekiller/