ICMP全称Internet Control Message Protocol,中文名为互联网控制报文协议。它工作在OSI的网络层,向数据通信中的源主机报告错误。ICMP可以实现故障隔离和故障恢复。网络本身是不可靠的,在网络传输过程中,可能会发生许多突发事件并导致数据传输失败。网络层的IP协议是一个无连接的协议,它不会处理网络层传输中的故障,而位于网络层的ICMP协议恰好弥补了IP的缺限,它使用IP协议进行信息传递,向数据包中的源端节点提供发生在网络层的错误信息反馈。

ICMP的报头长8字节,结构如图1所示。

图1 ICMP报头结构

其各字段具体含义如下:

· 类型:标识生成的错误报文,它是ICMP报文中的第一个字段;

· 代码:进一步地限定生成ICMP报文。该字段用来查找产生错误的原因;

· 校验和:存储了ICMP所使用的校验和值;

· 未使用:保留字段,供将来使用,缺省值设为0;

· 数据:包含了所有接收到的数据报的IP报头。还包含IP数据报中前8个字节的数据。

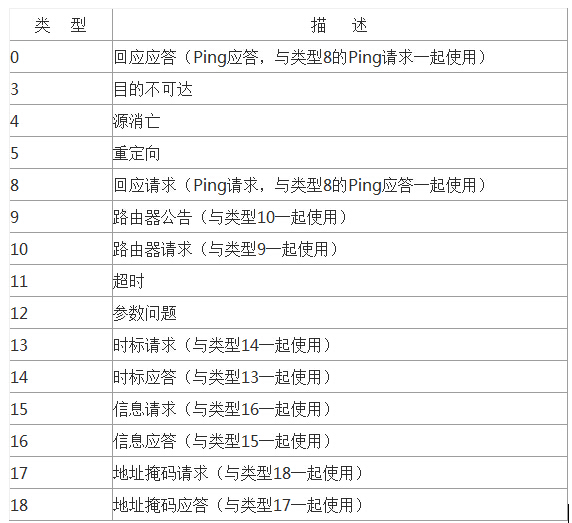

ICMP协议提供的诊断报文类型如表1所示。

表1 ICMP诊断报文类型

ICMP提供多种类型的消息为源端节点提供网络层的故障信息反馈,它的报文类型可以归纳为以下5个大类:

· 诊断报文(类型8,代码0;类型0,代码0);

· 目的不可达报文(类型3,代码0-15);

· 重定向报文(类型5,代码0-4);

· 超时报文(类型11,代码0-1);

· 信息报文(类型12-18)。

ICMP安全问题分析

由于在早期的阶段,路由器对包的最大尺寸都有限制,许多操作系统对TCP/IP栈的实现在ICMP包上都是规定64KB,并且在对包的标题头进行读取之后,要根据该标题头里包含的信息来为有效载荷生成缓冲区,当产生畸形的,声称自己的尺寸超过ICMP上限的包也就是加载的尺寸超过64KB上限时,就会出现内存分配错误,导致TCP/IP堆栈崩溃,致使接收方宕机。这就是所说的“ping of death”,现在网络上很多号称能够致使系统死机的软件都基于这个原理,我们所熟悉的Windows上的攻击工具“Winnuke”就是一个典型的例子。

对路由器而言,向Intel Express Switch或其后的主机发送畸形的ICMP包可能导致系统崩溃。通过本地或远程发送的畸形包能蒙骗服务器。当服务器收到畸形的ICMP包时,它将继续检查才对,不然它将丢失所有的路由功能,而且将不检查其他连接了。主要影响Intel Express Switch 500 系列。另外,Windows也有拒绝服务漏洞,对 Windows 98/NT/2000都有影响 ,当如上系统收到非法碎片包,包含不合法碎片 ICMP ECHOs(pings)和UDP packets攻击,Windows系统会拒绝服务,直至CPU占用率达到100%,最后系统崩溃。

ICMP重定向提供了一种相当有效的DoS(Denial of Services,拒绝服务攻击)。不像ARP入口,这些特定主机路由入口永不过期。注意,攻击没有要求必须从局域网内发起,事实可以从广域网上发起。如果子网所用DNS位于网关外,产生一个到该DNS的错误路由是很容易的。

另外,大量的ICMP消息发送给目标系统,使得它不能够对合法的服务请求做出响应。中美黑客大战中的多数中国黑客采用的正是此项技术。ICMP FLOOD攻击实际上是一种两败俱伤的攻击方式,在主机“疯狂”地向攻击目标发送ICMP消息的时候,主机也在消耗自身的系统资源。如果自身的网络资源小于目标的话,这种攻击就是“蚍蜉撼大树”。因此,ICMP FLOOD攻击为了达到很好的效果,往往要联合多台机器同时攻击同一台机器,从而形成分布式拒绝服务攻击(DDoS)。

出于系统安全性的考虑,在ICMP中有八条配置命令,可以分别用来禁止或使能四种类型的ICMP报文的发送。

· ICMP echo enable,ICMP echo disable,利用这两条命令可以使能或禁止ICMP的echo reply报文的发送。一旦禁止该类型的报文,从其他机器利用ping命令搜索该路由器时,路由器将不作出反应。

· ICMP mask enable,ICMP mask disable,利用这两条命令可以使能或禁止ICMP的Mask Reply报文的发送。当在路由器上禁止该类型的报文时,路由器对于来自其他机器的mask reguest请求不作出反应。

· ICMP unreach enable,ICMP unreach disable,利用这两条命令可以使能或禁止Destination Unreachable报文的发送。当在路由器上禁止该类型的报文时,路由器对于其无法转发的IP报文将不再向其源地址发送Destination Unreachable的报文。利用show ICMP命令可以观察当前ICMP以上各项的设置。

· ICMP redirect enable,ICMP redirect disable,利用这两条命令可以使能或禁止ICMP的重定向(redirect)报文的发送。当在路由器上禁止该类型的报文时,路由器对于可能的路由错误不作出反应。

避免ICMP重定向欺骗的最简单方法是将主机配置成不处理ICMP重定向消息,在Linux下可以利用防火墙明确指定屏蔽ICMP重定向包。

另一种方法是验证ICMP的重定向消息。例如检查ICMP重定向消息是否来自当前正在使用的路由器。这要检查重定向消息发送者的IP地址并校验该IP地址与ARP高速缓存中保留的硬件地址是否匹配。ICMP重定向消息应包含转发IP数据报的头信息。报头虽然可用于检验其有效性,但也有可能被窥探仪加以伪造。无论如何,这种检查可增加你对重定向消息有效性的信心,并且由于无须查阅路由表及ARP高速缓存,所以做起来比其他检查容易一些。