IBM Trusteer的研究者近期发现一个针对金融网站的强大盗号工具KL-Remote,攻击者可通过该工具幕后操纵受害者的计算机,甚至绕过双因素认证。

半自动化盗号工具

KL-Remote在巴西的一个地下黑市被发现。和其他恶意程序不一样,KL-Remote属于半自动化盗号工具,需要人工操纵。攻击者需要依赖其他恶意软件或木马在受害者设备上安装该工具,然后才能执行和操纵进一步的攻击行为。

深度潜伏于用户计算机

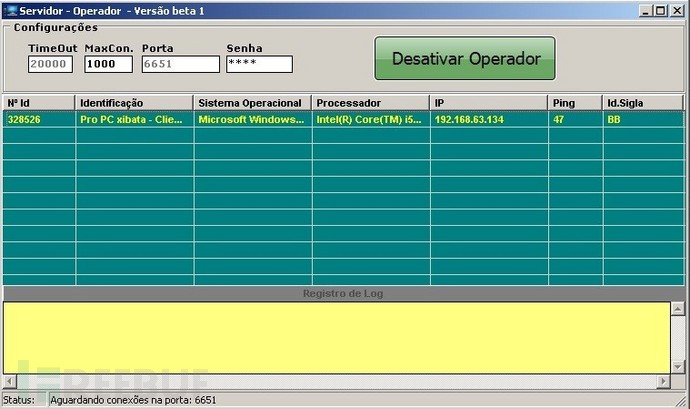

KL-Remote存储了一系列网银和金融网站地址,一旦KL-Remote在受害者机器上安装成功,KL-Remote会立即开始监视用户的一切网络活动,伺机等待用户进入列表中的网银或金融机构网站。受害者上钩后,该工具会第一时间通知其幕后操纵者并发回受害者的计算机信息,包括操作系统、IP地址、处理器、网速等。

注重用户体验,小白也能轻松上手

KL-Remote十分注重用户体验,拥有挺不错的GUI产品界面。在KL-Remote的帮助下,一个不太懂计算机的人也可以“做黑客”了。另外该工具中还嵌入了其他一些恶意程序,这样大大提高了其攻击能力。

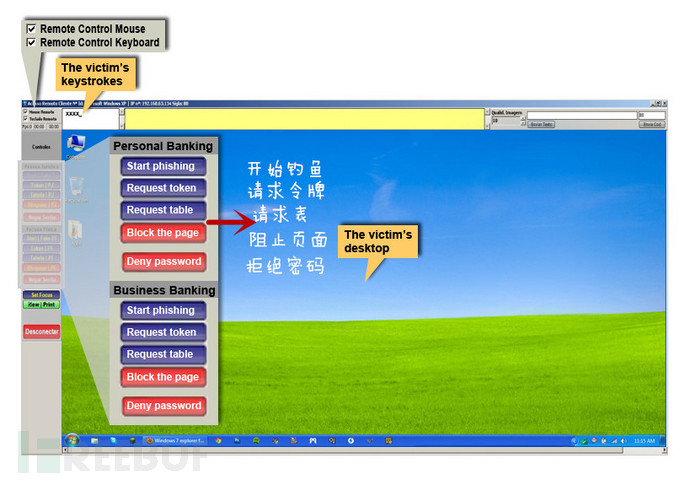

KL-Remote有一个非常人性化的网银欺诈控制台,攻击者利用它窃取用户的账号密码。

如上图,该工具非常细致的对“个人网银”和“企业网银”做了功能区分,攻击者可利用它实现远程控制受害者的键盘、鼠标,还可向受害者发送信息,指导他乖乖交出账号密码……

可绕过双因素认证

KL-Remote的强大之处在于它可以绕过所有传统的反欺诈机制,包括双因素认证机制。其攻击计划设计的很周密,以至于受害者完全察觉不到任何的蛛丝马迹。

比如KL-Remote会在用户正常访问网银时弹出一个对话框,提示让用户插入USB-Key(比如国内网银的U盾)并输入密码,进而获得用户的登录凭证。不仅如此,为了防止用户发现蹊跷,KL-Remote通过放置屏幕截图的方式隐藏自己的行为。

安全建议

面对KL-Remote这类狡猾的恶意软件,我们要注意安装杀毒软件,留意安全软件的报警,以及访问网银网站时的细微异常。

参考来源:securityaffairs