你可能想要在各种情形下阻止有人通过IP地址访问你的Linux系统。比如说,作为最终用户,你可能想要保护自己,避免已知的间谍软件或跟踪者的IP地址。或者如果你在运行P2P软件,可能想要把来自与违反P2P的活动有关的网络的连接过滤掉。如果你是名系统管理员,可能想要禁止发送垃圾邮件的IP地址访问你的生产环境邮件服务器。或者你可能因某个原因而希望阻止从某些国家访问网站服务器。不过在许多情况下,你的IP地址阻止列表可能迅速扩大到成千上万个IP地址或IP地址区段。那么你该如何应对这种情况?

Netfilter/IPtables的问题

在Linux中,只要借助netfilter/iptables框架,就很容易实现阻止IP地址这一目的:

$ sudo iptables -A INPUT -s 1.1.1.1 -p TCP -j DROP

如果你想要禁止某一整个IP地址区段,也能同样做到这一点:

$ sudo iptables -A INPUT -s 1.1.2.0/24 -p TCP -j DROP

不过,要是你有1000个没有共同CIDR(无类别域间路由)前缀的独立IP地址想要禁止访问,该如何是好?那你就要设定1000个iptables规则!很显然这种方法不具有良好的扩展性。

$ sudo iptables -A INPUT -s 1.1.1.1 -p TCP -j DROP $ sudo iptables -A INPUT -s 2.2.2.2 -p TCP -j DROP $ sudo iptables -A INPUT -s 3.3.3.3 -p TCP -j DROP . . . .

何谓IP集?

这时候,IP集(IP set)就能派得上大用场。IP集是一种内核功能,允许多个(独立)IP地址、MAC地址或者甚至多个端口号高效地编码并存储在比特图/散列内核数据结构里面。一旦创建了IP集,就能创建与该集匹配的iptables规则。

你应该会立马看到使用IP集带来的好处,那就是你只要使用一个iptables规则,就能够与IP集中的多个IP地址进行匹配!你可以结合使用多个IP地址和端口号来构建IP集,还可以用IP集动态更新iptables规则,对性能根本没有任何影响。

将IPset工具安装到Linux上

想创建并管理IP集,你就需要使用一种名为ipset的用户空间工具。

想将ipset安装到Debian、Ubuntu或Linux Mint上:

$ sudo apt-get install ipset

想将ipset安装到Fedora或CentOS/RHEL 7上:

$ sudo yum install ipset

使用IPset命令禁止IP地址

不妨让我通过几个简单的例子,具体介绍如何使用ipset命令。

首先,不妨创建一个新的IP集,名为banthis(名称随意):

$ sudo ipset create banthis hash:net

上述命令中的第二个变量(hash:net)必不可少,它代表了所创建的集的类型。IP集有多种类型。hash:net类型的IP集使用散列来存储多个CIDR区段。如果你想在该集中存储单个的IP地址,可以改而使用hash:ip类型。

一旦你创建了一个IP集,就可以使用该命令来检查该集:

$ sudo ipset list

这显示了可用IP 集的列表,另外还显示了每个集的详细信息,其中包括集成员。默认情况下,每个IP集可以最多含有65536个元素(这里是CIDR区段)。你只要在后面添加“maxelem N”选项,就可以调大这个极限值。

$ sudo ipset create banthis hash:net maxelem 1000000

现在不妨将IP地址区段添加到该集:

$ sudo ipset add banthis 1.1.1.1/32 $ sudo ipset add banthis 1.1.2.0/24 $ sudo ipset add banthis 1.1.3.0/24 $ sudo ipset add banthis 1.1.4.10/24

你会发现,集成员已发生了变化。

$ sudo ipset list

现在可以使用该IP集来创建一个iptables规则了。这里的关键在于,使用“-m set --match-set

不妨创建一个iptables规则,阻止该集中的所有那些IP地址区段通过端口80访问网站服务器。这可以通过这个命令来实现:

$ sudo iptables -I INPUT -m set --match-set banthis src -p tcp --destination-port 80 -j DROP

如果你想,还可以将特定的IP集保存到一个文件中,然后以后可以从该文件来恢复:

$ sudo ipset save banthis -f banthis.txt $ sudo ipset destroy banthis $ sudo ipset restore -f banthis.txt

在上述命令中,我试着使用destroy选项来删除现有的IP集,看看我能不能恢复该IP集。

自动禁止IP地址

至此,你应该会看到IP集这个概念有多强大。仍然维持一份***的IP黑名单可能是件麻烦又费时的活儿。实际上,现在外头有一些免费服务或收费服务可以为你维护这些IP黑名单。另外,不妨看一下我们如何可以将可用IP黑名单自动转换成IP集。

我暂且从免费或收费发布各种IP阻止列表的iblocklist.com获取免费的IP列表。提供了P2P格式的免费版本。

我要使用一款名为iblocklist2ipset的开源python工具,这个工具可以将P2P版本的iblocklist转换成IP sets。

首先,你需要安装好pip(想安装pip,请参阅这篇指导文章:http://ask.xmodulo.com/install-pip-linux.html)。

然后安装iblocklist2ipset,具体如下所示。

$ sudo pip install iblocklist2ipset

在Fedora之类的一些发行版上,你可能需要运行这个命令:

$ sudo python-pip install iblocklist2ipset

现在进入到iblocklist.com,获取任何P2P列表URL(比如“level1”列表)。

然后将该URL粘贴到下面这个命令中:

$ iblocklist2ipset generate \ --ipset banthis "http://list.iblocklist.com/?list=ydxerpxkpcfqjaybcssw&fileformat=p2p&archiveformat=gz" \ > banthis.txt

在你运行上述命令后,你就创建了一个名为bandthis.txt的文件。如果你检查其内容,就会看到类似以下的内容:

create banthis hash:net family inet hashsize 131072 maxelem 237302 add banthis 1.2.4.0/24 add banthis 1.2.8.0/24 add banthis 1.9.75.8/32 add banthis 1.9.96.105/32 add banthis 1.9.102.251/32 add banthis 1.9.189.65/32 add banthis 1.16.0.0/14

你可以使用ipset命令,就能轻松装入该文件:

$ sudo ipset restore -f banthis.txt

现在,用下面这个命令检查自动创建的IP集:

$ sudo ipset list banthis

截至本文截稿时,“level1”阻止列表含有237000多个IP地址区段。你会发现,许多IP地址区段已经被添加到了IP集中。

***,只需创建一个iptables规则,就能阻止所有这些地址!

结束语

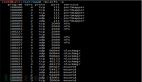

我在本教程中演示了如何使用ipset这个功能强大的工具来阻止不受欢迎的IP地址。再结合iblocklist2ipset之类的第三方工具,你就能轻松简化维护IP地址阻止列表的工作。可能有些人很想知道ipset在提升速度方面的具体效果,下图显示了在不用ipset和使用ipset的情况下比较iptables的基准测试结果(承蒙daemonkeeper.net提供图片)。

但愿本文对各位有所帮助!

原文地址:http://xmodulo.com/block-unwanted-ip-addresses-linux.html