昨天乌云的一个漏洞报告大量12306用户数据在互联网疯传包括用户帐号、明文密码、身份证邮箱等(泄漏途径目前未知) 引起关注。对此,乌云的白帽子默默无闻的寻找线索,最大化了解影响的范围,一起看下收获:

首先,这份13w数据最原始的文件名应该是酱的:

啥还有售后群?难不成还提供更新与不满意退货服务?但不管怎样,这群号是个非常关键的线索,于是我们的白帽子伪装成买家,在群里还真联系上了一位卖家(数量过于庞大,无法验证真伪,所以模糊处理了)

此人直接扔来7条数据,而且格式与互联网上传播的13w一致,但只有一条与那13w数据中的重合其他的都未能查到,似乎13w数据的完整性证明充满了疑点

嗯,嘴很严(最有价值的黑客获取方式套取失败,所以不能随意下结论)

白帽子想了个好办法,不如取要一些与自己同姓用户的数据,在看看重合率与真实性

结果这些数据在13w数据中一条也没查到(并且经过测试的确可以登录12306)这特么究竟还有多少我们不知道的数据被售卖着?乌云君知情后尿了一下午。。。遗憾的是,这个时间点恰好赶上外界媒体的报道。该卖家似乎嗅到了危险突然下线消失,再也不见了,不见了(今天发现QQ资料也清空了,感谢媒体!感谢XXTV!!)

最终,乌云君将白帽子提供的这些13w数据外的用户敏感数据再次提供给12306(因为这关键的差异数据,恰巧可能会帮助官方定位日志中的关键线索,哪些人第一次得到手,又有哪些人可能买了!)

同时乌云君也希望没在那13w数据中的用户,也尽量定期修改密码。到底有多少我们的密码被泄漏与交易,这个没人能说的清楚。

怕各位说乌云君自己演了一出戏,所以留下这些用户登录帐号的HASH防止无意义的扯蛋,感兴趣的黄姓朋友可以MD5下自己登录帐号,万一在这些证明数据里呢。

52756d1668dd14c1e33a63621477c584

0f8d1248c84d20aad702128ae971b276

a3e6e52a651199a9c6b711bd3a144928

51db1240829c66ee23ad55b9a5fec1d1

becd24f6163450e4cc701287f0b2a70c

4076fb754d18fadba7110ab4f2263a97

e9608120662cfaf91fd25c046439cf3d => 这条是对比13W唯一重复的登录名

6425d54303515197442050bf0437d47e

0f7e29afa557dc52521d1aa5c218a165

77238d3221eaeae50fb1d8ec29ad253c

f24095592060f77f833a045308106bd6

68f7b000cbf818b0043a72e22eee4215

d1755335f4197cd587102d6323b184b7

65c946fe68b6c2e7aa43c0ece1343a2f

04e55fb5a707d157c59c84f699daf007

cefa8782f7d544c8f3b0c112d1898454

cb218a652e29ee22ad64ddbc85071709

b4b2fe87df032d1e7d3861a96e0aa783

9dd044cd6e38d31670bcf321fa3b4ad5

211bc27264346a7c2c3edd68a19829d5

9ceab1e1bda8334bd33eaf60965d831d

c908b6680c56fec6749aa08070d2de8a

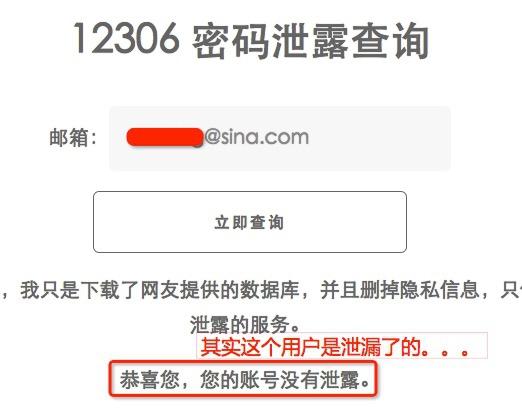

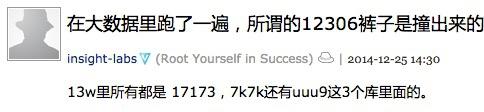

关于这13w数据,很多机构组织都在说是撞库,信息来自哪里没说清楚很含糊。不过乌云社区有白帽子给出了自己的一些分析,仅供参考吧(这些已经泄漏并流传多年的数据功不可没啊)

13w的数据民间分析就到此为止,相信官方可以通过日志等信息查出事件的原由,并且给用户一个满意的答案。

这次事件我们看到了官方的积极响应,看到了用户的警惕,也看到了黑产对12306帐号数据的垂涎与掌握程度。如果大家能在平时对自己的帐号安全多付出一些(常改密码,放弃现有密码,因为漏的差不多都可能被人掌握了),企业监控再给力一些(如果是撞库,这么多数据不能静悄悄的撞完吧,总有点动静),就不会发生这次的事情。安全不能总靠救火,还要靠平时的积累。

最后,乌云君在给大家八一八大家所关心的其他信息点吧,分别是:

1)12306官方安全意识

对于12306官方的安全意识如何,大家从乌云历史报告自行体会 厂商信息_中国铁道科学研究院漏洞列表其实这次12306响应与手段都很及时,据微博用户反馈说很多泄漏的帐号迅速被锁定了。但无论因谁的责任,这波数据明显是针对12306购票平台的。希望官方调查最后即使不便公开受影响用户量,也至少能给涉及用户一个提醒或强制的密码变更,他们才是最大的受害者需要保护。最后,如果官方确实存在一个可以撞库的帐号接口漏洞,也希望告知是否发现并且进行了处理,别还可以继续撞库盗窃用户数据。

这里有个槽要吐:在得知泄密后,乌云君第一想法也是改密码,然后删掉帐号内保存的亲友身份证信息,以后需要时在填入。结果发现12306就不!允!许!删!似乎证件在帐号内需要一段时间后才允许删除,就纳闷儿我的数据凭什么不让我删……但能否别明文显示啊(互联网公司做的就很好,敏感信息都有星号保护)

2)第三方抢票泄密可能性

就在这次泄密事件之前,乌云君也在想,这些第三方抢票机构会不会在未告知的前提下记录俺们的信息呢?真的是不太敢用啊。

结果就在前两天,一个漏洞报告似乎印证了这个怀疑 UC浏览器功能性插件“抢票帮”设计不当可能导致抢票者名字/身份证等隐私信息泄漏 (漏洞目前得到了修复)。该漏洞没有记录用户明文密码,所以跟本次泄密无关,但的确要给第三方抢票机构敲响警钟了。要不是官方平台限制太多不好抢,没人会抛弃正规渠道偏要选择第三方购票平台,所以既然选择了咱们就要对得起用户的信任!

3)撞库

原理不提了,很多媒体进行了解释,再逼逼叨就有点像老和尚念经了。

撞库攻击在国内外黑产圈都搞的风风火火,一片繁荣热闹之相。每当有企业的数据库被拖,影响的不仅仅是其本身,还间接的威胁到了这些用户在其他企业下服务!所以撞库的影响与责任至今都捋不清,没人承认。如今泄密多样化:帐号、密码、手机、身份证、住址、好友关系等信息皆可泄漏……看微博一些用户对身份信息泄漏已经习惯了,但此类信息是某些安全机制依赖的核心部分,这不是好事儿需要警惕。

希望互联网企业与多方机构共同努力,对泄密责任方进行追究,令其重视用户信息安全,别在嘴上功夫。并且帐号等泄密事件需要让受害者知情,并且提前做好防范。但是,这可能么?这不可能么??这,可能么……