对互联网来说,最大的威胁就是它从来都不是认认真真设计出来的,而是拼凑出来的。它的进化也不是连续的,而是断断续续、间歇式的。所以,它的各种协议也只是为了满足各种一时之需而仓促设计的。在设计这些协议时,很少有人会去考虑安全性问题。如果硬要说这些协议具有一些安全功能的话,那也只是防君子不防小人的。

结果就是一大堆已经陈旧的协议在支撑着漏洞百出的互联网。有不少攻击就是冲着这些协议而来的,尽管情况因为修补漏洞而多少得到了缓解,但是很显然的是,这些协议本身需要用更健壮的协议来替代才行。本篇Slideshow所列出的这6个互联网协议,就是需要替换的,而且是宜早不宜迟的。

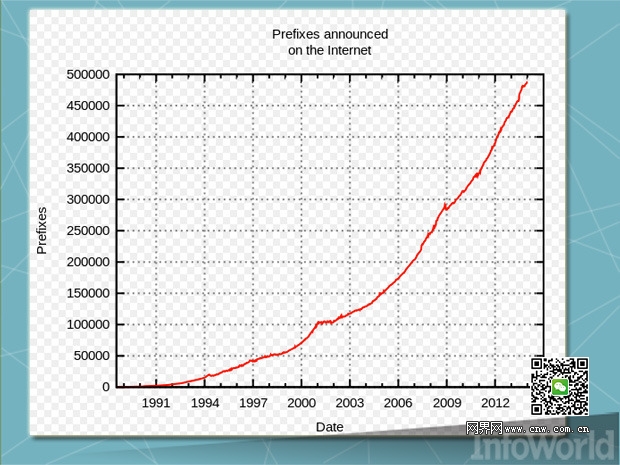

BGP:边界网关协议

BGP主要用于互联网路由器,将变化的路由信息交换给互联网的网络拓扑,这个协议可以说是最古老,也是最重要的互联网协议之一。由于它是在人们彼此还相互信任的时代所建立的互联网对等协议,所以它也是最容易从根本上被攻破的协议。无须费什么力气,你就可以伪造互联网的路由信息,这叫BGP诈骗。

此类诈骗已经发生过很多次。所导致的灾难后果通常都很明显,尽管BGP协议很快便可以检测到并可予以纠正,但它也为攻击者提供了一个充足的时间窗口,足以造成灾难性的伤害。最糟糕的是,这一问题按照该协议目前的状况是根本无法修复的。恰如安全专家所言,没有一个统一的权威机构可以确认某个特定地址是否属于某个特定的网络。由于BGP是如此重要的一个基础性协议,所以短期看还没有替代它的可能。但最起码,应该在Linux基金会的 Core Infrastructure Initiative项目中将“修复BGP”纳入其待办事项列表中。

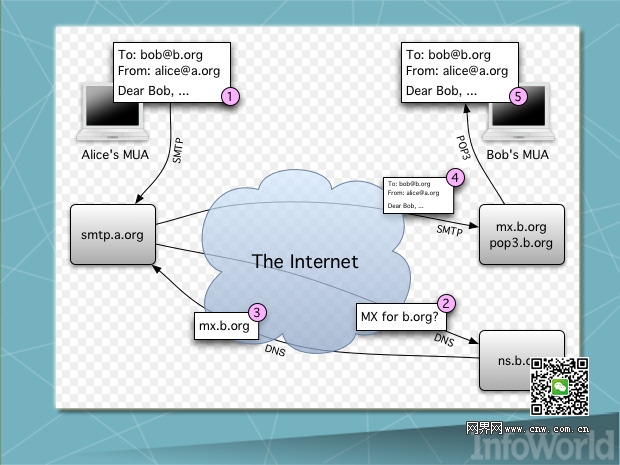

SMTP:简单邮件传输协议

尽管多年来涌现出各种各样的替代方案试图取消电邮,但电邮仍然在广泛使用,当然还有它的底层协议SMTP。SMTP的最大问题在于,由于它是在那个人们还很淳朴的年代产生的,所以它从未考虑过安全问题。

随着时间推移,SMTP也开发了不少强化自身安全的各种附加功能(例如反向DNS检验),但协议本身并不会强制执行这样的安全,因此令人困惑的就是由谁来实施安全。这一切都是因为邮件网关不会去尽职职责地检查每一封进来的邮件。尽管收件箱有可能显示出一条走出邮件迷宫的道路,但是绝不可对此期望过高。

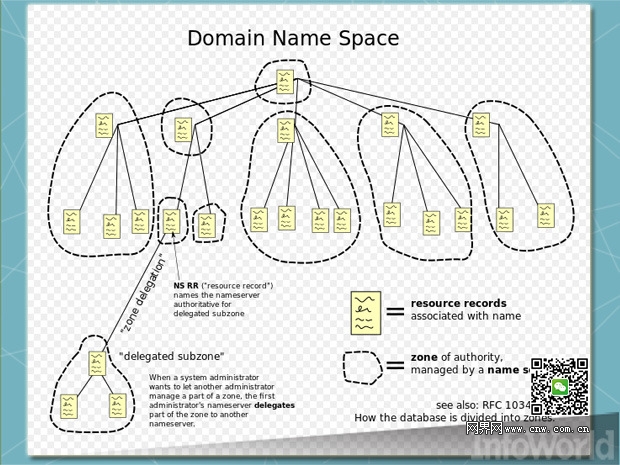

DNS:域名系统

因为这个互联网协议要将IP地址翻译成域名,所以对互联网的正常运行来说是最基本的一个协议,但它也因为本身的漏洞和安全缺陷,而成了遭到普遍攻击的目标。例如伊朗的网军就曾彻底控制过Twitter域名的DNS服务器,叙利亚的电子军队也曾劫持过《纽约时报》的域名登录账户。

对DNS安全敲响的第一声警钟出现在2008年,安全专家Dan Kaminsky当时披露了该协议在设计上的一个大漏洞。此举促成了DNS的安全版本DNSSEC的诞生,以防范伪造的数据进入DNS服务器。但DNSSEC必须从头开始实施,更糟的是,在负载较重时它可能会影响DNS服务器的性能,甚至可能被用来发动DoS映射攻击。这种矫正或许不像治病那么困难,但很显然需要不断地努力才行。

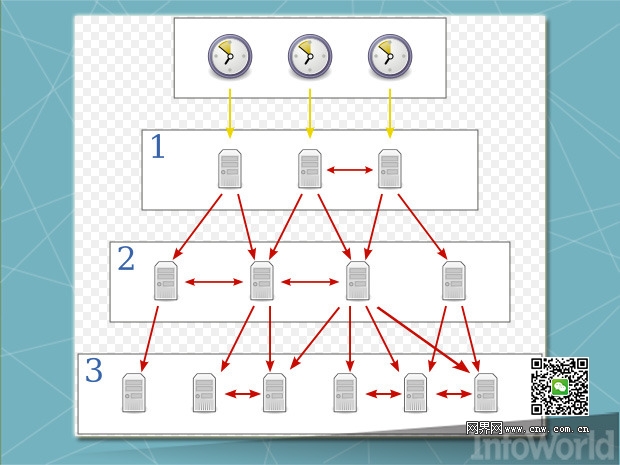

NTP:网络时间协议

NTP最主要的目的就是保持全球所有计算机的时钟同步。然而它同样是出自一个对安全不那么重视的时代。这就使得犯罪分子有可能利用该协议的机制(+本站微信networkworldweixin),再加上众多受控“肉鸡”的配合,发起DoS攻击。

幸运的是,针对这种恶意利用而修复NTP服务器的努力正在进行之中,而且正确的设置也能避免此类攻击的发生。但这并不等于说未来就不存在恶意利用NTP的可能性了,因为过去从未对该协议及其实施做过很仔细的检查。

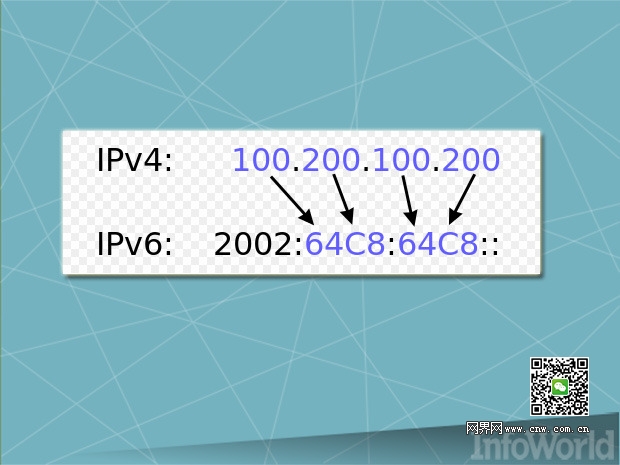

IPv4

尽管·人们很巧妙地一直在规避IPv4地址耗尽的问题,但也没人否认IPv4地址的耗尽终有尽头,而且这一尽头会很快到来。唯一可行的长期解决方案也早已存在了多年,那就是向IPv6迁移。

IPv6在一些新技术市场正在取得良好的进展,例如移动领域就广泛使用IPv6用于构建4G网络。但对其他领域来说,向IPv6迁移的障碍似乎无处不在。简而言之,就是惯性巨大:很多人不愿意升级,除非被形势倒逼。加州IPv6工作组联合主席Ed Horley说,合格的IPv6人才依然紧缺。而NIST则担忧攻击者们还有充裕的时间可以在这一迁移过程中兴风作浪。这里,再一次出现了这样的状况:无人敢说改变互联网最根本的基础设施是很容易的。

SSL:安全套接层

有一条经验法则告诉我们:协议越陈旧,就越有可能以某种方式被攻破——尤其当它迫切需要被新的协议所替换之际。安全套接层(SSL)虽然早就有了替代方案,但只有现在,主要是因为灾难的不断侵袭,抛弃SSL的呼声才越来越高。

SSL主要是为应用连接,如HTTP等提供密码保护,但其上一个公开版本发表于1996年。而其替换协议——传输层安全协议(TLS)3年后才发表,该协议被广泛使用的1.2版2008年才出现。而SSL仍在使用,主要是为了进行后向兼容测试。结果是,所有主要的浏览器不得不继续支持SSL,尽管它所引导的流量仅占0.3%。

如今,我们有了一个更好的丢弃SSL的动机:因为臭名昭著的POODLE攻击,唯有抛弃SSL才是最好的缓解手段。Mozilla和谷歌已经在这么做了,这意味着任何还在以这样那样的理由使用SSL的企业也需要尽快弃用这一协议。或许后向兼容性并没有人们所吹嘘的那么严重。(波波编译)