12月25日,当人们还沉浸在圣诞的喜悦中无法自拔的时候,乌云漏洞平台率先爆出大量12306用户数据泄露,有公安部门介入调查,已知公开泄露的数据库及用户数已经超过了13万条。随后12306通过微信等多个渠道表示,“泄露信息全部含有用户明文密码。我网站数据库所有用户密码均为多次加密的非明文转换码,网上泄露的用户信息系经其他网站或渠道流出。”

然而数据泄露谁之过?随着12306的官方声明“事不关己”和携程发表的声明“与我无关”,那么数据怎么泄露的?12306的安全机制在哪里?

还原真相:

当此事发生后,记者***时间连线乌云平台的相关负责人,据悉,本次漏洞爆出实属偶然。一名白帽子在自己的圈子里突然发现了大量数据,随后通过验证均无一例外均可登录,因此才给了整个安全届这昂贵的“圣诞礼物”。

此次事件造成恐慌的原因在51CTO记者看来,有一个非常关键的地方:明文的数据库,这其实意味着,所泄露的数据库没有做审计和数据库隔离,并且没有做数据库关键字段的加密,因此导致泄露的所有信息都是明文的,这非常可怕。

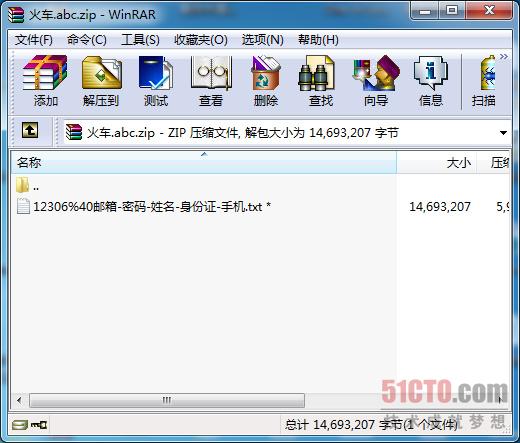

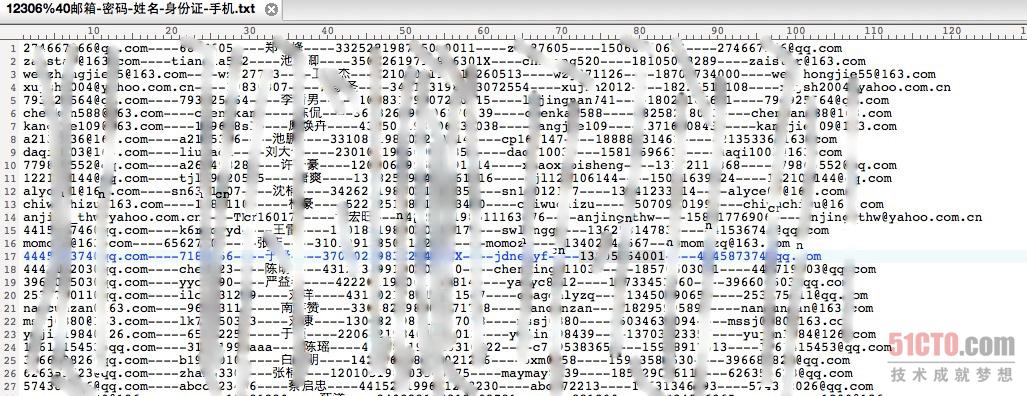

事实上,今天被曝出的12306数据库,能够看到明文的有13万条左右,大概14M左右。以下为51CTO记者颇费周折得到的数据信息,图片经过处理,如下:

明文数据库

部分泄露的数据

据知道创宇公司的“Evi1m0”说:在三个小时内,已经“传”出各种有关数据库大小的版本:14M、18G、20G、37G。“Evi1m0”说,其实明眼人还是很多的,当然你说个138G让“大V”推推,也是能成为传露:目前还无法确认此次事件是从12306官网直接泄露的,但是通过一些白帽子的集体调查结果显示似乎更像是通过撞库得到的数据,但是被人恶意提取并整理了该平台上的用户身份等信息。

但是这下午三点,已经正式确认12306用户数据泄露是由撞库(利用现有互联网泄露数据库,进行密码碰撞)导致,并非12306以及第三方抢票泄露。也更加证实了白帽子们的调查结果

其实这类事情,每天都在发生。那么我们脆弱的密码和安全保护意识真的无能为力么?

避免“脱裤”的方法

OWASP中国北京主负责人子明告诉记者,其实是有办法改变这种“脱裤”悲剧的。他介绍说:现在我们都是将个人信息和密码等重要敏感数据放在服务器里,无论怎么加密,如何处理,只要黑客能够成功提权,如提取数据库权限,就非常容易泄露敏感信息,这是很无奈的事情,但换个思路,如果把密码和敏感数据放在自己手里,要拿到破解就非常难,因为你的密码和敏感数据硬件化了,与你自己的终端设备绑定,动态的二维码认证加密,就避免了数据集中的情况,这显然是一条未来可能会受到业界关注和认可的方案,而且现在国内已经有公司这样做了。#p#

芸芸众声:

另外,也有对此事持不同意见的网友,ID为“shotgun”的网友在知乎上表示:我之所以说目前这个流出来的库没太大价值,是因为所有评价社工库质量和数量的都是基于去重(去掉重复的数据)后的,现在这个库既然是撞库出来的(用现有的库里的账号密码去尝试新的网站),那就等于只是验证了有十三万人在某些网站和12306上使用了相同的密码而已。

51CTO.com记者发现,ID为“李海”的网友对于这次12306泄露用户账号信息分析了三种原因:

◆悲观论:由于12306有21个分站www.12306.cn-子域名查询--查询啦,可能是某个分站存在SQL注入或者Getshell漏洞,导致黑客直接脱裤,但是这样脱裤下来的用户密码应该是加密的,黑客可能是通过MD5逆向查找还原得到密码。乌云也有这样的先例,比如12306分站命令执行(可getshell)

◆无良论:某些“无良”厂家的抢票软件存在问题。比如,把本应该只是用户本地存储的12306登陆账号信息,发送到自己啊服务器,而自家服务器安全性能过低,黑客端了“无良”厂家的服务器进而获得了所有存储着的12306账号信息。

◆偶然论:纯粹的利用之前泄露的大量用户名、密码进行撞库。这个前提是找到了12306不需要验证码验证用户账号的接口。

该网友认为第二种可能性更大,危害性也更广,因为要是因为***种原因造成的账号泄露,那么只要你的密码足够复杂而且没有泄露过,那么黑客最多只能得到你密码加密后的密文,无法找到密码明文是什么。此外,该网友表示没用过抢票软件,他的12306账号密码是独立的(不同于他在其他网站使用的密码),也没有泄露过,所以我就不改密码了。

12306的事件这段事件肯定还会继续,51CTO也将持续关注事件发展,***时间给大家带来更有价值的新闻和技术内容。