PayPal是eBay旗下流行的第三方支付产品,类似于国内的支付宝。最近有研究者在其web应用程序中发现了三个高危漏洞,攻击者可利用这些漏洞控制任意用户的PayPal账户。

科普:关于跨站请求伪造(CSRF)

跨站请求伪造(CSRF或者叫做XSRF)是攻击网站的一种方法:攻击者首先需要诱骗受害者访问特定的HTML网页,然后即能伪造受害者身份向存在漏洞的网站发送攻击请求。

攻击流程

埃及的安全研究员Yasser H. Ali在PayPal网站上发现了三个高危漏洞,分别是:CSRF(跨站请求伪造)漏洞、绕过身份验证令牌漏洞和重置安全验证问题漏洞。

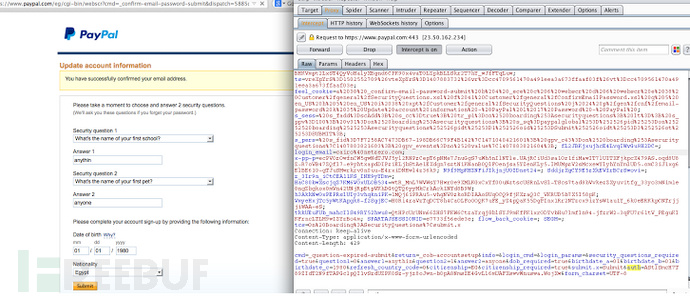

Yasser在下文的视频中详细的演示了怎样利用这3个漏洞组合攻击受害者:攻击者通过CSRF漏洞秘密的把自己的邮箱ID关联到了受害者账户上,重置了受害者账户上安全验证问题的答案,最终通过“忘记密码”控制受害者的PayPal账户。

PayPal通常会使用身份验证令牌检测来自合法账户的正常请求,但是Yasser成功的绕过了Paypal的防护并且执行了漏洞利用(exploit)代码。

一旦成功执行了漏洞利用代码,攻击者的邮件ID就会被添加到受害者的账户上,这样一来攻击者就可以点击PayPal网站上的“忘记密码”选项来重置账户密码了。但此时如果攻击者不能正确回答用户注册时设置的安全问题,他还是不能改变用户账户的原始密码。

于是Yasser顺藤查了下去,发现PayPal上还存在一个重置安全问题和答案的漏洞,最终绕过PayPal安全保护而重新设置受害者账户的密码。

目前PayPal安全小组已紧急修复了这些漏洞。

演示视频

视频源地址:https://www.youtube.com/watch?v=KoFFayw58ZQ