导读

如果一个网站只需要输入用户名,然后点击“登录”按钮,就可以成功登录,并且其他人无法进入你的账户,听起来是不是很不可思议?

—— 事实上,你输入用户名的时候,网站就已经认出你了。

传统身份认证方式

互联网上几乎所有的网站,都在使用密码作为用户身份认证的方式,这一手段稳定,可靠,经久不衰。但是现在技术日新月异,各种各样的破解、漏洞、信息泄露,使得密码变得不那么安全。

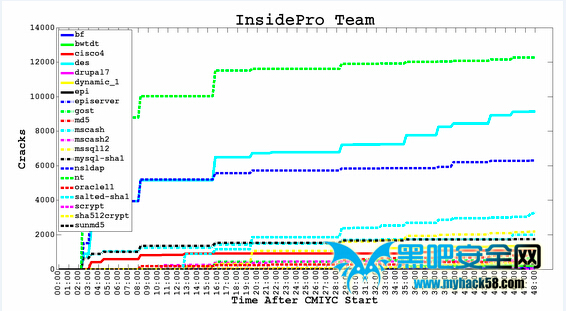

DEFCON 2013,InsidePro小组在48小时内破解了52713组密码 1

近几年频发的拖库、撞库事件,让互联网公司及广大网民头痛不已。网站一般会采取以下措施

提醒用户不要使用与其他网站一样的密码

强制用户增加密码的复杂程度

要求绑定手机、邮箱作为辅助认证手段

使用动态口令装置、USB证书

为了防止机器撞库、破解,在页面中加上验证码

但最终的实施成本都转嫁到了用户头上 —— 我们需要记住每一个复杂密码(以及与网站的对应关系)、输入难以看清的验证码、查看手机短信、甚至需要随身携带一堆利用率极低的密保装置。

密码认证有两个难以攻克的问题:

一方面,简单的人机交互使得机器人可以轻松模拟人的操作,为自动化的Hack工具提供了便利(验证码在廉价的打码平台面前已经形同虚设)

另一方面,一旦认证通过,系统将会建立起用户会话(Session),而自认证通过的那一刻起,到会话结束的这段时间里,系统并不能保证终端用户一直都是同一个人。#p#

生物学认证方式

这种类型大家也不会陌生,一部分先进的科技已经应用到了我们的日常生活中

指纹识别

虹膜识别

脸部识别

声纹识别

静脉识别

眼部追踪

这些认证技术无一例外,都需要借助外设,有的还价格不菲。并且这些手段都是强制性干预,会在用户操作的过程中进行阻断,得到用户的反馈之后,方可进行认证、放行。跟传统认证手段一样,此种认证是无状态、不可持续的,仅能保证在认证的那一瞬间是有效的。#p#

认知指纹(Cognitive Fingerprint)

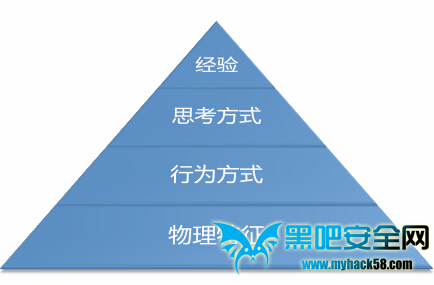

如同上面所述的生物学特征,每个人也都有***无二的认知特征,包括处理问题的步骤,一个特定动作的执行过程,甚至思考问题的角度以及个人经验。笔迹便是认知指纹的一种。

具体到互联网场景,认知指纹可以包括一个人的打字节奏,鼠标移动轨迹,点击目标的相对位置,触摸屏幕的力度等。通过采集一系列的样本,为用户建立个人行为模型。研究人员称之为behaviometrics,组合了behavioral(行为的)和biometrics(生物计量)两个单词。它更侧重于人的行为方式,而不是物理的人体特征。

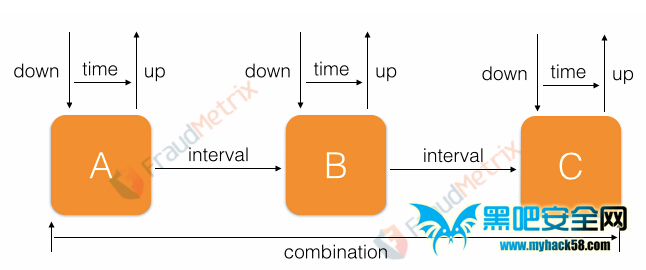

按键

键盘上每个键的位置不同,因此敲击每个键时使用的手指,需要移动的距离,敲下的力度(持续时间)都是不同的。对于不同的按键组合,按下同一个键的方式也不尽相同。对于中文输入,输入法以及拼写模式也是很重要的用户偏好属性。

鼠标

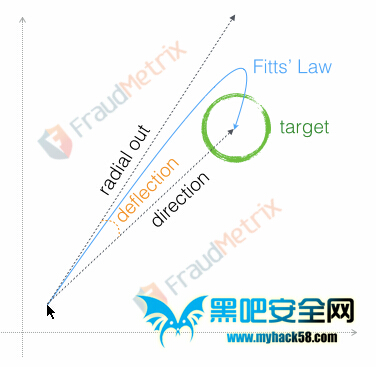

鼠标在从一个点移动到另一个点,除了移动的速度的个体差异之外还有一些有趣的特征。

一般来说你不可能恰好沿着目标的方向笔直地移动鼠标,这时就会存在一个偏射角,这跟移动的距离,目标方向有很大关系。而同样的目标,对于不同人来说产生的偏射角范围也是有差异的。

鼠标恰好抵达目标点然后停下,这种情况也是很少见的,通常都会过头或者偏离一些,然后再向目标区域修正,有时候可能需要修正数次,这个模型就是著名的Fitts' Law(费茨定律)

建模与识别

除了键盘和鼠标的动作外,还有一些其他用户偏好。比如翻页,有的人喜欢用键盘,有的人喜欢拖滚动条,而多部分人倾向于直接使用滚轮,这些数据都可以作为建立用户认知指纹的维度。

互联网应用可以静默地采集用户在可信环境下的行为特征数据,通过不断地建模、修正,产出认知指纹。用户在登录的同时,系统同样静默地采集当前操作用户的认知特征,作为登录凭据一并提交,与所登录用户的的认知指纹模型数据比对,便可准确识别出风险及异常,有效地保障用户的账户、资金安全。

通过对所有人的认知指纹进行归一化处理,便可得出区别于“机器人”的“自然人”特征集,因此这种手段也可以用来识别机器。如果用这项技术取代验证码,将大幅度提升用户体验。

优点

无用户感知 - 整个过程中用户感受不到“可见的”挑战

可持续认证 - 会话阶段的每一次操作都可以实时认证,一旦发现异常便可立即终止会话

缺点

准确率依赖模型算法准确率

难以处理个体的异常状态。如:手特别冷的时候

行业动态

美国国防部DARPA在2012年启动了Active Authentication4项目,意在研究一种可持续的认证方式,防止用户登录之后会话被恶意盗用,目前项目仍在研究阶段。

瑞典初创公司BehavioSec5获得DARPA支持并参与上述项目,目前已有相关产品。

以色列初创企业BioCatch6的主要产品也是基于认知指纹技术,不久前获1000万美元投资。

杭州同盾科技目前正在开发相关产品,并已就相关技术申请专利。

1.CMIYC 2013 http://contest-2013.korelogic.com/stats_27604BD8078FDB93.html ↩

2.静脉识别 http://www.mofiria.com/en/about ↩

3.眼部追踪 http://spie.org/x103854.xml ↩

4.Active Authenticationhttp://www.darpa.mil/OurWork/I2O/Programs/ActiveAuthentication.aspx ↩

5.BehavioWeb http://www.behaviosec.com/products/web-fraud-detection/ ↩

6.BioCatch http://www.biocatch.com/ ↩