本月初,FBI等执法部门联手打掉了Silk Road 2.0及其他诸多黑暗站点。我的问题是,How?这正是本期一周回顾要探讨的。

在11月6日,FBI、ICE(美国移民和海关执法局)、HSI(国土安全调查局)、Europol(欧洲警察)和Eurojust(欧洲检察官组织)多方联合执法以代号“Operation Onymous”行动一举端掉了Silk Road 2.0和400余个经营毒品、枪支等违禁品以及雇凶杀人等业务的.onion站点,逮捕17人,包括silk road 2.0的运营者Blake Benthall。

The Fall of Darknet(黑暗网络的坠落),这是一个多么振奋人心的标题。作为一名安全从业者,笔者当下最关心的并不是哪些站点被端或哪些人被抓,而是执法部门如何打掉Silk Road的呢?也许同样是各位读者的疑问。这正是本期一周回顾要探讨的。

众所周知,在2011年2月创建的Silk Road是黑暗网络(英文Darknet或 Deep Web)的代表,专门销售违法的物品和服务,基于Tor网络,利用加密通信意图避开执法部门的监管。其实,在去年10月,FBI就打掉过Silk Road,逮捕了其第一任 "Dread PirateRoberts" (笔者注: Dread Pirate Roberts是Silk Road老大的绰号),Ross William Ulbricht。不料,一个月后,Silk Road 2.0就“开张”了,“Dread Pirate Roberts”就是上文提到的Blake Benthall。

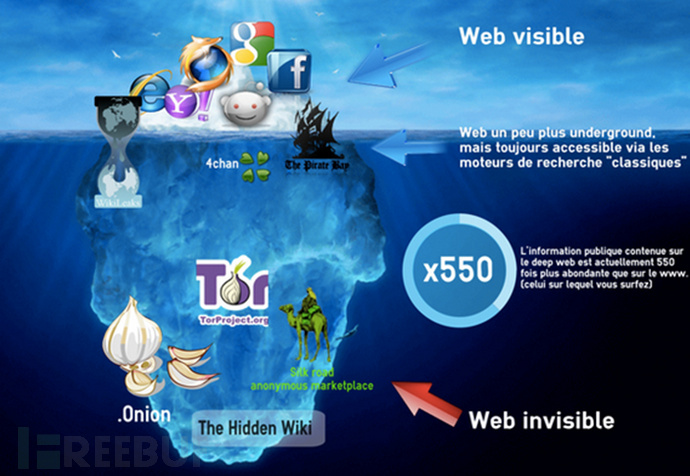

我们日常访问的Web只是互联网冰山的一角

关于FBI如何连续打掉Silk Road及其2.0版本,四个字:耐人寻味。我们首先从FBI去年的“战绩”中体味一下。

两度爆破Silk Road网站

在去年第一次打掉Silk Road后,FBI官方说法是源于Silk Road登录页面的一个错误配置。Silk Road登录需要进行CAPTCHA验证,然而这个CAPTCHA认证代码暴露了SR服务器的IP地址,FBI正是通过这个IP地址trace到了服务器准确的地理位置,然后跑到托管服务商的机房里完整和物理地复制了一台SR,通过对伪SR的监控掌握了用户的登录行为,进而抓捕了若干核心人员。

没错,是物理地复制了一台Tor服务器。

悲催的是,在FBI公布这个说法之后,公众的反应无疑是打了自己一记耳光——如果真如FBI所说,那么其所作所为本身就违反了CFAA(计算机欺诈与滥用法案)。CFAA禁止对公民IP进行溯源,FBI在非授权情况下通过IP溯源查询嫌疑人隐私信息的做法本身就是违法的。

一波未平,一波又起。更有人跳出来说,FBI的“复制说”尼玛纯属扯淡,太不靠谱,无非是在为自己的“下流的”黑客行为打遮掩。为什么这么说呢?依照FBI的说法,被复制的服务器的IP地址是193.107.86.49,该服务器的证书是自己发放,访问这个服务器,经过认证后就可以弹入到Tor网络中的silkroadvb5piz3r.onion,也就是Silk Road的网站。然而,193.107.86.49服务器的托管位置是在冰岛,主机托管商不可能让FBI在自己的机房里任意复制服务器。FBI辩称对该服务器复制遵循的是“Mutual Legal Assistance Treaty”(法律互助条约)。事实上美国和冰岛之间根本就没有签署过什么“Mutual LegalAssistance Treaty”。那么FBI到底是如何进入人家冰岛的机房,大摇大摆物理地复制了服务器呢?

与此同时,各种版本的谣言就像初春的柳絮一样,漫天飞舞了。有人说,是FBI通过0day入侵了Tor server,控制了整个Silk Road系统。还有人说,其实很简单,就是暴力破解进去的。还有很多七七八八的猜测,这里不再一一赘述。

转眼到了今年11月,FBI宣布再次打掉了Silk Road 2.0。吃一堑长一智。这次FBI就没有再公开自己的手段(至少当前还没有看到官方的解释)。不过,从诸多方面的猜测和分析来看,此番行动执法部门采取的攻击要复杂的多。#p#

Doxbin、Tor等黑暗网络

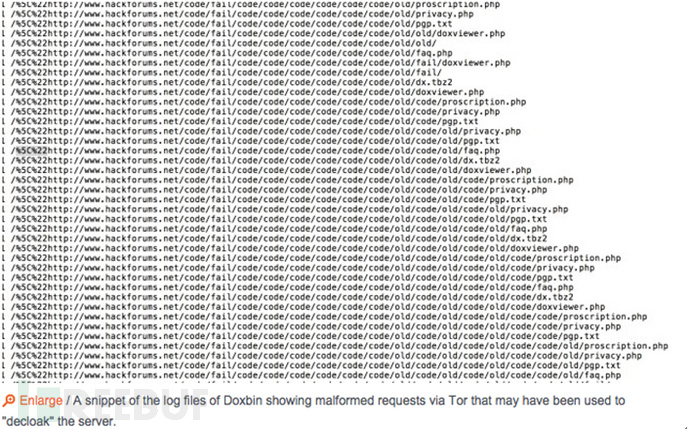

Doxbin,Tor开发者网站,与诸多非法网站有业务关联与合作,同时也在本次被打击对象列表之中。Doxbin在上周公布了他们的“离奇”发现。从今年8月份起,Doxbin网站遭到了DDoS攻击,严重影响到网站业务的正常运营。当然,Doxbin管理者也不是吃素的,警觉地预感到这次的DDoS不同以往,而是有意破坏Tor的加密协议。之后对服务器日志进行了核查,发现log file中记录了大量异常的PHP请求,这些请求中带有特定的字段:

单单在8月份一个月,Doxbin就接收到170万次异常的PHP请求!Doxbin认为,攻击者的手段是用DDoS掩护,上传恶意代码,入侵Tor网络。

除了Doxbin的“故事”之外,还有其他很多坊间传闻,包括利用Tor服务器的漏洞,通过SQL注入和本地文件包含攻击入侵Tor系统。更有甚者认为FBI通过DDoS攻击了Tor网络中最为脆弱的中继服务器(Relay server),迫使Tor网络部分系统暴露。

关于更多Silk Road 2.0如何被捣毁的猜测,感兴趣的朋友可以通过点击本文下面的参考链接进一步了解。

黑暗网络目的各有不同,既有私搭乱建,也有官方部署。不管怎样,站在正义和道德的角度上来说,对Silk Road 2.0及其他非法站点的打击是一次意义重大且成果颇丰的行动,大量违法网站被关,“黑暗网络”损失惨重。不过,现在就“刀枪入库,马放南山”还为时尚早。回到本文的标题——黑暗网络的坠落,其实,笔者的本意是要在这句话的后面打上一个问号的。黑暗网络真的坠落了吗?也许会有那么一天,但绝不是今天。“黑暗网络”就像地里的麦子,割了一茬又长出一茬,其顽强的生命力不能不另令人感叹。

FBI也承认本次打掉包括Silk Road 2.0在内的几百个站点,不过是对Darknet的宣战。野火烧不尽,春风吹又生,一个Silk Road倒下了,千千万万个Silk Road站了起来。从某种角度上讲,Silk Road的沦陷对于其他经营类似业务的站点未必不是一个好消息。从规模和发展趋势上来说,诸如Agora和Hydra这样的网站已经有取代Silk Road成为新的黑暗网络王者的趋势。

再说,谁知道一个月后,会不会又冒出来一个Silk Road 3.0呢?

参考信息:

1、http://en.wikipedia.org/wiki/Silk_Road_(marketplace)

2、http://www.theguardian.com/technology/2013/oct/08/silk-road-hack-suspicion-fbi-server

3、http://www.wired.co.uk/news/archive/2013-10/09/silk-road-guide

4、http://dailygadgetry.com/fbi-shut-silk-road/4340

5、http://silkroaddrugs.org/

6、http://www.zdnet.com/beyond-silk-road-2-0-over-400-dark-web-tor-sites-seized-by-fbi-7000035604/

7、http://arstechnica.com/security/2014/11/silk-road-other-tor-darknet-sites-may-have-been-decloaked-through-ddos/

8、http://www.freebuf.com/news/50903.html

9、http://mainstreamlos.blogspot.com/