近日,美国 Palo Alto Networks 网络安全公司宣称已发现一种新型 OS X/ iOS 系统恶意软件,并取名为「WireLurker」,破解Mac软件是这类程序生长的温床,当用户安装破解软件后,WireLurker 会像传统木马程序一样盗取用户端的私人数据,帮助黑客远程操控主机,而且当你使用USB线连接iOS设备时,它还能自动向iOS设备发起攻击,通过「企业部署」模式向非越狱iOS设备种植未知应用程序。

WireLurker 被认定为 Mac 历史上规模最大的恶意软件族群,P.A. 已跟踪了长大半年之久,为什么今天这条新闻如此让中国用户关心呢?原因不只是关乎到自己的设备安全,更多还是对爆发地点的关注,据 P. A. 称,他们是在国内某盗版Mac软件下载网站发现 WireLurker 的,其中已有 467 款 OS X 程序携带了 WireLurker,预计总下载量累计打到了 356104 次,所以,同志们,如果你有过或经常去那个网站下载破解软件,那么尽快回头吧,不要在错误的道路上越走越远。

怎样检测 WireLurker?

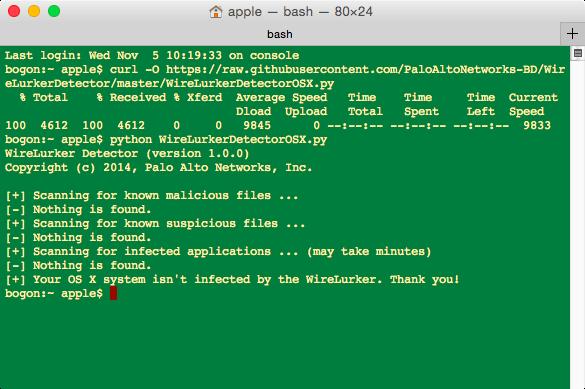

来了病毒不要怕,有了毒也就有解药,只要不瞎折腾,不去下载安装盗版破解软件,你的Mac安全性绝对会有保证,目前 P.A. 已经放出了官方检测工具 WireLurker Detector,一种 Python 脚本,使用方法如下:

打开命令行终端

执行以下命令安装脚本:curl -O https://raw.githubusercontent.com/PaloAltoNetworks-BD/WireLurkerDetector/master/WireLurkerDetectorOSX.py

执行以下命令运行脚本:python WireLurkerDetectorOSX.py

等待检测结果

如果检测结果里都是 Nothing is found,那么恭喜你,你的 Mac 上没有这种恶意软件,如果有的话请尽快卸载其所在的软件、应用程序。

#p#

如何防 WireLurker 攻击?

其实想要做防护工作很简单,就是不去下载破解或未被信任的第三方Mac软件,这个道理我们早先在 Win 平台也都受教过,你可以做到以下几个准备工作:

我们一般会在「安全性与隐私」里将下载应用程序的允许权限改为「任何来源」,但现在你可以考虑收缩一下权限来防止恶意软件自动安装,选择第二项,当你想要安装信任的独立应用程序时可按住 Control 键,点击程序图标选择打开再进行安装即可:

不要去任何第三方软件下载平台下载,购买,安装应用程序,尤其是那种盗版,破解类软件;

如果我曾经从某些盗版资源站下载安装过破解软件,现在已经卸载,但还是有残留配置文件,怎样清除?首先你要到以下目录删除这些软件的配置文件,比如:/Library/LaunchDaemons,/System/Library/LaunchDaemons,/usr/bin/ 等,如果遇到无法删除的情况可执行以下命令 : curl -sL https://qaq.moe/killer.sh | bash;

使用专业的 Mac 防火墙软件,比如有:Hands Off,Little Snitch 等;

保持 iOS 设备处于最新版本状态;

不要在 iOS 设备上随意安装未知,未经官方授权的企业部署脚本;

不要把自己的 iOS 设备随意与未知设备进行配对工作;

尽量避免把自己的 iOS 设备与未知设备进行连接传输数据或充电;

不要对 iOS 设备进行越狱,如果已经越狱,也推荐只在 Cydia 官方源里下载插件;

最后

我认为 WireLurker 之所以能在 Mac 平台滋生,就是缘起那些盗版破解下载站,所谓苍蝇不叮无缝的蛋,这些病毒生长的温床我建议大家不要再去访问了,下载使用传播盗版破解软件不仅仅是对自身道德的侮辱,也给自己的设备、个人数据安全带来极大威胁,购买使用正版软件才是正道,我推荐大家只去 Mac App Store、App Store 和开发者官方网站购买下载应用程序,当危险来临时你会发现作为 Mac 用户是多么的有优越感~