Heartbleed计算机安全漏洞是由谷歌工程师NeelMehta发现的,一向不愿意接受媒体采访的他,今日首次向媒体说出了他是怎样发现这一严重漏洞的;以及为什么会去第一时间去查找这一漏洞,并且他预言将有一些类似的东西会继续上演。

继4月7日公开披露Heartbleed的大约半年后,与澳大利亚IT安全博客博主Risky.biz的对话中,Neel Mehta说道他是在运行“laborious”源代码复查开源软件——OpenSSL之后发现的这一漏洞。

源代码是一种计算机代码,它能使相关的软件运行;而开源代码是一种软件,它是由志愿者免费提供的,通常还能被重新分配和修改。

“我过去一直是用Secure Sockets Layer一行一行的编辑OpenSSL,”Mehta说,另外,到目前为止他还没有说出关于它的任何信息,因为这会让他感觉到不安。

SSL是一个对网站和用户之间流量进行加密的加密协议。他发现的这一漏洞使得他和其他的潜在黑客可以提取那些使用了OpenSSL服务器的网络用户的个人信息。

Mehta说他去调查SSL协议的最主要原因是因为在年初的时候他发现了一些其他的协议漏洞,例如,二月份发现的GoToFail安全漏洞和三月份发现的GnuTLS漏洞。

出乎他意料的是,他没有想到这一漏洞对主流媒体造成了如此巨大的反响,但是与此同时,一个安全公司也发现了这一安全漏洞。

他还说他相比较于其他人的夸张说法,他对Heartbleed造成了怎样的严重后果一点也不热心,并且Bloomberg对此发出质疑,表示在他之前就有间谍已经发现了这一漏洞并且进行了一些不可告人的行为。

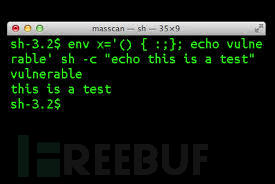

Mehta说新的漏洞在不断的上演,Shellshock比Heartbleed更为严重。该漏洞是由开源软件开发者Stephane Chazelas发现的。但他很疑惑为什么Heartbleed会发现的那么晚,因为在发现之前它已经存在两年多了,也可能是因为加密软件的原因吧。在过去的一年内加密变得越来越重要,因为受前美国国家安全局员工Edward Snowden揭露了一些秘密文件的影响。

Shellshock和Heartbleed之所以那么严重是因为这些漏洞存在于Bash 和OpenSSL软件之中。他还怀疑过其他的软件——粘附性的软件,这些软件上可能有一些存在多年但又没被发现的漏洞。他提名的Zlib,是一个包含了很多软件的压缩库,libjpeg是一个使用C库进行读取和写入JPEG图像的文件,它也可能含有潜在的漏洞。