一、背景:2014年为零售商数据泄露之年

尽管网络罪犯继续把个人的支付卡和银行信息作为攻击目标,但是他们似乎逐渐意识到脆弱的零售商更有利可图。把零售商作为攻击目标并不是新鲜;阿尔伯特·冈萨雷近十年前就曾对零售商发起过攻击。相比以前,唯一的变化是大量可用的工具和能够让几乎一无所知的罪犯发起大规模攻击的傻瓜式操作。事实说明了一切-最近几年涉及零售商的重大数据泄露事件一直在持续增长,而且形势愈演愈烈。实际上,Verizon数据泄露调查报告称2014年为零售商数据泄露之年,鉴于零售商遭受到的大规模攻击的数量。

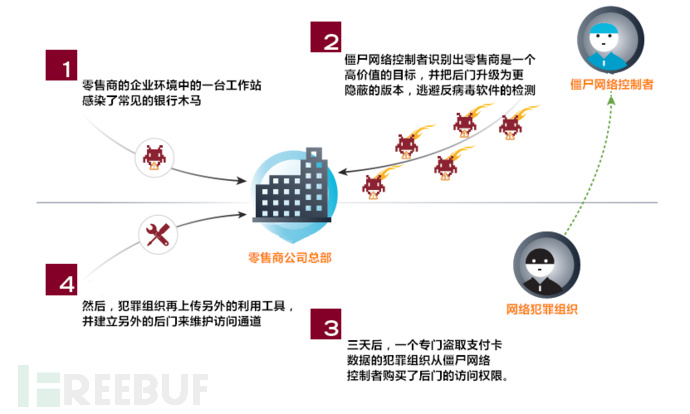

图1.常见的支付卡数据泄露途径

科普

磁条卡的磁条上有3个磁道。磁道1与磁道2是只读磁道,在使用时磁道上记录的信息只能读出而不允许写或修改。磁道3为读写磁道,在使用时可以读出,也可以写入。虽然第3磁道可读写,并且有金额字段,也只是用于小金额的应用领域,例如电话卡。

不仅零售商的数据泄露事件发生更为频繁,同时火眼研究人员注意到另一个令人震惊的新趋势:虽然攻击活动刚开始并没有针对性,但是当攻击者认识到被攻陷网络的价值,攻击活动可以轻而易举地演变为一个目标式攻击(targeted attack)。

大量容易获得的POS恶意软件和通用僵尸网络之间的结合,加上目标式攻击活动,暗示着网络防护者将难以判断威胁的严重性和对手的实力。#p#

二、POS恶意软件的进化史

自2013年来,我们发现来自POS恶意软件的威胁急剧性的增长。这次增长类似于其他市场的变化规律-因为零售网络中存留了大量的金融数据。攻击者正在调整枪口,集结力量,向要害部位发起攻击。

1.Backoff POS:攻击在2014年7月被公开披露,但活跃在2013年10月。报道称攻击者据攻占远程桌面服务器,并安装Backoff恶意软件。Backoff利用内存搜读(memory scraping)技术从内存中提取支付卡的数据,通过HTTP偷偷地发送数据。Backoff的C&C控制器连接到曾运行Zeus、SpyEye和Citadel僵尸网络的服务器,暗示着Backoff涉及到一个更大范围的攻击活动。

2.BrutPOS:在2014年7月被公开报道。BrutPOS僵尸网络扫描特定IP地址段中的远程桌面服务器,如果发现了POS系统,攻击者可能部署另一个变种,扫描正在运行程序的内存来提取支付卡信息。BrutPOS通过FTP传送数据。

3.Soraya:发现于2014年6月。它遍历正在运行的进程,访问内存来提取支付卡数据。而且Soraya具备表单截取(Form Scraping)功能,通过HTTP传送数据。

4.Nemanja:Nemanja的细节是在2014年5月被披露的,而该僵尸网络却被认为活跃在整个2013年。攻击者在世界范围内攻破大量运行多种POS软件的机器。据称攻击者直接参与了假支付卡的生产和通过移动解决方案进行洗钱的活动。

5.JackPOS:在2014年2月被报道,据报导JackPOS最初通过路过式(drive-by)下载攻击进行传播。该恶意软件似乎和Alina恶意软件有点关系,能够利用内存搜读(memory scraping)技术从内存提取支付卡数据,并通过HTTP发送数据。JackPOS在地下论坛中广泛流传并被各种各样的攻击者所使用。

关于路过式(drive-by)下载攻击,请查看网络罪犯:互联网丛林中的捕猎者

6.Decebal:初次被报道是在2014年1月。该恶意软件枚举正在运行的进程,提取支付卡信息,然后通过HTTP传送数据。

7.ChewBacca:首此被公布是在2013年11月。该恶意软件枚举正在运行的进程,并通过两个正则表达式从内存重提取支付卡信息。ChewBacca通过Tor匿名网络传送数据。

8.BlackPOS:被一个名为“ree4”的个体在地下论坛中贩卖,首次公开报道是在2013年3月。BlackPOS有一个名为KAPTOXA的变种,可以利用内存搜读(memory scraping)技术从内存中抓取支付卡数据。数据通常先转移到一个本地中转站,然后再通过FTP发送。BlackPOS因几起广为人知的数据泄露事件而为大家所熟知。

9.Alina:首先披露是在2013年2月,被认为和Dexter POS 恶意软件源自同一作者“dice”。Alina通过Citadel僵尸网络进行传播。Alina遍历正在运行的进程(除了黑名单中的进程),转储内存,查找支付卡数据,然后通过HTTP发送。尽管Alina刚开始被少数几个人使用,随后被挂在地下论坛上出售。

10.vSkimmer:首次公布是在2013年1月。该恶意软件遍历正在运行的进程,访问内存提取支付卡信息,然后通过HTTP传送。

11.Dexter:首次披露是在2012年12月,被认为是由一个名为“dice”的开发者开发出来的。而这个工具的实际使用却跟一个名为“Rome0”的个体有关。该恶意软件遍历正在运行的进程,访问内存来搜索支付卡数据,然后通过HTTP传送数据。

这些恶意软件大都使用类似的方法来遍历正在运行的进程,再通过模式匹配来从进程的内存中提取支付卡信息。然而,在不止一个案例中,如一个BlackPOS变种被配置成只访问一个特定的进程。这样不仅能够减少提取到错误数据的情况,同时也表明攻击者已提前获知了被攻陷系统中的目标进程。同时该变种包含了一些硬编码的网络路径和用户名,可能暗示攻击者针对的是特定目标。#p#

三、无目的攻击VS目标式攻击

虽然一些恶意软件似乎是专门提供给一些特定的攻击者使用,然而一些变种却被广泛的使用。在许多案例中, POS专用的恶意软件被用于“第二阶段”的进攻,然而初始的攻击途径(attack vector)尚不清楚。在Aline和BackOff的案例中,POS恶意软件与Citadel、Zeus以及SpyEye僵尸网络有关联。尽管我们仍然不清楚细节,攻击者(僵尸网络控制者)可能兜售或交易访问特定目标的访问权限。

图2.盗取支付卡数据的新趋势

在其他的案例中,攻击者似乎十分明确他们的攻击目标。对目标发起攻击之前,一个特定的威胁组织会对目标踩点几个月。我们也观察到该组织使用SQL注入作为攻击途径(attack vector),渗透到目标网络之后部署POS专用的恶意软件。

四、结论

涉及到网络防护时,这些恶意软件对风险的传统概念发起了挑战。虽然目标式攻击(包括与APT活动有关的目标式攻击)经过一段时间后能够被追踪和归类(清楚攻击者所使用的攻击工具、步骤,还有时机、范围以及目标的偏好),但是难以对事件处理划分优先级别,因为这些事件刚开始可能是盲目的攻击,直到后来才演变为目标式攻击(targeted attack)活动。

无目的Zeus感染是否是一个值得关注的事件?或是否它将多半被忽略?不料却演化成了一个重大的数据泄露事件。

原文地址:http://www.fireeye.com/blog/uncategorized/2014/10/data-theft-in-aisle-9-a-fireeye-look-at-threats-to-retailers.html