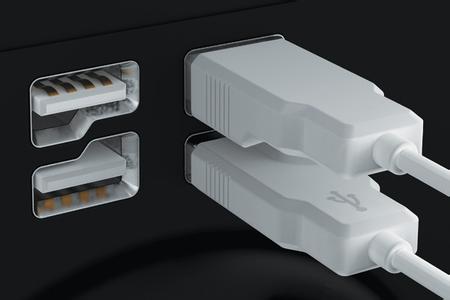

对于今年早些时候曝光的致命USB漏洞“BadUSB”,两位研究人员近日对其进行了“反向工程”,并公布了相关代码,此举可能使BadUSB漏洞的危害性变得更大。

7月份,研究人员卡斯滕·诺尔(Karsten Nohl)和贾科布·莱尔(Jakob Lell)曾宣布发现一个名为“BadUSB”的严重漏洞,允许攻击者在不被检测到的情况下悄悄在USB设备中植入恶意软件。

更糟糕的是,目前似乎并没有明确的修复方法。任何插入USB存储设备的用户,都相当于向攻击者敞开了大门,因为这段糟糕的代码已经被固化在固件里。诺尔说:“人们无法判断病毒的来源,就像被施了魔法一样。”

幸运的是,诺尔和莱尔并未发布相关代码,才使得整个行业有时间来为“没有USB的世界”做好准备。但本周,这一局面被彻底打破。

在DerbyCon黑客大 会上,两位安全研究人员亚当·考蒂尔(Adam Caudill)和布兰顿·威尔森(Brandon Wilson)称,他们已对BadUSB进行了“反向工程”(reverse-engineered)。他们在GitHub上发布了相关代码,并演示了多 种用途,包括攻击并控制目标用户的键盘输入。

考蒂尔称,他们发布源代码的动机是向制造商施压。他说:“如果你不向全世界证明这件事可以轻易做到,那么制造商就会拖着什么都不做。因此我们必须要证明,这种攻击是切实可行的,且任何人都能做到。”

但是,此举并的“净效应”并不能推动USB安全。因为黑客可以对USB固件进行重新编程,反而使其威胁性更大。修复该漏洞的唯一方案是在固件上打造一个全新的安全层,但这需要对USB标准进行全面更新,也就意味着这种不安全性将持续数年。