还记得eBay么?还记得那曾经的一“大波”漏洞的事情么?

四个月之前,eBay曾经遭遇过“黑色星期五”,那次的事件导致大约14500万来自世界各地的用户账户遭到了泄露。没有永远的安全,这次同样是eBay,但是确是不同的漏洞——eBay高危漏洞再度将百万用户账户陷入危险之中。

四个月前,一位埃及的安全研究员“Yasser H. Ali’”报告了这个漏洞,而且表明这个漏洞有可能被用作有针对性的网络犯罪。下面,让我们看一下这个漏洞是怎么回事。

怎样黑掉任意人eBay账户?

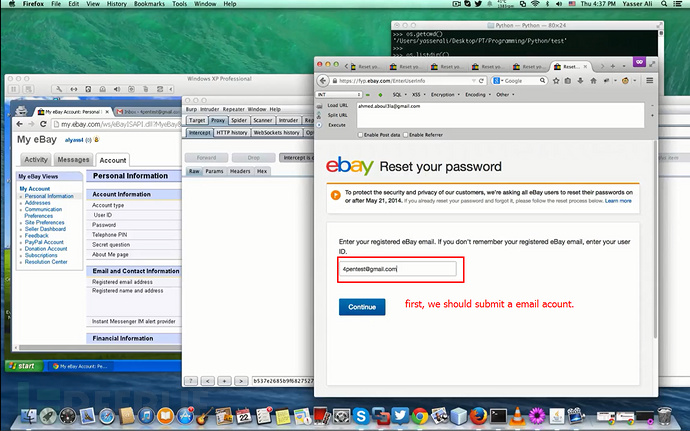

漏洞存在于eBay的重置密码功能,当我们点击“忘记密码”功能的时候,eBay会要求我们提交一个账户名称。

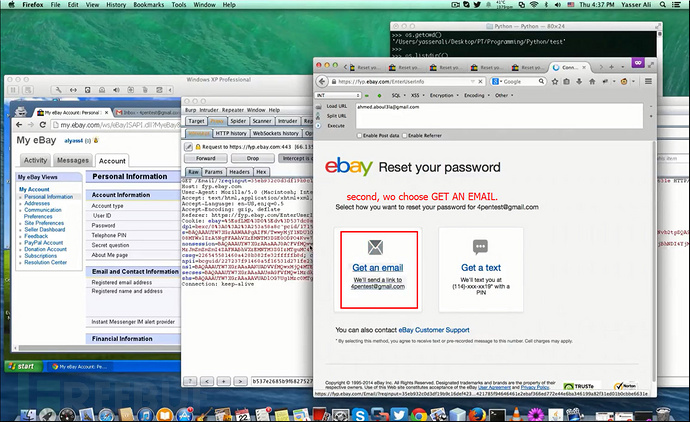

提交之后,ebay会要求用户选择一种重置密码的方式:获取Gmai邮件或者获取手机短信。

这里我们选择第一种方式,提交之后截包,我们会在提交之后的url中得到一个reqinput的随机数,而这个随机数就是今天的重点——eBay修改密码的认证字符串——我们将其复制下来,然后Forward一下,受害者就收到了一份带有密码重置链接的邮件。然后我们就可以等着受害者点击这个链接。

此时,我们再将这串随机数给我们事先截包的修改密码的POST包的reqinput赋值,然后提交,密码就会被修改。这里有一个条件限制,就是修改密码的时候需要受害者首先点击一下这个重置密码链接,否则提交POST包会出现“未激活”的提示。这里,Yasser提出一种方式:可以写一个脚本对这个POST请求进行3s的重复提交,一直到受害者点击了这个链接。至于怎么让受害者点击这个链接。。。那就是另外一回事了。

此处是视频,大家可以看一下:

这是百度盘高清链接:http://pan.baidu.com/s/1sjrxlMH

总结:

1、漏洞的主要原因是eBay将重置密码的关键字符串暴漏在了url之中。这么重要的认证请求是绝不应该给用户看到的。

2、该漏洞的实践有比较严格的条件限制:首先,我们得先去诱使受害者点击这个修改密码的链接,而我们大多数人看到这种邮件而又不是我们自己的请求的时候会选择置之不理;其次,当我们成功修改密码之后,受害者会立刻收到一份修改密码成功的提示邮件,正常人一看就明白怎么回事了。当然这个对于我们不是事儿,我们可以用垃圾邮件的方式让这封邮件埋没在汪洋大海之中~

3、这篇文章,只是给大家在以后的挖洞的时候提供一种思路,大家可以边嗑瓜子边看文。我相信,像eBay这样将关键信息暴漏出来的肯定不止一家,希望这篇文章会对大家有所帮助。

[参考来源thehackernews.com略有删减。]