摘要

近些年来,通过网络窃取机密的事情屡见不鲜。各路媒体争相报道以APT为代表的计算机攻击以及其危害。频发于网络的数字攻击已经影响到现实的生产和生活,我们必须从战略上解决这一问题。

AIRBUS Defense & Space不仅可为顾客提高网络安全事故的应急响应服务,而且能够指导顾客拟定完整的解决方案。

今天,我们决定公开一个叫做“Pitty Tigger” 的APT组织的相关信息。这片报道所涉及的资料,均是AIRBUS Defense & Space的Threat Intelligence组织的第一手信息。

我们的资料表明,Pitty Tiger组织在2011年就锋芒毕露。他们攻击过多个领域的各种单位。他们对国防和通讯业的承包商下过手,也对一个(或更多)政府部门发起过攻击。

我们投入了大量精力以追踪这个组织,现在已经能够披露他们的各类信息。我们已经对他们“恶意软件军火库”的情况了如指掌,甚至足以披露他们的技术人员结构。

调查表明,目前为止Pitty Tigger未曾用过任何0day Exploits。与众不同的是,他们喜欢使用自己开发的、专用的恶意软件。虽然Pitty Tiger能够潜入目标深藏不露,但是并不如我们发现的其他组织那样老到。

基本可以断定Pitty Tiger不是政府背景的网络入侵组织。无论从经验还是从财力方面看,他们都有明显区别。我们认为,这个组织属于机会主义的入侵组织,他们把被害目标(多数是私人企业)的资料卖给商业竞争对手。

结合这个组织的有关资料,我们可以看出Pitty Tiger是个相当小的组织,应该不是发起APT攻击的那种大规模组织。当然,我们的数据来源有限,所以这种结论可能不正确。

本文将在最后揭示Pitty Tiger的显著特征,以帮助读者判断他们是否深受其害。

一、犯罪手法:APT攻击

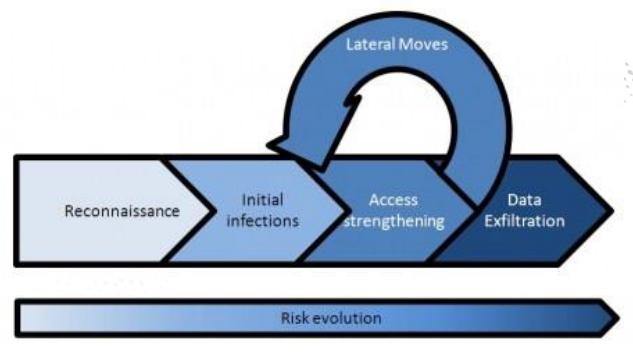

APT的攻击手段足以说明其危害的严重程度。它的攻击手段可以概括为下图:

1、侦查阶段/Reconnaissance

入侵者选好目标并开始收集信息的时候,他就会发起侦查。

这方面能够获取的资料非常有限,可以说几乎没有。如果要收集这种资料就要监控所有入侵者的探测行为,不过这种做法的可行性很低。

入侵者在这个阶段的工作越到位,他们对整个目标的理解能力也就越强,他们就能更为有效的渗透到目标企业的网络系统中去。

侦查工作能够通过信息搜集找到攻破目标系统的手段,更能探测到目标系统隔离保护的目标(例如关键人员的姓名等因素)。

而且,互联网的大量公开信息源都为入侵者的侦查工作敞开方便之门:社交网站、出版读物、白皮书、企业网站、搜索引擎,等等。各种扫瞄漏洞的主动扫瞄程序也能挖掘出大量信息。

2、初始阶段/Initial Infections

在前一阶段里,APT攻击人员已经充分了解了目标(包括关键人员信息),知道从何处下手进入企业网络。而后,他们将会实施攻击,在企业内网的一台或数台服务器里安装永久性后门。

在这一阶段,他们通常会使用鱼叉式攻击(Spear Phishing)或偷渡式下载(Drive-by Downloads)的手段,攻陷一台或数台电脑(通常是工作站)。

鱼叉式攻击通常就针对特定Email地址发起的钓鱼式攻击。采用这一手段的入侵者,会向特定人群定点发送Email,而且Email总数不会很多。实际上,他们往往仅发送一封Email。这种针对特定受害者的花招,就是给受害人发送以假乱真的email,诱使后者点击某个链接以下载恶意软件,或者诱使他们打开有问题的邮件附件。

一些攻击者也会用“水坑”技术,成功攻破目标。要实施一个水坑攻击,攻击者首先要攻陷某个第三方网站。这种第三方网站通常是目标单位的目标人群通常会访问的承包商的网站。一旦有人访问这些第三方网站,他们的电脑就会中招。该方法有一个主要的缺点:网站会感染目标群体以外的人群。当然,攻击者会事先拟定对策避免这种情况。只要他们在侦察阶段做的工作足够充分,他们就会知道目标公司所有的IP地址。只要在脚本里添加几行识别IP的代码,就能够鉴别出访问该网站的终端是否属于他们要攻击的范围。

此外,入侵者还可以直接攻击目标单位的服务器,渗透到它们的网络中去。

3、扩大战果与后续行动/Access Strengthening

一旦入侵者能够访问到目标企业的内部电脑,他们就需要在这些电脑上安装后门程序,以便后续继续控制这些电脑。在安装后门的时候,如果一个程序不行,他们就会换其他后门程序。

在他们认为自己有足够权限之后,他们会开始做两件事:按照既定计划挖掘知识产权相关的文件、在被攻陷的网络里继续提升权限(以方便后续渗透)。对于行家里手来说,从拿下一台终端到攻破域管理员权限、获取全部Active Directory内容,并不需要太长的时间。

接下来,入侵者会在网络里四处游荡、以攫取他们感兴趣的内容。对于被害者来说,这种“游荡”行为很难检测。主要因为他们都会使用正确有效的登陆信息,使用正当的管理工具(诸如psExec)。

4、攫取数据/Data Exfiltration

攻击的最终目的就是要攫取数据。只是即使达成了目的,还有可能无法满足入侵者无休无止的贪欲。

攻击者通常将他们感兴趣的文件进行打包,然后通过远程管理工具RAT或FTP/HTTP传输出去。

这一环节并非是APT的终点。攻击者会滚雪球般扩大他们的权限,不断的窃取更多的信息,赖在网络里不停收集数据。

我们在blog里更详细的介绍了APT的各个阶段(http://blog.cassidiancybersecurity.com/tag/APT)。#p#

二、“Pitty Tiger”事件背景

在我们常规的APT案件调查中,一个前所未见的恶意软件引起了我们的注意。我们决定调查这个软件,最终发现只有一个特定的团体才会使用它。在反病毒界,这个系列的程序都被认为是“Pitty Tiger”出品的恶意软件。

自2014年6月它被发现以来,它背后的服务器(C&C)一直在运转。

我们的研究表明,“Pitty Tiger”在2011年就开始制作恶意软件。结合他人的公开资料, 则基本可以推断这个组织的活动至少可以追溯到2010年。

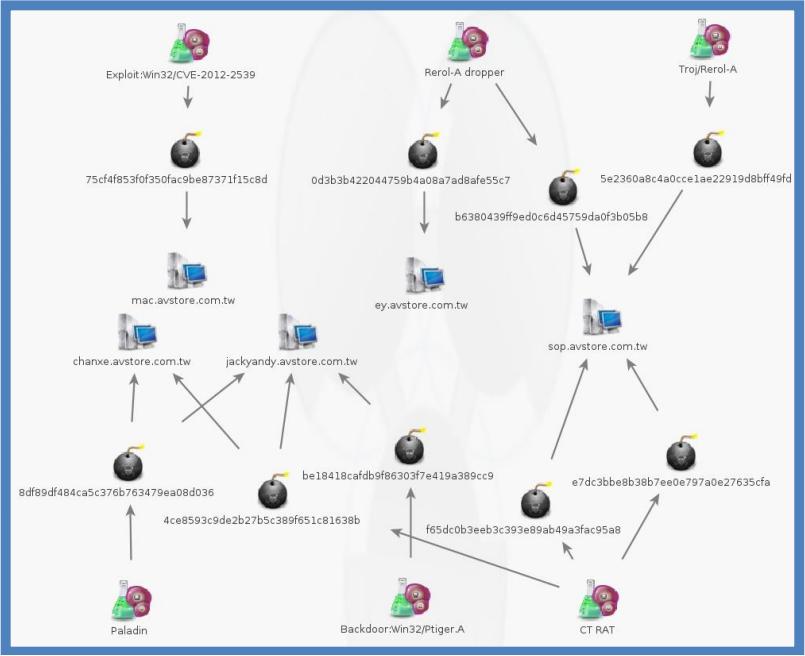

这个组织不仅会使用自产的Pitty Tiger RAT工具进行APT行动,他们还会使用其他的恶意软件。

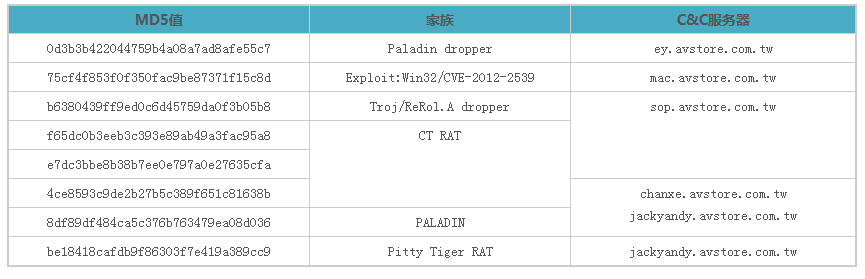

这个组织多次用到臭名昭著的Gh0st的变种程序,一个叫做“游侠/Paladin”的RAT程序。此外,他们也会使用自己开发的RAT程序,例如“MM RAT” (aka Troj/Goldsun-B)和“CT RAT”。在他们的C&C服务器上,还存在Gh0st的另外一种变种的痕迹——Leo。

在他们攻陷的工作站上,我们也找到了“Troj/ReRol.A”。这个程序用来收集系统信息,并可用来安装其他的恶意软件。在攻陷第一批主机后的情报侦查阶段,它主要承担木马下载和系统数据采集的任务。Pitty Tiger小组主要通过Email的Office附件传播这个病毒。

Pitty Tiger在服务器配置方面的水平不高。我们成功的收集到他们3台C&C服务器的信息。这些信息揭示出2013年底到2014年初的很多情况。

在调查C&C服务器数据的同时,我们了解了Pitty Tiger的运作环境。

本白皮书旨在披露我们对Pitty Tiger的解读,重点揭示他们的基础设施和技术实力。我们希望这本白皮书能够起到抛砖引玉的作用,带动业内深入各种反入侵的分析,促进全球对网络威胁的认知。#p#

三、入侵途径

1、鱼叉式攻击+全副武装的邮件附件

在这方面,Pitty Tiger和多数APT组织没有什么区别,他们都用鱼叉式Email攻击目标网络,以寻求立足点。

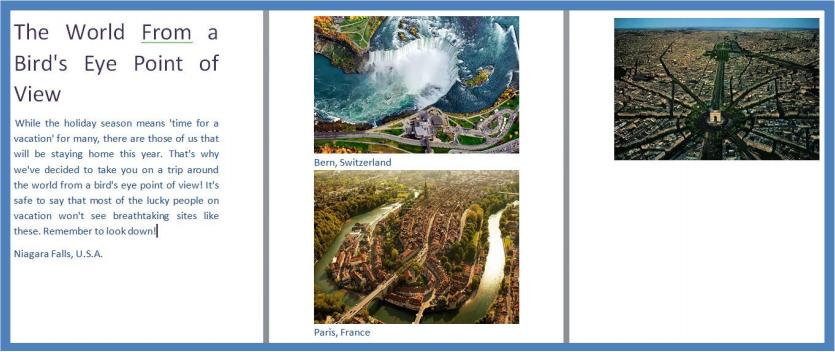

我们找到了这个组织所发的、以目标企业的内部员工的身份发出的一封Email:

From: XXXXXXX

To: XXXXXXX

File: 1 Attachment: Bird’s Eye Point of View.doc

While the holiday season means clustering clustering ‘time for a vacation’ for many, there are Those That Will Be of us staying home this year. That’s why we’ve Decided to take you on a trip around the world from a bird’s eye view of the item! It’s safe to say That MOST of the lucky people on vacation Will not see breathtaking sights like these. Remember to look down!

XXXXXX

这封Email的附件是一个Microsoft Office Word文档。若打开该文档,则会触发编号为CVE-2014-1761的漏洞,继而感染打开附件的计算机:

利用Troj/ReRol.A感染计算机的word文档

以鱼叉式攻击的角度来看,这种攻击手段未免过于业余。不过在他们所发的其他email之中,包含了被害企业的一些被盗信息。所以我们认为这个组织发起过更像模像样的攻击。这些感染源能够在目标主机上安装Troj/ReRol.A,我们将在后文详细讨论这个问题。

换而言之,Pitty Tiger能够使用偷来的材料发起鱼叉式攻击。他们可能发送Email给被害单位的其他人,也可能发送Email给目标单位竞争对手,或者是其他目标。

Pitty Tiger会伪造有问题的Excel文件。不过,迄今为止,我们仅在他们发送的email里发现过只含有同种(Troj/ReRol.A )病毒的Excel文件。

2、直接攻击

虽然我们没有证据表明他们的exploits直接攻击了目标企业的服务器,但是我们有记录表明他们C&C服务器发起过多次漏洞扫瞄。

这些攻击人员用过多种不同的漏洞扫瞄程序。他们使用过各种“常规”的漏洞扫瞄工具,例如与Nmap相似的Hscan和流光。此外,他们还使用过特定漏洞的扫瞄工具,例如针对ZyWall和飞塔产品的专用扫描器。

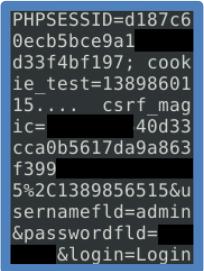

Pitty Tiger组织能够成功利用HeartBleed漏洞获取目标系统的信息。HeartBleed是存在于老版本OpenSSL的一种漏洞,可泄露目标主机内存中的敏感信息。正是借助这一漏洞,Pitty Tiger成功获取了一台主机上的管理员登录信息。

Pitty Tiger通过HeartBleed漏洞窃取到的内存数据

不过,在信息采集阶段里,使用自动化的漏洞扫描器扫瞄大量IP的主机,或者扫瞄多个domain的系统,这种行为非常容易暴露。如果他们想要鬼鬼祟祟的潜伏下去,应该不会采用这种不明智的做法。但是,他们的C&C服务器竟然会无所忌惮的发起了这种漏洞扫瞄。所以 我们认为,即使他们在APT的进攻方面有所建树,但是很明显他们的基本功并不扎实。#p#

四、恶意软件信息

1、TROJ/REROL.A

Pitty Tiger主要通过微软Word文件攻击特定漏洞的手段攻击计算机。

杀毒软件将恶意软件识别为“Troj/ReRol.A”。它们主要被用作Pitty Tiger入侵攻击的敲门砖。

1.1、漏洞利用原理

我们发现,这组人员的一个文件(MD5 hash: e70c0479cdb9aa031a263740365e7939)攻击编号为CVE- 2012-0158的漏洞。这个漏洞存是微软Office 2010的一个早期漏洞,微软在2012年4月发布的MS12-027已经修复了这个问题。我们还发现了可以利用编号为CVE-2014-1761的漏洞,这就是个较新的漏洞。

他们发送过各种格式的Office文件,利用攻击编号为CVE-2012-0158的漏洞。因为这些文件包含受害单位的机要信息,我们决定不公开这些文件。

他们能够利用的漏洞最多是2014年6月的漏洞。这多数意味着Pitty Tiger无法接触到0day exploits,或者他们没有钱买这些程序。也可能因为攻击目标的运维水平不高,Pitty Tiger使用这些过时exploits就足以攻破目标网络。

我们发现的最初样本是个测试文件。打开这个文件后,会发现里面只有一行中文的“你好!”。

你好!

Pitty Tiger的诱饵测试文档

1.2、安装

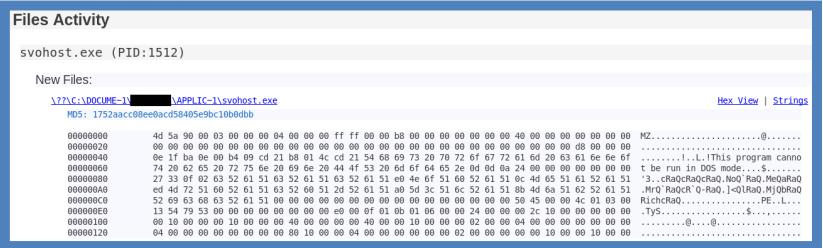

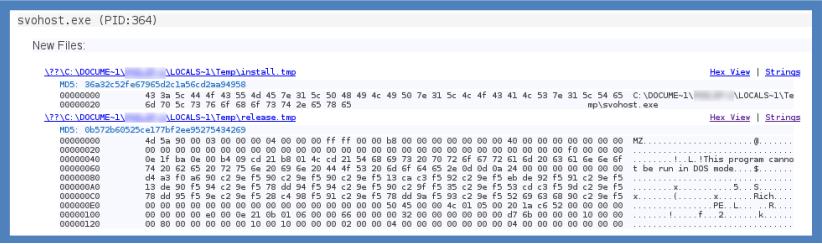

在成功触发目标主机上的漏洞之后,exploit会在当前用户的临时文件夹里存放并执行“svohost.exe”程序(MD5 hash: 1752aacc08ee0acd58405e9bc10b0dbb)。

C:\DOCUME~1\USER\LOCALS~1\Temp\svohost.exe

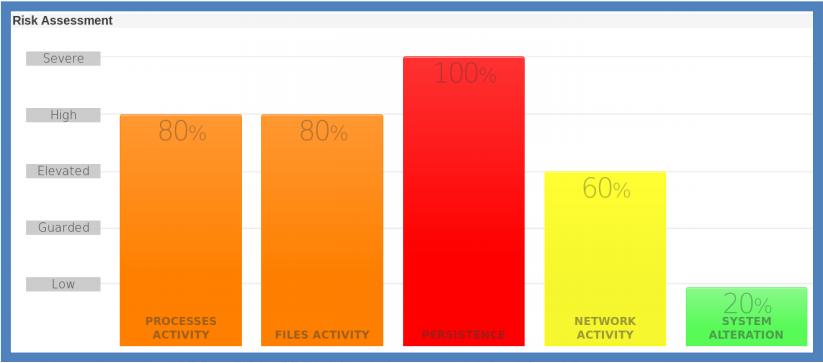

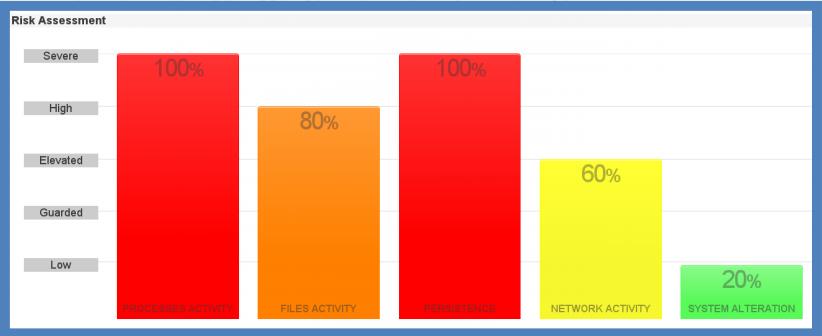

根据Sophos的命名规则,这个可执行程序被命名为“Troj/ReRol.A”。如果使用sandbox打开这个程序,将会立刻触发sandbox的警报:

Troj/ReRol.A触发的sandbox警报

这个程序还会在当前用户的Application Data里保存自己的副本。

在sandbox用户文件夹中创建的Pitty Tiger恶意软件副本

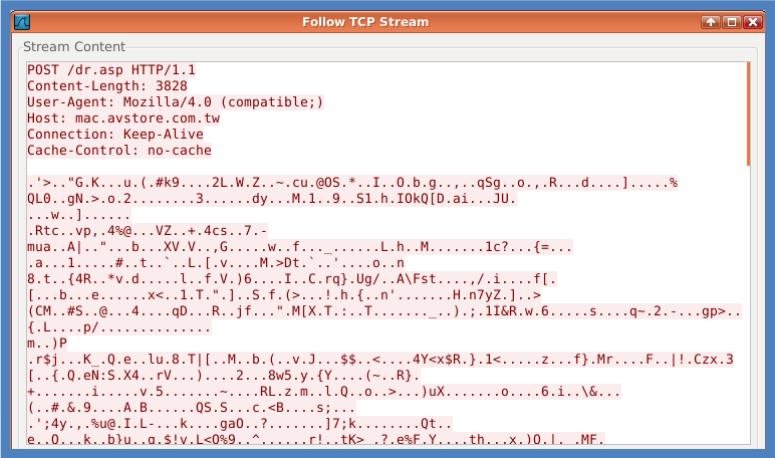

它通过连接time.windows.com检查主机是否连接到网络,然后会和C&C服务器开始通讯——mac.avstore.com.tw。

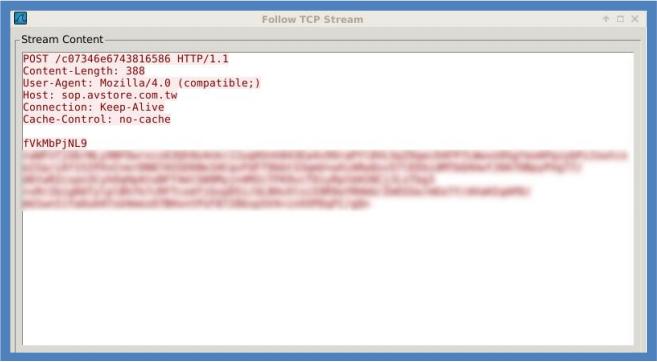

Troj/ReRol.A与C&C服务器之间的加密通讯

Troj/ReRol.A的变种程序不多。我们发现的变种程序所用的user-Agent都是:

Mozilla/4.0 (compatible;)

它会在注册表的中的“shell”下添加记录,以保证目标主机持续调用病毒程序:

Key Path: \REGISTRY\USER\\Software\Microsoft\Windows NT\CurrentVersion\Winlogon Value Name: Shell Value: explorer.exe,C:\DOCUME~1\XXXXXX\APPLIC~1\svohost.exe,

svohost程序可以收集主机信息,并把这些信息上传到C&C服务器。它还能下载和执行程序。

1.3、命令&控制

它所发送的POST信息,数据包头都是0x11字节长。其中第一个字节都是0xC3,后续的0x10字节是加密密钥。包头里的密钥用来加密后面的数据正文,加密算法是RC4。在解密后,明文的最后一个字节应当还是0xC3。

经过相应的处理,我们就能解密C&C服务器和中招终端之间的通讯。

通过技术上的匿名处理,可以得到下述的通讯内容:

HostName :xxx

UserName :xxx

SysType :32bit

Windows 7 Enterprise Service Pack 1 6.1 7601 Organization:

Owner:xxx

————–Server Info——————-

- AdobeARMservice

- Adobe Acrobat Update Service

- AeLookupSvc

- Application Experience

- AudioEndpointBuilder

- … (list goes on)

————–Soft Info——————-

1 Adobe AIR 4.0.0.1390

2 Adobe Shockwave Player 12.0 12.0.9.149

3 FileZilla Client 3.7.4.1 3.7.4.1

4 Mozilla Thunderbird 24.3.0 (x86 en-US) 24.3.0

5 … (list goes on)

————–IP Config——————-

Adapt Type: Ethernet

NetCardNum: 11

NetCard Name: {XXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX}

Description : Realtek RTL8139C+ Fast Ethernet NIC

MAC-ADDR: XX-XX-XX-XX-XX-XXX

IP-Addr: 10.xxx.xxx.xxx

IP-Mask: 255.255.255.0

GateWay: 10.xxx.xxx.xxx

DHCP Serv: 1

DHCP Host: 10.xxx.xxx.xxx

WINS Serv: 0

WINS PriHost:

WINS SecHost:

Troj/ReRol.A收集的样例信息

攻击者需要这些信息:它列出了系统上安装的所有软件和服务。

在把这些数据上传到C&C服务器之后,程序会响应C&C命令从中下载、安装其他恶意软件。

C&C服务器有2个文件:

1、dr.asp:实现控制的ASP前端,它能够设置变量、发送payload。

2、JHttpSrv.DLL:通过”regsvr32”实现的控制程序。ASP前端以4种方式调用这个程序:

·SETIP:设置bot的IP地址;

·AddKeyword(strKeyword, strFilePath): 在服务器上绑定关键字;

·Work(lpByteArray, nDataLength): 解密playload,搜索注册的关键词、生成相关log;

·ResponseBinary(): 回传符合特定关键字的可执行程序。

dr.asp注册的关键字有:

·“SysType :32bit” 设置程序为 “32.exe”

·“SysType :64bit” 设置程序为“64.exe”

现在,服务器上的文件名已经不再是32.exe/64.exe了。在过去,32.exe曾以下列文件名出现过:

·3200.exe

·322.exe

·32m.exe

·32mm.exe

其中322.exe是很傻很天真的合法中文calc.exe程序,这个文件用于测试目的。其余3个文件是接来下来要介绍的Rats工具。

2、Pitty Tiger RAT

RAT是这群入侵者的名称的由来。“Pitty Tiger”是他们的标志。在这个RAT的网络通信里也会出现“Pitty Tiger”字样的字符串。

2.1、安装

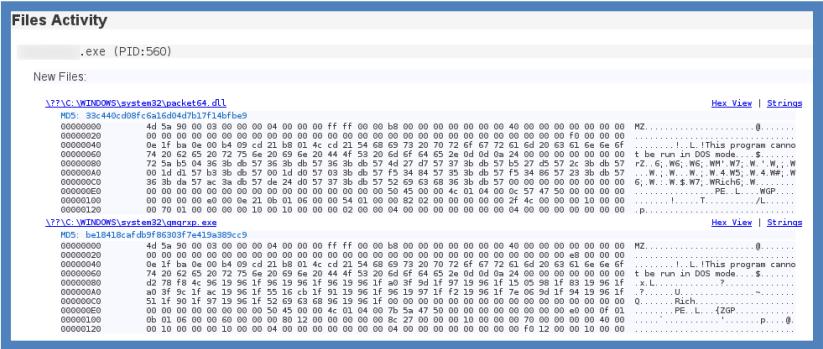

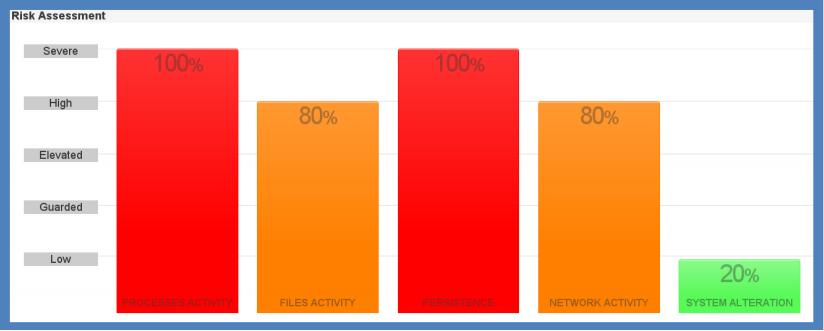

在Sandbox里执行这个恶意软件(MD5 hash:be18418cafdb9f86303f7e419a389cc9)时,将会触发下列警报:

Pitty Tiger RAT触发的sandbox警报

它将藏匿于“C:\Windows\System32”。

Sandbox中Pitty Tiger释放的文件

“qmgrxp.exe”仅仅是原始二进制文件的简单复制,它会释放一个名为“packet64.dll”的文件,并将其注入到“explorer.exe”进程中。执行之后,会创建名为“PittyTiger”的互斥量(mutex)。

程序驻留则通过添加“qmgrxp.exe”文件路径到注册表WinlogonUserInit键值中:

Key Path: \REGISTRY\USER\\Software\Microsoft\Windows NT\CurrentVersion\Winlogon Value Name: UserInit Value: C:\WINDOWS\system32\userinit.exe,C:\WINDOWS\system32\qmgrxp.exe,

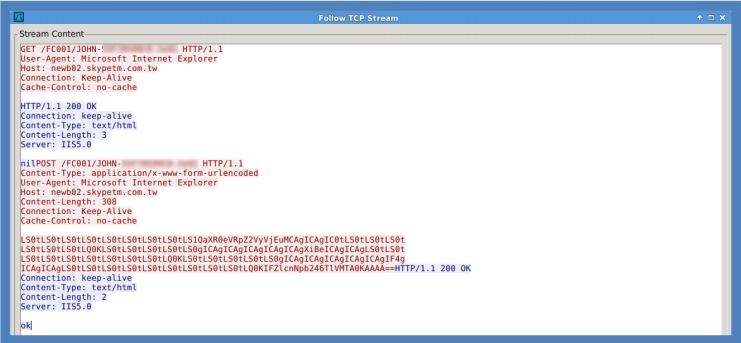

“packet64.dll”是RAT的主要payload。在注入进程之后,便开始发送Hello数据包到C&C服务器:

PittyTiger RAT的样例通讯

2.2、命令&控制

所有发送给C&C服务器的请求都在“/FC001/”字符串后附加有bot id,而bot id则是由被感染的计算机名称、破折号和小写的磁盘序列号组成。

发送出的数据只是简单地进行base64编码,丝毫没有做加密处理。被感染后的计算机所发出的Hello数据包被编码后,是下面这样:

————————–PittyTigerV1.0 ———————

————– ^ ^ —————————-

————– ^ —————————-

Version:NULL

我们的样本有三个C&C服务器配置:

jackyandy.avstore.com.tw:80

chanxe.avstore.com.tw:443

newb02.skypetm.com.tw:80

接下来被执行的有以下命令:

文件下载(get)和上传(put)

8bit(prtsc)和16bit(prtsc2)屏幕截取

远程shell(ocmd/ccmd)

配置上传(setserv/freshserv)

直接命令执行

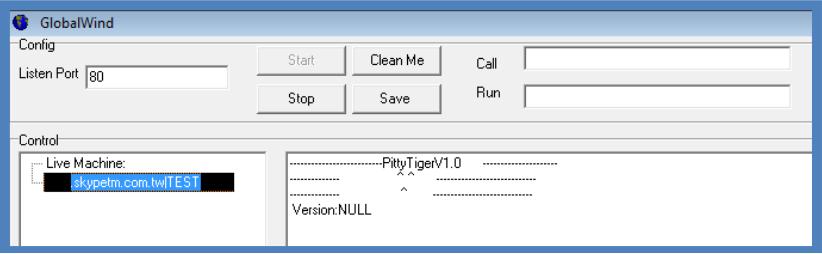

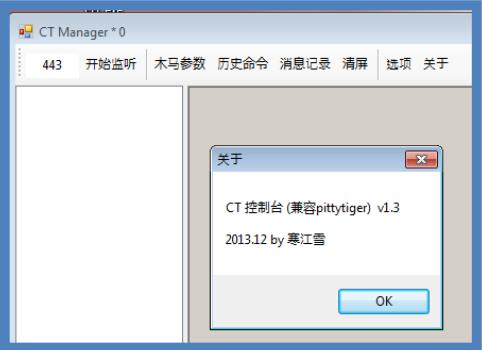

至于控制端部分,我们发现有两个不同的版本:

仅处理PittyTiger连接的Delphi程序

处理PittyTiger和CT连接的.NET程序

其中处理PittyTiger和CT连接的程序界面很有意思。我们已经能够确认有两个不同家族的恶意软件出自同一个作者之手,另一个恶意软件是后面我们将看到的“CT RAT”。

Pitty Tiger RAT控制端部分

3、CT RAT

这个远程管理工具常常被Pitty Tiger组织使用。我们已经能够获取到这个工具的客户端和服务器端部分。

我们发现了来自同一款程序的两个样本的两个不同的名字——32mm.exe和mm32.exe。

这个RAT看起来像是PittyTiger RAT的升级版本,因为我们发现的一个特殊的服务器端部分可以处理来自CT和PittyTiger的请求,说明它和PittyTiger是兼容的。此外,两者可执行的命令也是相同的。

3.1、安装

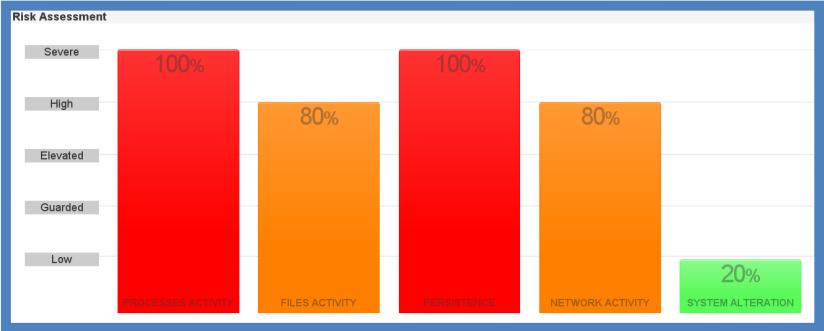

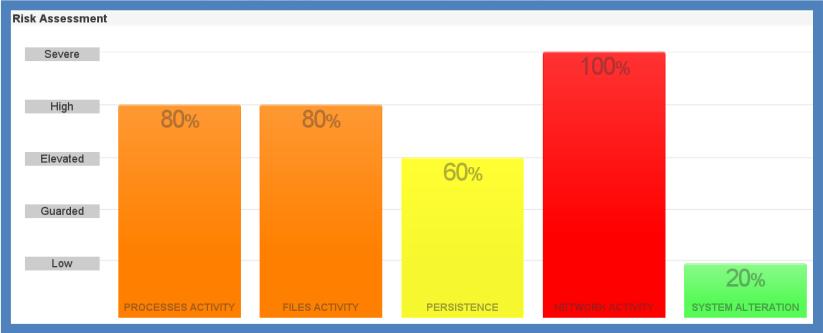

不出所料,当我们在sandbox中运行时,CT RAT触发了和PittyTiger同样的警报:

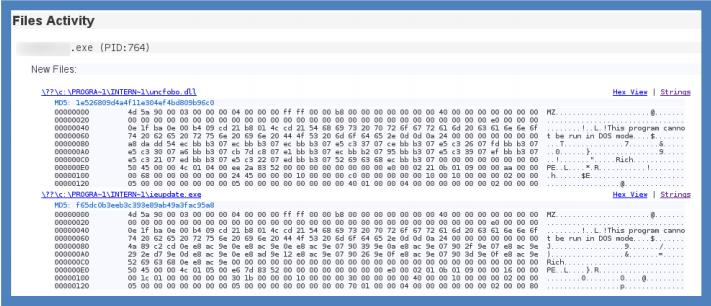

CT RAT会释放两个文件在“C:\Program Files\Internet Explorer”:

Sandbox中由CT RAT释放的文件

“ieupdate.exe”是一个注入DLL文件到“explorer.exe”进程的简单二进制程序。

程序驻留通过修改以下注册表键值来实现:

Key Path: \REGISTRY\USER\\Software\Microsoft\Windows NT\CurrentVersion\Windows Value Name: load Value: c:\PROGRA~1\INTERN~1\ieupdate.exe

在注入之后,RAT会发送一个初始登陆数据包至C&C服务器:

被CT RAT感染的计算机发出的加密通讯

3.2、命令&控制

RAT通讯是通过HTTP请求完成的,被发送的数据通过RC4加密和base64编码,其中RC4密钥是请求URL的Unicode形式。

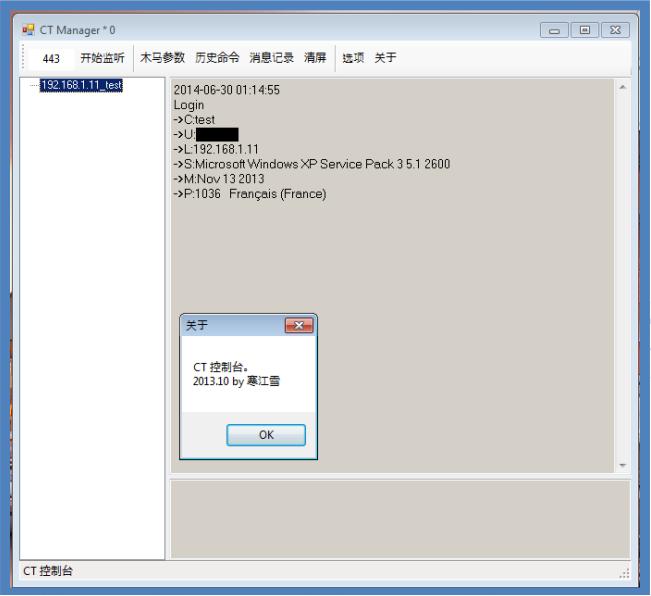

经过解码和解密之后的登陆数据包包含如下字符串:

Login ->C:PC-XXX ->U:User-XXX ->L:10.10.10.1 ->S:Microsoft Windows XP Service Pack 3 5.1 2600 ->M:Nov 13 2013 ->P:1033

它包含计算机名称、用户名、内网IP、系统版本、RAT内部版本和系统语言ID。

接着CT RAT接收来自C&C服务器的命令。通常被执行的RAT功能如下:

文件下载(GET)和上传(PUT)

远程shell(ocmd/ccmd)

配置上传(cfg)

休眠(sleep)

3.3、版本和作者(们)

关于RAT配置,我们的样本是和“sop.avstore.com.tw”进行通讯,其中包含的“Mov 13 2013”字符串应该是版本识别码。

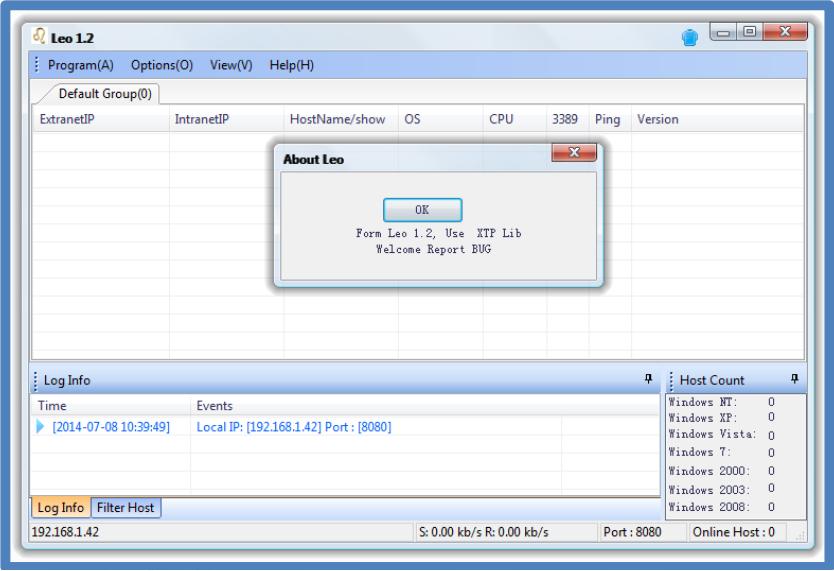

C&C服务器部分是用.NET编写的Windows二进制程序。我们发现了两个版本:

仅作为CT控制端的版本 2013.10

可作为CT和PittyTiger控制端的版本 2013.12

“关于”窗口给出了开发者(们)的名字:

和测试主机交互的CT RAT控制端

能够处理PittyTiger和CT请求的控制端版本显示的作者(们)也是一样:

CT/PittyTiger控制端

正如这些截屏所示,从PittyTiger到CT的转变很可能是在2013年的下半年。

幸亏有Google翻译,翻译后的作者信息如下:

CT console (compatible pittytiger) v1.3

2013.12 by Trees and snow

关于该作者的更多描述在后面我们会提到。

4、MM RAT(AKA TROJ/GOLDSUN-B)

在调查之初,且尚未命名为“Troj/Goldsun-B”之前,我们将这个恶意软件名为为“MM RAT”。这是Pitty Tiger的小伙伴常使用的另一个远程管理工具。我们已经能够获得它的客户端和服务器端部分。

4.1、安装

我们发现的样本名字是3200.exe,在sandbox中触发的警报如下:

Troj/Goldsun-B触发的sandbox警报

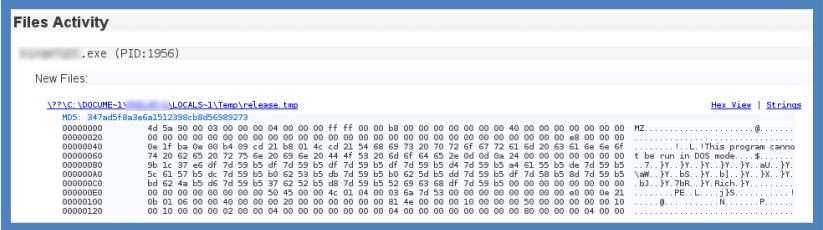

“release.tmp”文件被释放到系统中:

恶意软件释放的文件

这个二进制文件也被复制到用户目录下的“Application Data”目录,并且注入“release.tmp”文件到“explorer.exe”进程中。

程序驻留通过添加程序路径到Winlogon Shell键值中实现:

Key Path: \REGISTRY\USER\\Software\Microsoft\Windows NT\CurrentVersion\Winlogon Value Name: Shell Value: explorer.exe,C:\DOCUME~1\ \APPLIC~1\ ,

MM RAT嵌入有自己的DNS服务器IP地址来做C&C域名解析。这些DNS地址的列表如下:

63.251.83.36 64.74.96.242 69.251.142.1 212.118.243.118 216.52.184.230 61.145.112.78 218.16.121.32

4.2、命令&控制

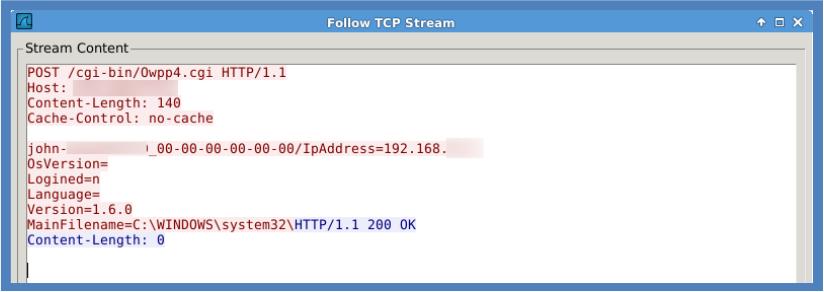

MM RAT在进程注入后开始进行域名解析,并立即发送请求。首次请求用来检查更新(GET /httpdocs/update/update.ini),然后发送Hello数据包:

Troj/Goldsun-B发送给C&C服务器的Hello数据包

感染之后的bot接着重复发送GET请求到“/httpdocs/mm/

通讯协议相当简单:GET请求被用来接收来自C&C服务器的数据,POST请求用来发送数据。在POST命令中,CGI名称表示命令。

可以执行的功能如下:

使用密码进行C&C服务器验证 远程Shell 远程命令 文件下载/上传/删除/搜索 终止Bot

Bot能够请求的CGI文件如下:

Vip:测试连接情况 Owpp4:注册新bot CReply:响应远程命令 Clrf:清除远程文件(读取之后清除ComMand.sec) CFile:传输文件(文件传输或响应命令) Cerr:发送错误

在本地的配置文件名为“schmup.sys”,该文件使用RC4加密,并采用“rEdstArs”的MD5值作为密钥。

我们的样本使用“mca.avstore.com.tw”、“star.yamn.net”和“bz.kimoo.com.tw”作为C&C服务器,它包含“1.6.0”的版本号,并用“9ol.8ik,”作为密码来验证bots。

不同于其他的C&C程序,MM RAT的C&C部分没有图形化界面,但是能够远程接收请求来管理bots。除此之外,bots不需要发送验证请求到C&C服务器(但是需要知道已配置密码和bots交互)。

管理协议和bots协议一样,但使用不同的CGI文件:

-Shudown:关闭C&C -Cnor:为一个bot增加一条新命令(写入到“ComMand.sec”) -Mlist:得到bots列表 -Mlist2:写入bots列表到“Online.dat”文件

Bots对远程命令的响应可以通过请求“Reply.sec”文件得到(比如:GET /httpdocs/mm/

4.3、网络模式

这些网络模式可能会在一些研究员的脑中响起警钟。MM RAT使用的网络模式和之前Lurid组织(APT攻击者)以及其他在中国的邪恶角色们所使用的Enfal恶意软件一样。

代码检查显示MM RAT并没有和Enfal恶意软件有相似之处,我们目前还无法知道为何这个恶意软件使用了相同的网络通讯模式。

5、PALADIN(游侠) RAT

这是Pitty Tiger组织使用的另一款远程管理工具。我们能够获取到它的客户端和服务器端。

5.1、安装

我们发现的二进制文件会释放一个恶意Word文档。下面是在sandbox中触发的警报:

Paladin RAT在sandbox中触发的警报

Wrod文件所包含的shellcode会释放并执行以下文件:

C:\Documents and Settings\

该程序逐个释放以下文件:

Sandbox中恶意软件释放的文件

这些tmp文件接着被复制到“C:\Windows\system32\Nwsapagentex.dll”并在系统中注册名为“Nwsapagent”的服务。

这款恶意软件是臭名昭著的Gh0st RAT的变种,不同的是我们手中的样本采用“ssss0”作为网络通讯的前缀而非“Gh0st”。

5.2、命令&控制

用于通讯协议的命令ID也会改变,但是功能却是一样的。

PALADIN RAT将配置信息直接写入在二进制程序中,并在运行时做解密。原本有多达5台C&C服务器可以被配置,但我们的样本只有一台:“ey.avsotre.com.tw:53”。

“EY”可能表示的是“Ernst & Young”,这一点都不奇怪,因为许多不同的攻击组织都确实在用反病毒厂商或其他大公司的名字,显得更合法一些。Pitty Tiger也不例外,具体细节在报告后面提及。

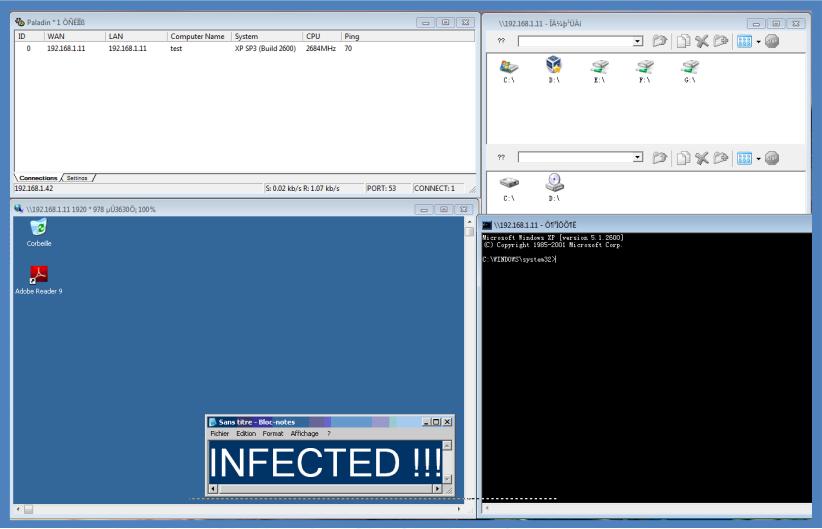

我们也发现了两个C&C二进制程序,分别是Paladin RAT控制端的2.1版本和2.2版本。2.1版本网络通讯以“ssss0”为开头,而2.2版本网络通讯以“Gh0st”开头。

测试机中的Paladin控制端

Paladin的多种功能:文件传输、截屏、cmd shell

6、LEO RAT

除了Paladin(游侠)RAT,我们还发现了另一款Gh0st RAT变种,名为“Leo”。尽管我们是在Pitty Tiger的C&C服务器中发现的它,但是没有证据表明它被Pitty Tiger所使用,与之相反,Paladin RAT经常被Pitty Tiger所用。

此外,我们在相同文件夹中发现了一款已编译的恶意软件被配置为连接到本地IP地址,很可能出于测试的目的。

Leo恶意软件控制端截图——Gh0st RAT的变种

五、基础架构

我的调查集中在Pitty Tiger使用的三个特别的C&C服务器上。这些C&C服务器不同于他们使用的其他C&C服务器的是他们被错误地配置了。一旦被解析成功,它将给我们提供更多的内幕。

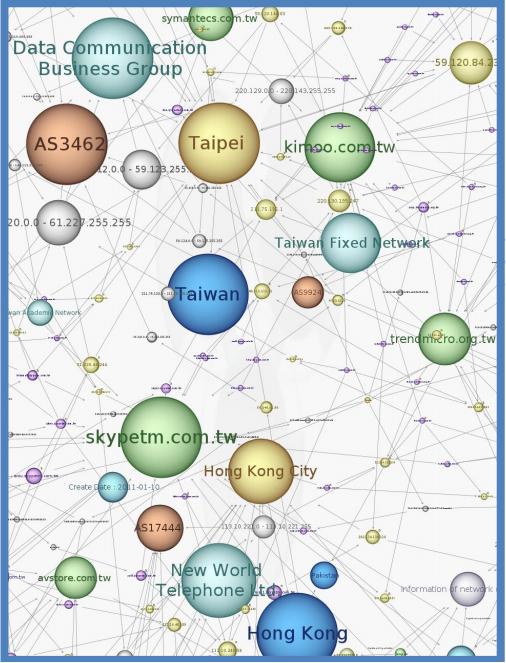

我们发现了几个Pitty Tiger所使用的域名,其中最有趣的一个将会在这部分详细展示。

Pitty Tiger,像其他APT攻击者一样,在注册域名或创建子域名时常常用反病毒的“耳熟能详之名”。其中的样例包括avstore.com.tw、sophos.skypetm.com.tw、symantecs.com.tw、trendmicro.org.tw等等。

1、AVSTORE.COM.TW

1.1、WHOIS信息

这个域名的注册信息从2013年6月4日开始就未曾变动:

Domain Name: avstore.com.tw Registrant: information of network company longsa longsa33@yahoo.com +86.88885918 No.520.spring road.shenyang shanghai, shanghai CN

这些信息也被用来注册其他域名,像是skypetm.com.tw,同样是被Pitty Tiger所使用。

1.2、恶意软件家族

我们的研究引导我们发现了和avstore.com.tw子域名相关的四个不同的恶意软件家族:

PittyTiger RAT(又叫Backdoor:Win32/Ptiger.A) Troj/ReRol.A CT RAT Paladin RAT(Gh0st RAT的变种)

连接到avstore.com.tw的文件MD5列表

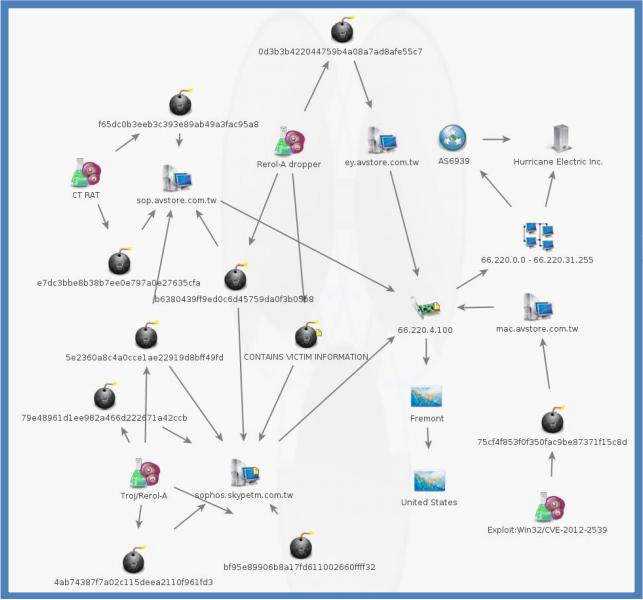

恶意软件样本、恶意软件家族和avstore.com.tw子域名的关联

1.3、C&C服务器和IP地址

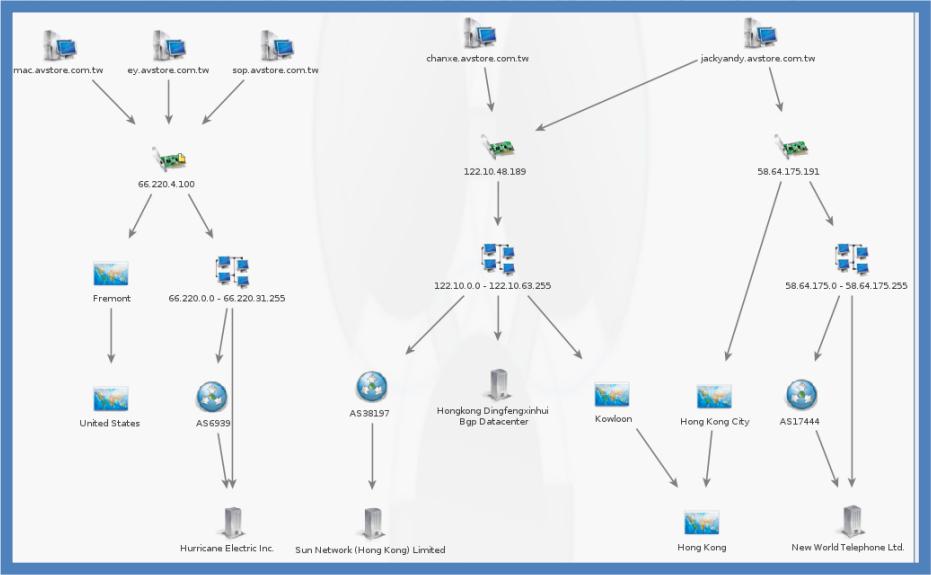

Avstore.com.tw基础架构:主机和子域名

2、SKYPETM.COM.TW

2.1、WHOIS信息

这个域名历史上有两次不同的WHOIS信息:

2011年12月29日至2013年1月2日

Registrant :chenzhizhong Email : hurricane_huang@163.com Telephone : +86.2426836910

2013年11月32日至今

Registrant : long sa Email : longsa33@yahoo.com Telephone : +86.88885918

2.2、恶意软件家族

和子域名skypetm.com.tw进行通讯且已识别的有六个恶意软件家族:

MM RAT

Pitty Tiger RAT

Troj/ReRol.A

CT RAT

Paladin

Exadog

|

MD5 |

恶意软件家族 |

C&C服务器 |

|

81fa811f56247c236566d430ae4798eb |

MM RAT |

ms11.skypetm.com.tw |

|

55e456339936a56c73a7883ea1ddb672 |

Backdoor:Win32/Ptiger.A |

botemail.skypetm.com.tw |

|

d5da60d678d5a55a847e1e6723c7a4d0 |

Backdoor:Win32/Ptiger.A |

aniu.skypetm.com.tw |

|

0750569cf1733d4fbb01169476387cc2 |

Backdoor:Win32/Ptiger.A |

aniu.skypetm.com.tw zeng.skypetm.com.tw |

|

abb0abfab252e4bfb9106273df3c1c2 |

Backdoor:Win32/Ptiger.A |

aniu.skypetm.com.tw zeng.skypetm.com.tw |

|

c0656b66b9f4180e59e1fd2f9f1a85f2 |

Troj/Rerol.A |

zeng.skypetm.com.tw |

|

ce15fa3338b7fe780e85c511d5e49a98 |

Troj/Rerol.A |

zeng.skypetm.com.tw |

|

8a54adb3976d1c03605656ca55be7400 |

Backdoor:Win32/Ptiger.A |

super.skypetm.com.tw |

|

a1ea6dc12b983c7262fe76c1b3663b24 |

Backdoor:Win32/Ptiger.A |

qinoo.skypetm.com.tw |

|

b6380439ff9ed0c6d45759da0f3b05b8 |

Troj/Rerol.A dropper |

sophos.skypetm.com.tw |

|

5e2360a8c4a0cce1ae22919d8bff49fd |

Troj/ReRol.A |

sophos.skypetm.com.tw |

|

79e48961d1ee982a466d222671a42ccb |

Troj/ReRol.A |

sophos.skypetm.com.tw |

|

4ab74387f7a02c115deea2110f961fd3 |

ReRol.A |

sophos.skypetm.com.tw |

|

bf95e89906b8a17fd611002660ffff32 |

Troj/ReRol.A |

sophos.skypetm.com.tw |

|

包含受害者信息 |

Word文件-Rerol.A dropper |

sophos.skypetm.com.tw |

|

4ce8593c9de2b27b5c389f651c81638b |

CT RAT |

newb02.skypetm.com.tw |

|

8df89df484ca5c376b763479ea08d036 |

Paladin |

newb02.skypetm.com.tw |

|

22e47c5e3809a4150d0db7fc99a68cc0 |

Excel文件-Rerol.A dropper |

margo.skypetm.com.tw |

|

dd87c68c1e71bb104a48a6be87a2349f |

Backdoor:Win32/Ptiger.A |

ripper.skypetm.com.tw |

|

068870c2c165a1d29fc2f3d3edfed3ae |

Win32/Exadog.AA |

link.skypetm.com.tw |

|

未知 |

Backdoor:Win32/Ptiger.A |

asdf.skypetm.com.tw |

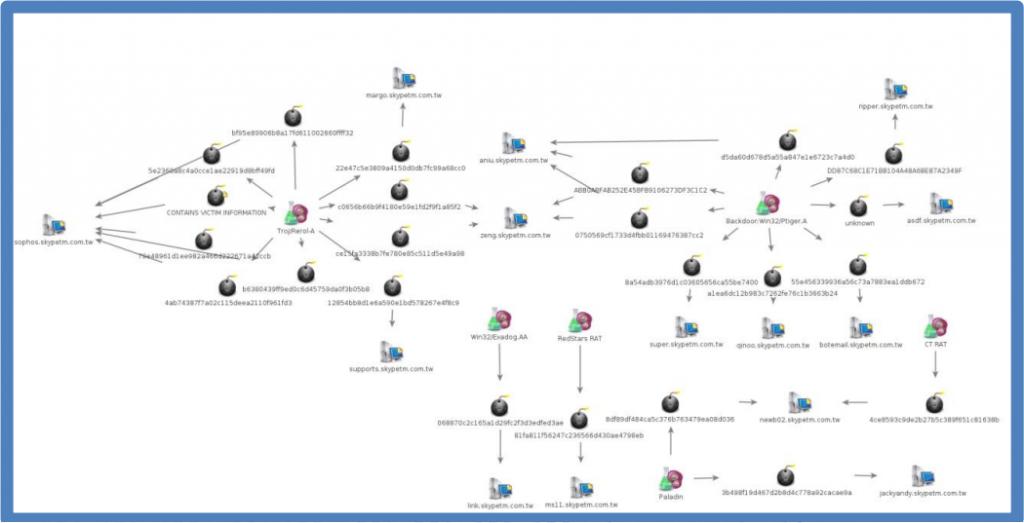

Skypetm.com.tw基础架构:子域名和恶意软件连接

|

托管企业 |

地理位置 |

IP范围 |

IP地址 |

主机 |

时间线 |

|

Take 2 Hosting Inc. |

美国圣何塞 |

173.252.192.0 - 173.252.255.255 |

173.252.198.103 |

newb02.skypetm.com.tw |

实际在用 |

|

飓风电子有限公司 |

美国菲蒙市 |

66.220.0.0 - 66.220.31.255 |

66.220.4.100 |

sophos.skypetm.com.tw |

实际在用 |

|

台湾学术网络 |

台湾台北 |

210.60.0.0 - 210.60.255.255 |

210.60.141.45 |

botemail.skypetm.com.tw |

至2012-3-6 |

|

Gorillaservers Inc. |

美国洛杉矶 |

198.100.96.0 - 198.100.127.255 |

198.100.121.15 |

sophos.skypetm.com.tw |

? |

|

Gorillaservers Inc. |

美国洛杉矶 |

198.100.96.0 - 198.100.127.255 |

198.100.121.15 |

margo.skypetm.com.tw |

至2013-11-22 |

|

Webnx Inc. |

美国洛杉矶 |

216.18.192.0 - 216.18.223.255 |

216.18.208.4 |

botemail.skypetm.com.tw |

2013-4-4/2013-12-16 |

|

Webnx Inc. |

美国洛杉矶 |

216.18.192.0 - 216.18.223.255 |

216.18.208.4 |

qinoo.skypetm.com.tw |

? |

|

中华电信数据通信商务组 |

台湾台北 |

59.112.0.0 - 59.123.255.255 |

59.120.84.230 |

botemail.skypetm.com.tw |

2012-3-12/2012-4-28 |

|

中华电信数据通信商务组 |

台湾台北 |

211.75.128.0 - 211.75.255.255 |

211.75.195.1 |

super.skypetm.com.tw |

2011-8-30/2013-12-16 |

|

中华电信数据通信商务组 |

台湾台北 |

61.220.0.0 - 61.227.255.255 |

61.220.44.244 |

aniu.skypetm.com.tw |

2013-4-5/2013-12-16 |

|

中华电信数据通信商务组 |

台湾台北 |

61.220.0.0 - 61.227.255.255 |

61.220.44.244 |

zeng.skypetm.com.tw |

? |

|

中华电信数据通信商务组 |

台湾台北 |

61.220.0.0 - 61.227.255.255 |

61.220.209.17 |

qinoo.skypetm.com.tw |

? |

|

新世界电讯 |

香港香港城 |

113.10.169.0 - 113.10.169.255 |

113.10.169.162 |

margo.skypetm.com.tw |

实际在用 |

|

新世界电讯 |

香港香港城 |

58.64.185.0 - 58.64.185.255 |

58.64.185.200 |

zeng.skypetm.com.tw |

2013-12-16/2013-12-16 |

|

新世界电讯 |

香港香港城 |

113.10.240.0 - 113.10.240.255 |

113.10.240.54 |

qinoo.skypetm.com.tw |

? |

|

新世界电讯 |

香港香港城 |

113.10.221.0 - 113.10.221.255 |

113.10.221.126 |

zeng.skypetm.com.tw |

? |

|

新世界电讯 |

香港香港城 |

113.10.240.0 - 113.10.240.255 |

113.10.240.50 |

link.skypetm.com.tw |

2012-12-21/2013-12-16 |

|

亚洲数据(香港)有限公司 |

香港香港城 |

101.1.17.0 - 101.1.31.255 |

101.1.25.74 |

zeng.skypetm.com.tw |

实际在用 |

|

ISP卫星宽带供应商 |

香港香港城 |

202.174.130.0 - 202.174.130.255 |

202.174.130.110 |

ms11.skypetm.com.tw |

2011-2-27/2013-12-16 |

|

Jeongkyunghee |

韩国安养 |

221.144.0.0- 221.168.255.255 |

221.150.164.114 |

link.skypetm.com.tw |

2011-6-29/2012-12-18 |

3、两个域名的共同特征

3.1、恶意软件家族和样本

Avstore.com.tw和skypetm.com.tw的共同特征是皆与四个恶意软件家族进行网络通讯:

恶意软件样本、IP地址以及C&C服务器的连接

4、与PITTY TIGER相关的其他域名

|

域名 |

共享信息 |

共享域名 |

备注 |

|

paccfic.com |

WHOIS信息 |

acers.com.tw, foxcom.com.tw, dopodo.com.tw, stareastnet.com.tw |

|

|

webconference.com.tw |

WHOIS信息 |

techsun.com.tw |

|

|

IP地址 |

techsun.com.tw, trendmicro.org.tw |

|

|

|

stareastnet.com.tw |

WHOIS信息 |

acers.com.tw, foxcom.com.tw, dopodo.com.tw, paccfic.com |

两个PittyTiger恶意软件和一个CT RAT样本指向stareastnet.com.tw的几个子域名 |

|

IP地址 |

dopodo.com.tw, foxcom.com.tw, kimoo.com.tw, symantecs.com.tw |

|

|

|

symantecs.com.tw |

WHOIS信息 |

trendmicroup.com |

一个PittyTiger dropper,一个Paladin恶意软件和一个CT RAT样本指向symantecs.com.tw的几个子域名 |

|

IP地址 |

dopodo.com.tw, foxcom.com.tw, kimoo.com.tw, stareastnet.com.tw, wmdshr.com, trendmicro.org.tw |

|

|

|

trendmicroup.com |

WHOIS信息 |

symantecs.com.tw |

|

|

trendmicro.org.tw |

WHOIS信息 |

Skypetm.com.tw, avstore.com.tw |

一个Paladin和一个PittyTiger恶意软件样本指向trendmicro.org.tw的几个子域名 |

|

IP地址 |

webconference.com.tw, techsun.com.tw, skypetm.com.tw, kimoo.com.tw, symantecs.com.tw, hdskip.com |

|

|

|

lightening.com.tw |

WHOIS信息 |

helosaf.com.tw, seed01.com.tw |

Paladin和PittyTiger样本指向lightening.com.tw的几个子域名 |

|

IP地址 |

seed01.com.tw |

|

|

|

techsun.com.tw |

WHOIS信息 |

webconference.com.tw |

|

|

IP地址 |

webconference.com.tw, trendmicro.org.tw |

|

|

|

dopodo.com.tw |

WHOIS信息 |

acers.com.tw, foxcom.com.tw, stareastnet.com.tw |

|

|

IP地址 |

stareastnet.com.tw, symantecs.com.tw, kimoo.com.tw |

|

|

|

foxcom.com.tw |

WHOIS信息 |

acers.com.tw, dopodo.com.tw, stareastnet.com.tw |

|

|

IP地址 |

stareastnet.com.tw, symantecs.com.tw, kimoo.com.tw |

|

|

|

acers.com.tw |

WHOIS信息 |

acers.com.tw, foxcom.com.tw, stareastnet.com.tw |

|

|

IP地址 |

symantecs.com.tw, wmdshr.com, kimoo.com.tw |

Pitty Tiger所用域名之间的联系

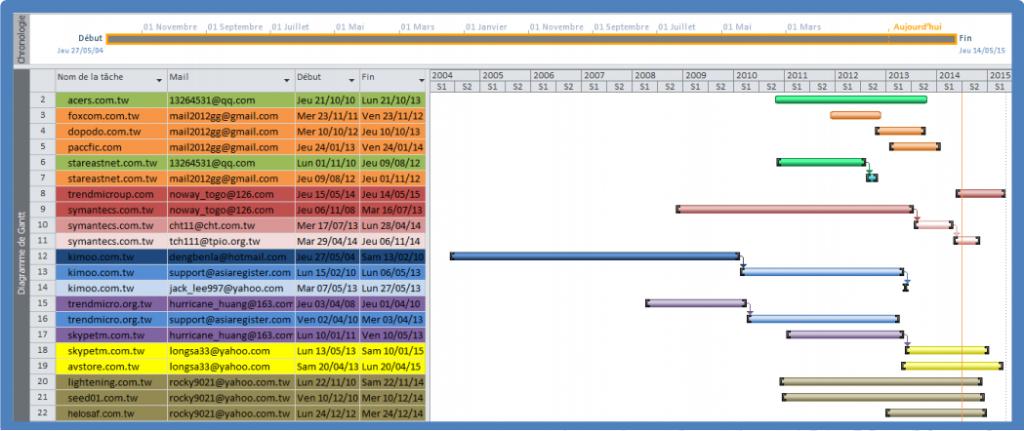

基于邮箱地址的Pitty Tiger所有域名注册信息的时间线

Pitty Tiger的一些域名注册时间已经很久,而从2010年起其域名注册量有所增长。所有注册域名所使用的邮箱地址都与Pitty Tiger组织有关联。#p#

六、受害者

将这样有针对性攻击的受害者描述出来不是一个简单的任务。

我们发现Pitty Tiger在针对一家来自安全行业及官方学术网络的私人企业攻击上非常活跃,相信他们是想将之作为一个网络代理以为他们的活动行以方便。

我们还发现了一些其他公司和C&C服务器的网络连接,但是还没有证据表明他们是真正的受害者。

这些所谓的受害者来自不同的领域但绝大多数都位于欧洲国家。

一家公司来自安全行业;

一家公司来自能源行业;

一家公司来自电信行业;

一家公司擅长于web开发。

这其中专注于做web开发的公司显得可能奇怪,但是它所建立的网站对潜在的目标有着极大的吸引力。我们怀疑Pitty Tiger是利用这个网站进行鱼叉式钓鱼,继而攻击和这家做web开发公司相关的其他商业公司。

不得不提的是我们仅仅获得了三名攻击者的服务器访问权限,所以,我们相信Pitty Tiger有着比我们想象的更多的目标。

我们也发现针对不同的目标由攻击者发起的许多漏洞扫描,尽管没有迹象表明有被攻击。

在调查期间,我们在攻击者的服务器上发现了一个有5个Word文档的RAR压缩包和一个短小的C源代码。这些文档属于被攻击的那家安全公司,根据这些文档名称和对压缩包的直觉,我们认为这些是攻击者向一些人展示他们能力的数据——他们能够得到特定目标什么样的数据。这些文件仍然可以看到不同用户的备注,说明它们是正在使用中的文件而非旧文件。

更有趣的是,我们看到这些文件的一部分作为攻击者的附赠“礼物”出现在了Virus-Total上——可植入恶意软件的payload。

至此,我们能够想的两种可能性是:

来自同一家公司的某个人已经被这些文档所攻击。

来自其他公司的某个人已经被这些文档所攻击,这些所谓的其他公司可能是这家安全公司的合作伙伴或竞争对手。

因为无法确定这些特殊文档的去向,所以我们只能够猜测它们可能被用来提供给商业竞争对手或其他国家。#p#

七、攻击者

在我们的调查期间,我们找出一些关于Pitty Tiger组织的有趣信息。在分析了不同搜集到的信息后,我们尝试描绘这个特殊威胁的样貌。

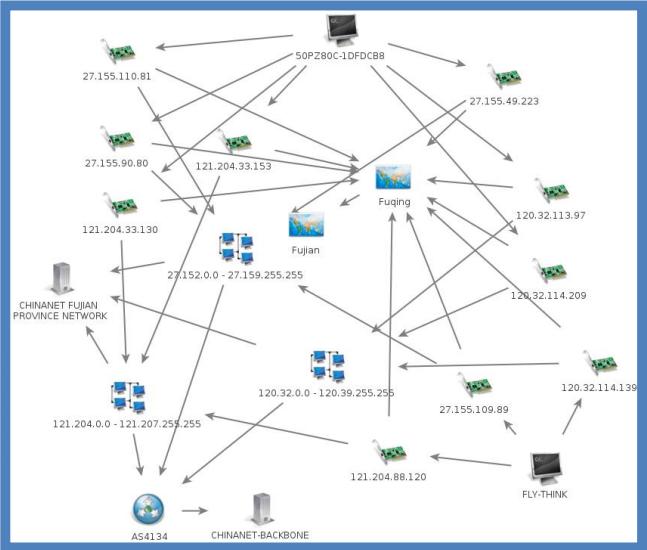

1、攻击者和C&C服务器的连接

我们能够获取到一台C&C服务器的所有RDP连接日志记录:

|

计算机名称 |

出现次数 |

IP地址 |

国家/地区 |

|

50PZ80C-1DFDCB8 |

65 |

23.226.178.162 27.155.90.80 27.155.110.81 27.156.49.223 58.64.177.60 59.53.91.33 103.20.192.11 110.90.60.250 110.90.61.69 110.90.62.185 120.32.113.97 120.32.114.209 121.204.33.130 121.204.33.153 183.91.52.230 |

美国 中国 中国 中国 香港 中国 香港 中国 中国 中国 中国 中国 中国 中国 香港 |

|

FLY-THINK |

11 |

27.151.0.224 27.155.109.89 121.204.88.120 120.32.114.139 |

中国 中国 中国 中国 |

|

TIEWEISHIPC |

2 |

27.16.139.143 |

中国 |

|

CHMXY-PC |

1 |

58.61.40.5 |

中国 |

2014年4月初至204年七月初,攻击者和一台C&C服务器之间的RDP连接

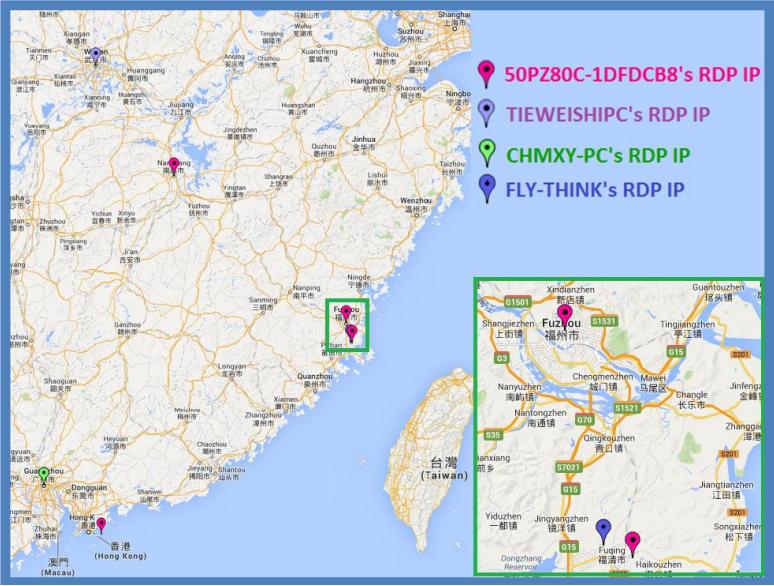

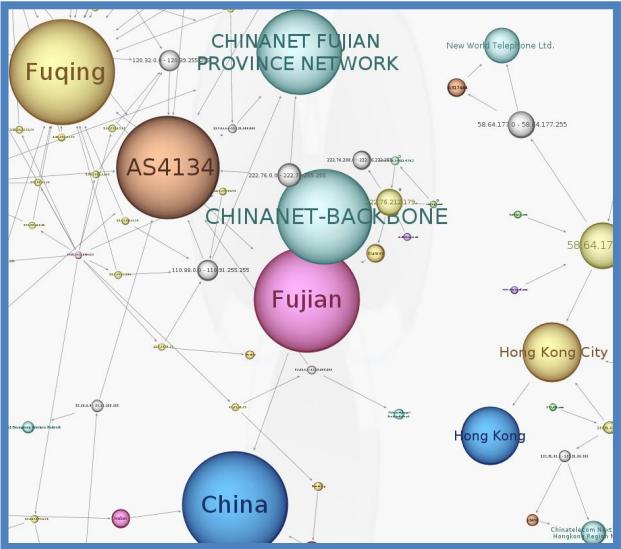

这些连接中,无论是VPS还是动态IP地址,绝大多数都来自中国。

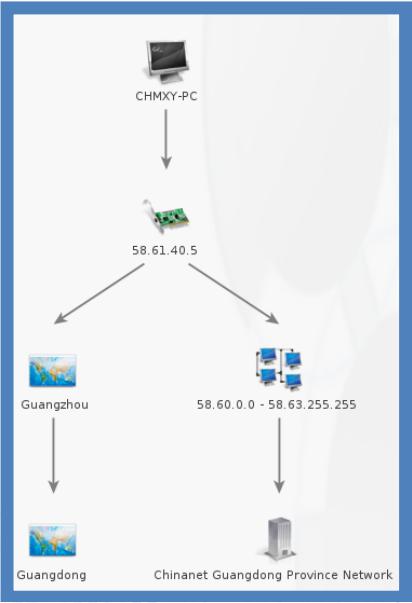

一台IP地址为58.61.40.5,计算机名称为CHMXY-PC的计算机通过RDP连接到C&C服务器,这个IP地址是广州省广州地区ADSL动态池中的地址。

CHMXY-PC所用的IP地址

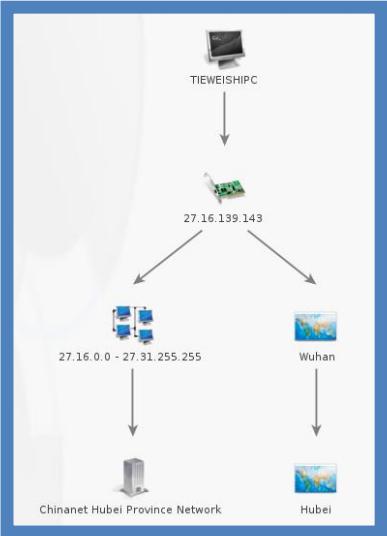

少部分到C&C服务器的连接是通过IP地址为27.16.139.143,计算机名称为TIEWEISHIPC的计算机完成。这个IP地址属于湖北省省会武汉ADSL动态池。

计算机TIEWEISHIPC所用的IP地址

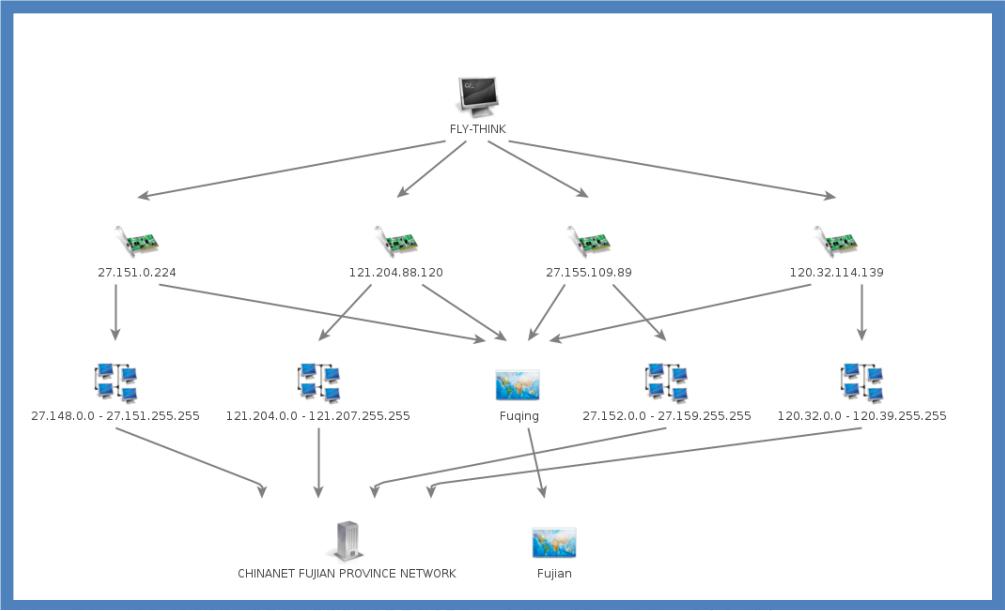

一些到C&C服务器的连接来自于名为FLY-THINK的计算机,且有着数个IP地址,所有IP都位于福建省福清市。这些IP地址都属于一个ADSL动态池。

计算机FLY-THINK所用的IP地址

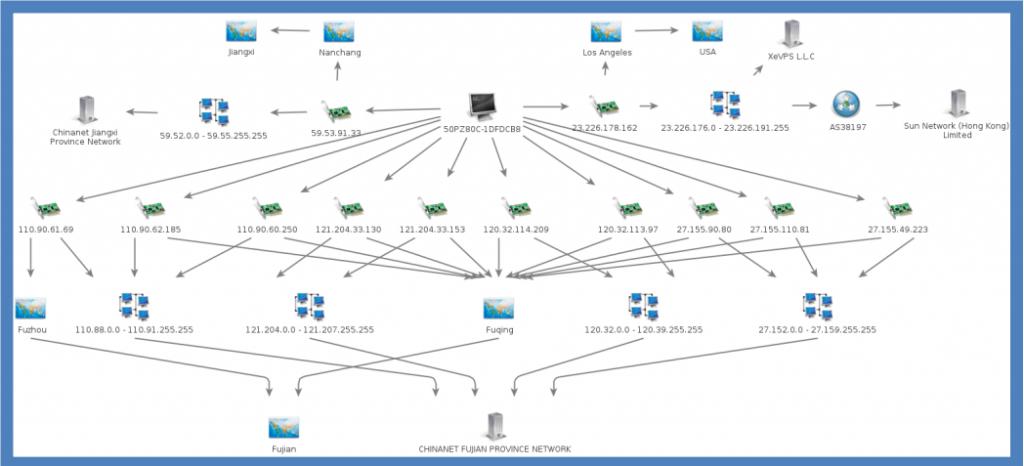

大多数和C&C服务器的连接来自于有着数个IP地址、名为50PZ80C-1DFDCB8的电脑。有11个IP地址来自于中国的ADSL动态池:9个来自福建福清、1个来自福建省会福州以及1个来自江西省会南昌。还有最后一个IP地址来自于美国加利福尼亚州洛杉矶的VPS主机,但是该主机是由位于中国的VPS供应商XeVPS购买,并属于香港新网络有限公司AS38197系列。

计算机50PZ80C-1DFDCB8所用的IP地址

计算机FLY-THINK和计算机50PZ80C-1DFDCB8使用了不同的IP地址连接到C&C服务器,但是这些IP地址中的一些地址来自于相同的IP段:

攻击者的两台计算机叠加后的IP段

我们将这些RDP连接采用地图方式绘制出来以产生一个图形化的视角:

攻击者和一台C&C服务器的RDP连接

2、“TOOT”

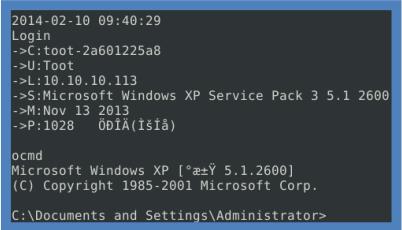

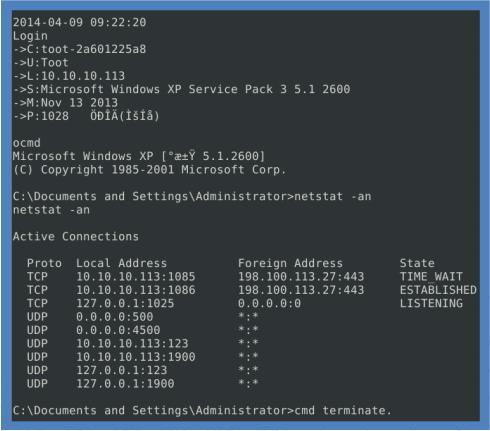

我们发现Pitty Tiger组织中的一名成员在自己的系统上使用一些工具用来做测试,在我们获得C&C服务器访问权限时这些信息依然有效。

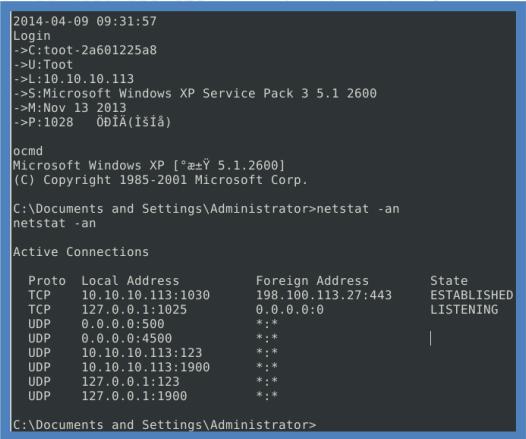

他使用早先的CT RAT进行了一些测试:

2014年2月10日,用户“Toot”在名为“toot-2a601225a8”的计算机登陆到CT RAT

2014年4月9日,用户“Toot”在名为“toot-2a601225a8”的计算机登陆到CT RAT

2014年4月9日,用户“Toot”在名为“toot-2a601225a8”的计算机登陆到CT RAT

在这里我们能够看到一个名为“Toot”的用户从名为“toot-2a601225a8”的计算机登陆到CT RAT并执行一些命令。C&C服务器的IP地址也可以在这里看到——198.100.113.27。其他日志文件显示“Toot”是在用虚拟机做测试。

我们也能够看到系统信息:Microsoft Windows XP SP3。图中的“P”区域是语言ID,1028的意思是“繁体中文”。我们还能够看到“toot”所用系统的语言ID是2052,表示的是“简体中文”。

图中“M”区域很可能用来做版本信息,它被硬编码在二进制程序中。

在这些测试之后,我们能够看到一些用这款RAT连接到受害者的真实连接。下面是bot控制端启动后所执行的标准cmd命令:

|

命令 |

效果 |

| cd\temp | 变更文件夹 |

| Dir | 列出文件夹内容。在这里攻击者可能想查找他的工具或忘记了自己当前是否在system32路径中。 |

| cd\windows\system32 | 变更文件夹 |

| dir tools* | 查找tools.exe,一个用来获取系统不同授权信息的工具。 |

| tools | 攻击者想查看工具可用的选项 |

| tools –all | Tools.exe被启动。在这里,工具输出向攻击者仅仅展示了成功获取的一个MSN明文证书、登陆名和密码,以及一个Microsoft Outlook证书。 |

| type iecache.txt | 向攻击者显示IE浏览器缓存。输出文件很大。 |

| dir cmd.exe | 查找cmd.exe |

| del tools.exe | 在使用之后删除tools.exe |

| dir tools.exe | 检查删除是否成功 |

| del iecache.txt | 删除IE缓存记录文件 |

| regedit -e 1.reg

“HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows” |

将该注册表键值内容导出到名为1.reg的文件。 |

| type 1.reg | 检查导出是否成功 |

| del 1.reg | 删除导出的文件 |

| regedit -e v1.reg

“HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows” |

再做一次相同动作。我们不知道为什么攻击者做一次和前一次相同的命令。 |

| type v1.reg | 再次检查文件导出 |

| dir *.reg | 查找当前文件夹中的残余reg文件 |

| del v1.reg | 删除剩下的*.reg文件 |

| del c:\windows\system32\mfqtirq.exe | 删除在攻击中使用的二进制文件 |

| del c:\windows\system32\crupalo.dll | 删除在攻击中使用的二进制文件 |

| dir c:\windows\system32\mfqtirq.exe | 检查删除是否成功 |

| dir c:\windows\system32\crupalo.dll | 检查删除是否成功 |

| tasklist | 列出当前系统中所有正在运行的应用程序和服务 |

| tasklist >1.txt | 保存之前命令的输出到1.txt |

| type 1.txt | 检查文件内容 |

| del 1.txt | 移除文件 |

| net start | 列出所有当前系统正在运行的服务 |

| dir mailpv* | 查找“MailPass View”,一款提取多种邮件客户端邮箱密码的工具。 |

| mailpv /stext 1.txt | 启动MialPass View并请求将输出内容生成名为1.txt的文本文件。 |

| type 1.txt | 查找内容:

|

| del mailpv.exe 1.txt | 删除两个文件 |

| dir iepv* | 查找“IE PassView”工具,一款从IE和公共域名提取密码的工具。 |

| iepv /stext 1.txt | 启动工具,将内容输出为1.txt的文本文件 |

| type 1.txt | 查找输出:空 |

| del iepv.exe 1.txt | 删除两个文件 |

在这里有一点值得注意,攻击者至少拥有目标系统的管理员权限,因为他能够在Windows XP系统的system32中写入文件,也能够获得敏感的邮箱账户授权信息。

除了以上所有披露的信息,我们还发现Toot会连接到一个名为“百度网盘”的云服务,其账户的邮箱地址是dyanmips@qq.com(QQ:2589315828)。我们还查到了和Toot相关的另外两个邮箱账户:cisco_dyanmips@qq.com(QQ:204156335)和cisco_dynamips@qq.com(QQ:1878836793)。

我们并没有发掘出关于“Toot”用户的更多信息,因为对中文语言我们无能为力。

3、“COLD & SNOW”(寒江雪)

在CT RAT和Pitty Tiger RAT的“关于”对话框中显示的是以下信息,从中文翻译成英文是:

CT console (compatible pittytiger) v1.3

2013.12 by Trees and snow

由于自动翻译工具的原因,相信这里对于作者名称的翻译是不准确的。然而我们强烈地怀疑这个“Tres and snow”的昵称表示的并不是一个人,而是两个昵称分别为“Trees”和“Snow”的程序员。“Trees”也可以叫“Cold”,我们注意到这个词根据上下文的内容可以有不同的翻译和含义。再说一次,我们对于中文真是无能为力。

在这次调查中我们鉴别出两个分别叫Autumn Snow(秋雪)和Cold Air Kiss(风吻寒)的昵称。

我们对于Pitty Tiger RAT和CT RAT两款恶意软件的开发者信息确信无疑,但无法确定他们就是Pitty Tiger组织的一员。这些开发者可能仅仅是受雇开发这些RAT,他们可能仅仅是将RAT出售给Pitty Tiger。由于没有从其他攻击型组织中发现被使用的迹象,因此我们相信PittyTiger RAT是这个APT组织的专属工具。

4、角色和组织

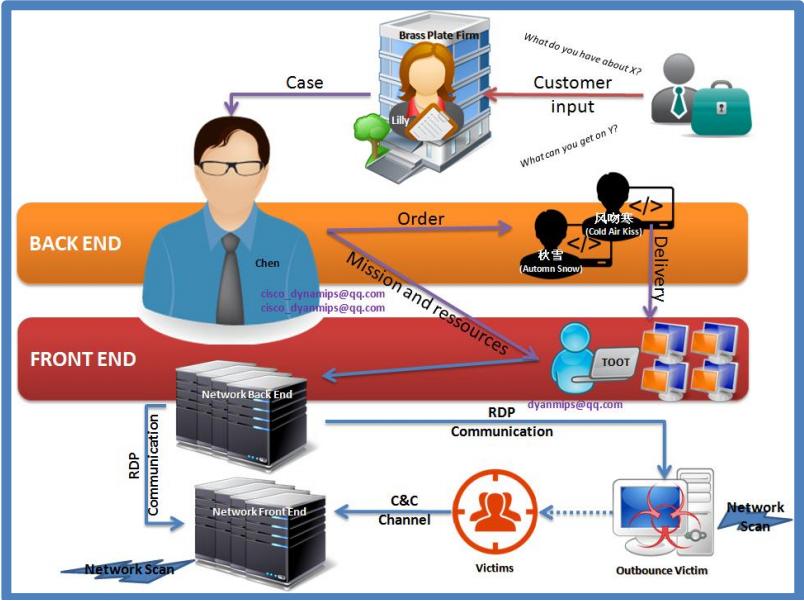

基于我们收集的威胁活动的相关材料,我们对于这个组织的运营有一些假设。

我们有其中一个bot操控者角色的明确证据,并且能够确认它的昵称——TooT。尽管我们没有发现其他昵称,但是我们相信TooT是一个人而非一伙人。

我们也能够确认其中的恶意软件开发者角色,他们的昵称分别是Autumn Snow(秋雪)和Cold Air Kiss(风吻寒)。但是我们不确认他们是Pitty Tiger组织的一员,可能他们只是出售恶意软件的第三方。

我们怀疑还有一个协调者的角色,这个角色协调bot操控者,并为他们提供背后的支持(打包的恶意文档、工具等等),以及检验程序员的工作。这个位置可能代表的是和其他管理员的沟通渠道。我们将这个位置的角色命名为“Chen”,一个常用的中文名字,在C&C服务器的WHOIS信息和其他调查材料中都有提及。

我们怀疑还有一个做客户关系管理的位置,它在其中作为Chen和客户之间的接口,我们将这个位置命名为“Lilly”。

Pitty Tiger组织角色关系图

5、攻击者的“兵工厂”

在攻击者所使用的C&C服务器的各种不同文件夹中存储着许多有趣的文件:

|

文件名 |

文件描述 |

公开工具? |

|

32m.exe/3200.exe/ieupdate.exe/

insert.exe/khuvaxu.exe |

MM RAT |

否 |

|

32mm.exe/mm32.exe |

CT RAT |

否 |

|

322.exe |

中文版本的calc.exe,可能用于测试目的 |

是 |

|

client.exe |

利用管道的文件传输工具 |

否 |

|

CP.exe/CP_sep.exe |

Microsoft Outlook导出工具 |

否 |

|

CT.exe |

CT RAT(2013.10)控制端 |

否 |

|

ct1.exe |

CT RAT和PittyTiger RAT的控制端 |

否 |

|

Diruse.exe |

显示路径树结构的工具 |

是 |

|

GlobalWind.exe |

PittyTiger的控制端 |

否 |

|

gsec1.exe |

GSecDump密码导出工具 |

是 |

|

http.exe/wsup.exe |

MM RAT的控制端 |

否 |

|

km.exe |

“Toyi”键盘记录器 |

否 |

|

logreader.exe |

加密km.exe键盘记录数据的工具 |

否 |

|

Mailpv.exe |

“Mail PassView”工具,用于提取不同邮箱客户端的邮箱密码。 |

是 |

|

Netpass.exe |

“Network Password Recovery”工具,用于提取网络密码。 |

是 |

|

iepv.exe /iepv-jiake.exe |

“IE PassView”工具,用于提取IE中的密码。Iepv-jiake.exe功能相同,只是使用DarkCrypt做了加壳处理。 |

是 |

|

routerpass.exe |

“Router PassView”工具,用于提取一些路由器备份文件的认证信息。 |

是 |

|

pstpass.exe |

“PstPassword”工具,用于提取Outlook的PST文件密码。 |

是 |

|

vncpass.exe |

“VNCPassView”工具,用于提取存储在VNC工具中的密码。 |

是 |

|

rdpv.exe |

“Remote Desktop PassView”工具,用于提取.RDP文件中的密码。 |

是 |

|

lookpass.exe |

密码探测器 |

是 |

|

tools.exe, res.exe |

多用途密码导出工具:RDP、VNC、IE、保护存储、MSN、无线等。 |

否 |

|

p2012.exe |

Paladin v2.1控制端 |

否 |

|

p.exe |

Paladin v2.2控制端 |

否 |

|

po.exe |

TCP隧道工具 |

否 |

|

pp.exe |

Paladin v2.1控制端 |

否 |

|

pr.exe |

Dotpot端口扫描器 |

是 |

|

rar.exe |

命令行版本的RAR打包工具 |

是 |

|

sff.exe |

针对doc、txt、mdb、sec、eml、vsd、ppt、pps、dbx的文件搜索工具。 |

否 |

|

ssql.exe |

MySQL扫描器 |

否 |

|

w7ij32.exe |

Windows 7 DLL注入工具 |

否 |

|

ToyI.dll |

键盘记录工具,可与w7ij32.exe结合使用。 |

否 |

|

winspre.exe |

Troj/ReRol.A |

否 |

|

dr.asp |

Troj/ReRol.A的前端 |

否 |

|

sk.exe |

Snake的SkServer |

是 |

|

流光v5.1 Beta |

漏洞扫描工具 |

是 |

|

feitafanghuoqiang |

飞塔漏洞扫描器 |

否 |

|

Hscan1.2 |

漏洞扫描工具 |

是 |

|

mimi.exe, mimikaz64.exe |

Minikatz密码导出工具 |

是 |

|

o2scan |

漏洞扫描工具 |

是 |

|

Openssl |

心脏出血漏洞利用程序 |

是 |

|

X-Scan-v3.3 |

X-Scan漏洞扫描工具 |

是 |

|

8uFTP |

FTP客户端 |

是 |

|

NcFTP |

FTP客户端 |

是 |

|

SEPM exploit |

针对赛门铁克终端保护管理(CVE-2013-5014、CVE 2013-5015)的远程命令行执行exploit |

是 |

|

s.exe |

PHP扫描器 |

否 |

|

Shanian Port Scanner |

端口扫描器 |

是 |

以下是这些APT攻击者常用的工具库:

恶意软件(Troj/ReRol.A)

远程管理工具(MM RAT、CT RAT、PittyTiger、Paladin)

邮箱刺探工具(cp.exe、mailpv.exe)

密码导出工具(gsecdump、NirSoft工具、Mimikatz等等)

网络扫描器(pr.exe)

网络导向工具(po.exe)

漏洞扫描工具(ssql.exe、流光等)

很少能够找到这些工具的控制端程序,但我们幸运地得到了PittyTiger RAT和CT RAT的控制端,甚至得到了支持CT RAT和PittyTiger RAT的定制后的控制端。我们猜测CT RAT是PittyTiger RAT的升级版本,并在接下来的几个月中完全替代PittyTiger。

由Mircrosoft Windows官方提供的中文版本“calc.exe”的存在非常有趣,这不仅表明攻击的源头是在中国,而且说明这台服务器除了用于操控被感染的各种目标主机之外也很可能用于测试目的。

除了以上的这些工具,我们还发现了一些有趣的脚本。其中一个名为ipc.bat的脚本使用一个叫user.txt的文件尝试暴力破解共享文件夹访问权:

for /f “tokens=1,2 delims= ” %%i in (user.txt) do (net use \\

&& (net use \\

这个user.txt文件内容有数千行,每一行由一个特定用户名和一个密码构成:

administrator nameofonetargetedcompany

administrator !Password

administrator azerty123

…

administrateurnameofonetargetedcompany

administrateur !Password

administrateur azerty123

…

<username>nameofonetargetedcompany

<username> !Password

<username> azerty123

…

<anotheruser>nameofonetargetedcompany

<anotheruser> !Password

<anotheruser> azerty123

…

用于暴力破解网络共享的文件

虽然user.txt文件已做变形处理,但是我们仍然想以此让读者感受一下。这个文件有67320行之多,并用了5610个不同的密码来分别匹配12个文件包含的用户名,这些用户名显然是经过枚举之后的结果,并且被专门用于一个特别的法国受害者。

文件中所包含的密码有些来自几次攻击活动的结果,有些来自此次攻击的结果。许多密码与目标企业相关,而且可能是用户之前使用的密码。

我们还发现了一组用来触发IE漏洞(CVE-2014-0322)的文件,其中Tope.swf和index.html文件日期是2014年2月18日,就在该漏洞的漏洞利用程序用于APT攻击一事被揭露的几天后。

我们不知道Pitty Tiger是否有使用这个漏洞利用程序,但是没有发现他们有使用的痕迹,尽管许多不同的攻击者看起来已经在利用这个漏洞了。#p#

八、始作俑者

确定APT活动背后的始作俑者是相当困难的一件事,我们尝试结合前后的素材整理出不同的技术性指示。

攻击者所使用的工具信息有助于发现这些迹象:

针对目标所使用的几款中文漏洞扫描器;

在攻击者C&C服务器中发现所使用的中文工具:8uFTP、中文版calc.exe等;

来自相同开发者的两款RAT:CT RAT和PittyTiger RAT。这些RAT的控制端显示的皆是中文;

攻击者所使用的几个二进制程序的资源语言ID要么是“中文 – 中国”,要么是“中文 – 台湾”;

用中文撰写的诱饵Word文档。

C&C域名所用的IP地址主要来自于台湾台北和中华人民共和国香港特别行政区的香港城:

C&C服务器的托管信息关系图

大多数到C&C基础架构的RDP连接都是来自中国福建省福清市的IP段。然而一些IP地址也位于美国或香港:

攻击者和C&C的RDP连接图

以上所有列出的内容表明攻击者很可能是中国人。#p#

九、总结

Pitty Tiger是至少从2011年就开始活跃的APT攻击组织。

Pitty Tiger在使用针对性的恶意软件方面有效且娴熟,利用已知的漏洞利用程序和他们的恶意软件感染计算机,并创建了卓成成效的APT攻击基础构架。

但是他们在使用基础构架方面显得相当不专业:直接从C&C服务器发起漏洞扫描、将这些连接用作私人用途(例如下载色情视频,因为我们在C&C服务器上找到一个全部是xxx种子的文件)。

Pitty Tiger不太像是由国家资助的攻击组织,这些攻击者缺乏那些有国家支持的攻击者的经验和资金支持。我们猜想这是一个投机取巧型的组织,他们在私人领域向攻击目标的竞争对手出售自己的服务。

一家政府网络已经被这个组织盯上了,但是我们还没有他们这次攻击目的的佐证。我们猜测这次已经展开的攻击是要为他们自己提供一个可用的宽带。

我们所研究的攻击广泛集中于一个特定目标上,因此我们猜测Pitty Tiger组织是基于一个投机性的商业模式运行:这个组织可能在私人领域向第三方提供他们的服务。

相比其他的APT组织,Pitty Tiger看起来非常小。我们利用现有的一些材料在一定程度上能够识别一些攻击者,而我们也相信这个组织会像它现在这样继续运行下去,尽管他们成本有限,又或者他们会进一步扩展自己的攻击能力。

十、启示录

本节的内容旨在帮助大家检测Pitty Tiger APT攻击。

1、域名

Pitty Tiger组织所使用的域名(请注意所使用的子域名,在上文中有提及):

acers.com.tw

kimoo.com.tw

paccfic.com

foxcom.com.tw

dopodo.com.tw

trendmicroup.com

lightening.com.tw

avstore.com.tw

helosaf.com.tw

trendmicro.org.tw

stareastnet.com.tw

symantecs.com.tw

seed01.com.tw

skypetm.com.tw

2、恶意软件哈希值

|

MD5值 |

恶意软件家族 |

|

dc3d905ed90bbc148bccd34fe0c94d2d dd87c68c1e71bb104a48a6be87a2349f a494010a51705f7720d3cd378a31733a be18418cafdb9f86303f7e419a389cc9 0750569cf1733d4fbb01169476387cc2 3282a5e77f24c645984ef152a2aea874 8a54adb3976d1c03605656ca55be7400 666ae21ceaea9bb8017a967ea6128add a1ea6dc12b983c7262fe76c1b3663b24 d5da60d678d5a55a847e1e6723c7a4d0 55e456339936a56c73a7883ea1ddb672 abb0abfab252e45bfb9106273df3c1c2 |

PittyTiger RAT |

|

4ab74387f7a02c115deea2110f961fd3 b6380439ff9ed0c6d45759da0f3b05b8 bf95e89906b8a17fd611002660ffff32 ce15fa3338b7fe780e85c511d5e49a98 5e2360a8c4a0cce1ae22919d8bff49fd 12854bb8d1e6a590e1bd578267e4f8c9 5e2360a8c4a0cce1ae22919d8bff49fd c0656b66b9f4180e59e1fd2f9f1a85f2 79e48961d1ee982a466d222671a42ccb |

Troj/ReRol.A |

|

33714886dad497d6f0ecc255f0399004 3b498f19d467d2b8d4c778a92cacae9a f71b374d341dc55b9b825531ba843f6d 8df89df484ca5c376b763479ea08d036 0d3b3b422044759b4a08a7ad8afe55c7 789c23dfcd67a5543769a3f0261ea325 96a59b9813202734f59ae809105e73d1 |

Paladin RAT |

|

26be2cbb00158dfab6c81976d93748e8 e7dc3bbe8b38b7ee0e797a0e27635cfa 4ce8593c9de2b27b5c389f651c81638b f65dc0b3eeb3c393e89ab49a3fac95a8 b0a4302789e9716705d30ad1f8775a84 |

CT RAT |

|

81fa811f56247c236566d430ae4798eb |

MM RAT (也叫Troj/Goldsun-B) |

|

3654496539faedfe137a1f989359aef0 |

Leo RAT |

3、恶意软件字符串

|

字符串(文件/网络) |

数据类型 |

恶意软件家族 |

| /FC001/GET | 文件字符串/网络字符串 | PittyTiger RAT |

| —PittyTiger | 文件字符串 | PittyTiger RAT |

| netsvcs_0x%d | 文件字符串 | Paladin RAT |

| \MSREVT.SRG | 文件字符串 | Paladin RAT |

| /httpdocs/mm/<bot_id>/ComMand.sec | 网络字符串 | MM RAT |

| /httpdocs/prx.sec | 网络字符串 | MM RAT |

| CmdShell closed. | 文件字符串 | MM RAT |

| get file ok %u bytes | 文件字符串 | CT RAT |

| ok sleep %d minutes. | 文件字符串 | CT RAT |

| can’t open mmfile | 文件字符串 | Troj/ReRol.A |

| Mozilla/4.0 (compatible;) | User-Agent | Troj/ReRol.A |

| /dr.asp | 网络字符串 | Troj/ReRol.A |

(全文完)