概述

任何使用互联网的人都身处危险之中,不分你年龄几何,不管你在网络上喜欢做什么。网络罪犯能够部署一个强大的军火库,瞄准任何可能的目标,下至学生上至已退休的老人,追踪他们是否登录到社交网络、是否浏览最新的头条或者是否观看喜欢的视频。而互联网骗子试图访问我们的网银、个人数据以及计算系统资源。简而言之,只要有利可图,他们都想得到。

在互联网上,我们要面临复杂多样的攻击:用户可能成为类似Gimeno或Foreign的勒索软件的受害者, 也可能沦为Andromeda僵尸网络的一部分,也可能眼睁睁看着Zeus/Zbot榨干自己银行账户中的存款,又或者被Fareit间谍软件盗取密码;

攻击方式

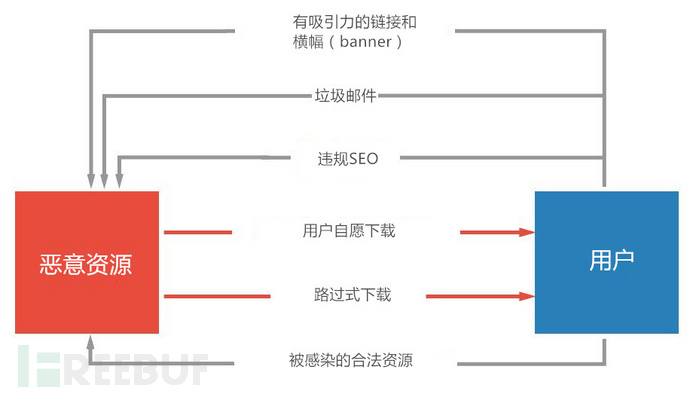

为使攻击取得成功,首先要让用户和恶意站点建立连接,然后恶意站点会在用户计算机上下载恶意代码。为诱使用户访问到这些资源,黑客可能通过邮件、短信或社交网络向用户发送一个恶意连接。也可能尝试通过搜索引擎提升恶意网站的搜索排名。更为高级的技术可以去攻陷一个受欢迎的合法网站,再利用它来攻击访问者。

恶意软件的下载和安装可以通过以下两种方法实现:

-->第一种方法:路过式下载(drive-by download,也称网站挂马),依赖于用户软件的漏洞。由于没有任何提示,访问恶意站点的用户完全不知道自己的计算机正在安装恶意软件。

-->第二种方法:社会工程学,用户被引诱去下载和安装恶意软件,却还坚信它只是一个更新的flash播放器或其他类似的常见软件。

可执行恶意文件的下载路径

1. 恶意链接和横幅广告(banner)

引诱受害者去访问恶意站点的最简单的方法就是展示一个带有链接的有吸引力的横幅。通常包含非法内容,色情,未注册软件,未授权电影的站点共用一个主机。这些站点能够老老实实的工作一段时间来积累人气,然后开始放置链接到恶意资源的横幅。

一个常用传播方法是投放恶意广告,或者利用隐藏的横幅重定向用户到恶意站点。可疑的横幅广告网通过广告“点击率”的高回报来吸引网站管理员,一边赚钱一边传播恶意程序。

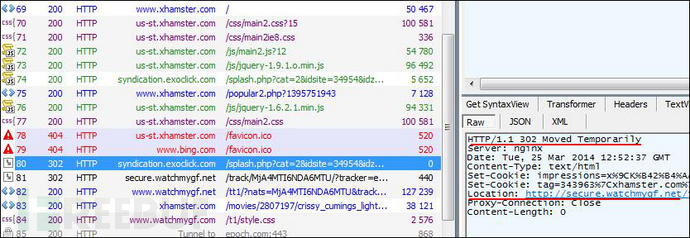

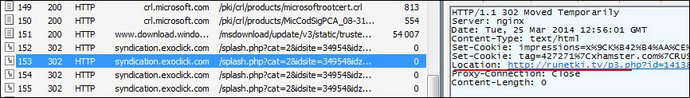

当用户访问展示这些横幅广告的站点时,一个所谓的“隐性弹出式广告(pop-under)”窗口在受害者的浏览器中打开。类似于弹出广告(pop-up),但“隐性弹出式广告(pop-under)”的内容通常依赖于用户的位置-不同国家的居民会被重定向到不同的资源。例如一个国家的所有访问者可能看到是同一个广告。

PS:与弹出式广告pop-up相对应,pop-under实际上是一种“隐性弹出式”网络广告。二者不同之处在于,pop-up是用户一打开一个网站时首先弹出广告窗口,而pop-under并不会在浏览一个网站时对用户产生直接的影响,而是隐藏在用户所请求的网页下面,只有你离开这个网站时,才会弹出这个广告主页的新浏览窗口。

站点让来自美国的用户访问watchmygf.net

站点让来自俄罗斯的用户访问runetki.tv

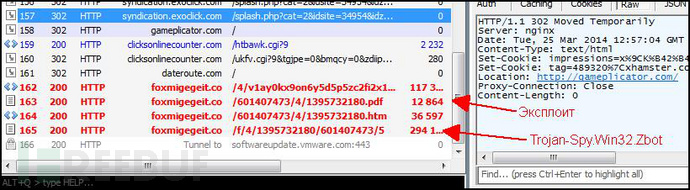

然而来自其他国家的用户将被漏洞利用工具包(exploit packs)攻击。(PS:真是欺软怕硬啊)

一位来自日本的用户被漏洞利用工具攻击并感染了Zbot间谍木马。

这些恶意广告横幅偶尔能够渗透到正常的横幅广告网络,尽管管理员严防死守着。类似案例如雅虎横幅广告网络,甚至YouTube难以幸免。

2. 垃圾邮件

垃圾邮件是吸引受害者访问恶意资源的最流行的方法。它包括发送电子邮件、短信、即时消息、社交网络、论坛中私信或博客中的评论等。

一条危险的消息可能包含恶意文件、指向被感染站点的连接。攻击者利用社会工程方法鼓动用户去点击链接或文件,例如:

-->使用真实的组织或个人作为发送名

-->邮件伪装成合法的广告邮件或者是个人交流

-->文件被呈现为一个有用的程序或文件

在定向攻击中,即网络罪犯具体攻击某个特定组织,恶意邮件可能模仿成来自常规联系人的邮件:回复地址、内容和签名都可能和真实的邮件一样。当打开名字诸如“invoice.docx”的附件时,用户已把自己的计算机置于危险之中了。

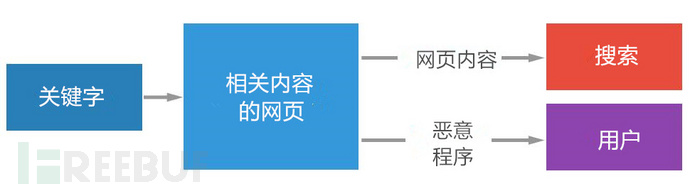

3. 违规SEO

SEO或搜索引擎优化是一系列用来提高站点在搜索结果中的排名的技术。现在的用户经常使用搜索引擎来查找需要的信息或服务,因此站点越容易被搜索到,访问的用户就会越多。

除了利用合法的优化方法,即搜索引擎允许的方法,也有一些被明令禁止的方法来欺骗搜索殷勤。一个站点可能借助僵尸网络来提高排名-大量的僵尸机发起特定搜索请求,并选择恶意站点。站点可以基于访问来源采用不同的处理方法:如果是网络爬虫,站点就显示请求相关的页面;如果是正常的用户,站点就重定向到恶意站点。

也可以利用特殊的工具将网站的连接散布在对搜索引擎可见的论坛或其他站点。(PS:外链),提供站点的排名。通常使用违规搜索优化的站点可能会被搜索引擎的管理员及时屏蔽掉。因此,网络罪犯会利用自动化工具创建上百个恶意站点。

4. 被感染的合法站点

网络罪犯有时会感染合受欢迎的合法站点来传播恶意代码。目标可能是大流量的新闻资源、网上商店、门户网站和新闻聚合网站。

有两种常用感染站点的方法。如果目标站点被检测到有一个软件漏洞,恶意代码就可能被注入(例如SQL注入)。其他情况下,网络罪犯利用木马间谍软件、钓鱼、社会工程学等手段,获得网站管理员的认证数据,进而控制整个站点。一旦落入罪犯的控制,站点可以被感染的方式有多种。最简单的方式就是在HTML页面添加一个隐藏的frame标签,链接到恶意资源。

卡巴斯基实验室每天监测到成千上万的合法站点向它们的用户下载恶意代码。其中最突出的案例当属Lurk木马,被发现在俄罗斯新闻社和gazeta.ru的网站上,以及被感染的PHP.Net。

利用路过式下载攻击被感染站点的用户。攻击过程不会引起用户的注意,而且不需要用户手动下载或激活任何东西。一个漏洞利用工具,或漏洞利用工具的集合,会自动从页面下载,接下来如果目标机器上存在有漏洞的软件,一个恶意可执行文件就会被启动。

5. 漏洞利用工具包

漏洞利用工具包是感染受害者的计算机的最有效的工具,例如Blackhole。这些都是黑市上很畅销的产品:漏洞利用工具包被开发用于订购或大规模使用,而且提供技术支持和更新升级。产品价格要取决于包含漏洞的数量和“新鲜程度”,管理的易用性、售后服务的质量、升级更新的频率和卖家的贪欲。

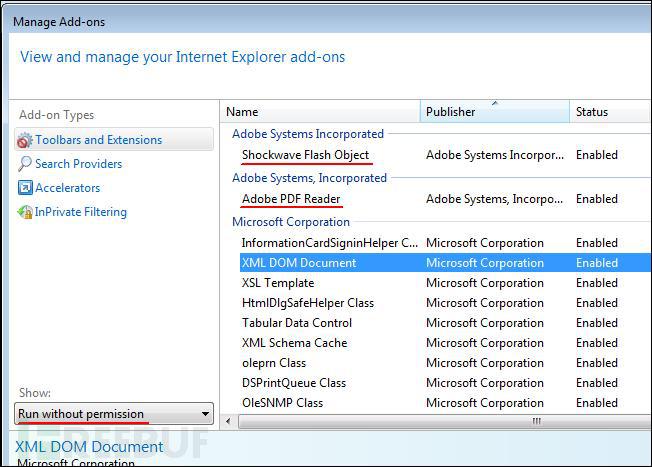

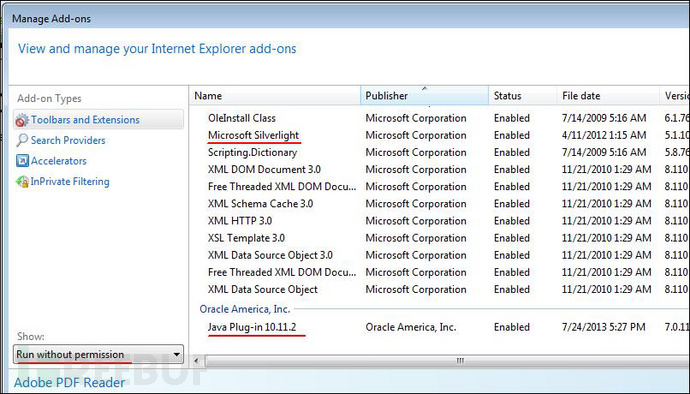

一旦通过浏览器成功发起了攻击,漏洞利用工具就会利用一个漏洞,可能位于浏览器、插件或被浏览器加载的第三方软件。如果漏洞被成功利用,一个恶意文件就是在受害者的机器上运行。

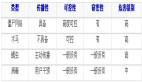

IE浏览器上的典型插件拥有默认运行的权限。

被红色下划线标识的插件,它们中的漏洞常常被用于攻击系统。

一个有效的工具包包含一些有用的漏洞利用代码,针对流行的浏览器和附属插件、Adobe Flash播放器、以及其他受欢迎的程序。漏洞利用工具包通常一些工具,用于微调和搜集感染的统计数据。

Styx漏洞利用工具包控制面板

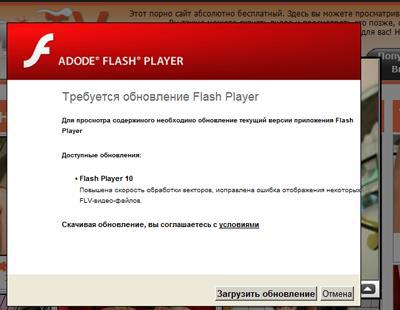

6. 用户直接下载

网络罪犯往往并不需要利用精巧而昂贵的工具来向用户的计算机中植入恶意程序。一些简单的伎俩就可以让用户自己下载并运行恶意程序。

例如,一进入恶意站点,用户就看到一个“仅限成人”的电影的预告片。点击视频会弹出一条提示消息,告知用户更新Adobe Flash播放器,同时站点立即提供一个下载文件,而且文件名也起来也是可信的。但安装更新后,用户的计算机就感染了木马。

当尝试在恶意站点观看一个成人视频时,就弹出消息

或者一个网页可能看起来像“我的计算机”窗口,提示在用户的计算机中检测大量的病毒。而且在旁边还有一个提供免费“反病毒程序”的窗口。

提供的免费反病毒程序隐藏有木马

7. 通过社交网络感染

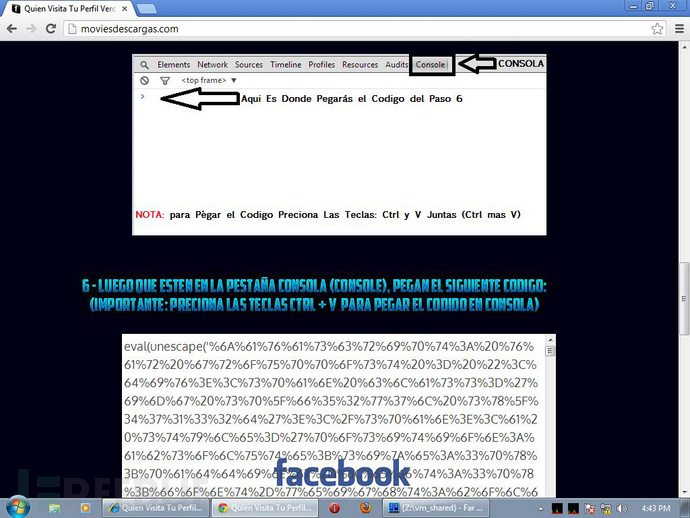

社交网络中的小白是半自动化蠕虫攻击的理想目标。潜在的受害者从网友收到一条消息,能提供一些吸引人的功能。为了获得这些吸引人的功能,用户被告知要打开一个Javascript终端,并输入一些特定代码。当代码执行后,蠕虫已激活,然后开始搜集用户数据,并向受害者的联系人发送蠕虫的连接。

安装一个半自动化的Facebook蠕虫的代码

如何盈利

没有人仅为了证明自己而去攻击我们的计算机-目标当然是金钱。

1. 网络敲诈

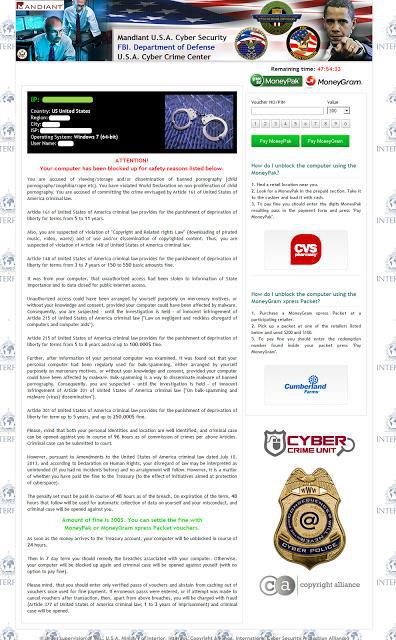

使用木马敲诈软件就是最典型的从受害者手中非法牟利的手段。受害人只有支付了一定的金额,才可以正常的使用电脑。

当渗透进用户的电脑后,木马首先判断被感染机器所在的国家,然后向受害者显示一个禁用的屏幕,包含威胁和支付赎金的方法。消息所使用的语言和推荐的支付方式都是基于用户所在的国家。

诈骗犯通常指控用户浏览色情内容或做过其他违法行为,然后威胁进行犯罪调查或公开丑闻。假设是基于用户往往信以为真,不敢寻求法律的帮助。有些情况下,如果不尽快支付赎金,木马敲诈软件可能威胁去破坏磁盘上的内容。

Trojan-Ransom.Win32.Foreign显示给美国用户的禁用屏幕

网络罪犯提供多种支付选项,发送短信到一个付费号码或使用支付系统进行转账。作为回报,用户应该获得一个解锁的密码,使木马处于未激活的状态。但实际上往往不会发生。为了避免惹官司上身,网络罪犯更喜欢拿钱拍屁股走人,丢下受害人和一台实际上已没价值的计算机。

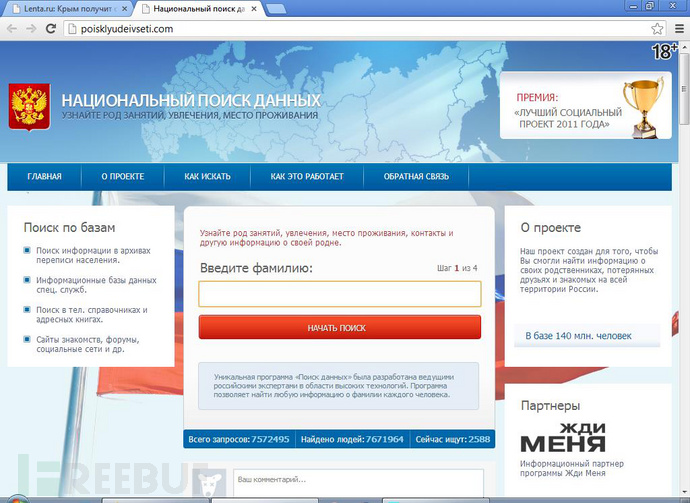

2. 出售用户数据

另一种非法牟利的手段是搜集和出售用户的私密数据。联系人详情和个人数据都是可以在黑市上兜售的,尽管金额数目不大。但是也是一个有利可图的兼职,尤其是信息搜集并不需要任何恶意程序。往往受害者自己就提供了所需的信息-重要的是搭建看起来真实可靠的网站,提供填入数据的表单。

一个伪造的站点搜集访问者的联系人详情和个人信息,然后登记到有偿的手机服务

3. 盗取网银

银行木马给攻击者带来更大的利益。这些程序使用远程银行系统从用户的银行账户窃取存款。此种类型的恶意程序会盗取用户网银的认证数据。但这是不够的,因为几乎所有的银行和支付系统都需要多因素认证,例如短信验证码、USB Key等。这种情况下,木马会等到用户再次使用网银,然后去更改支付内容,把钱转移到网络罪犯指定的账户。也有其他绕过双因素认证的方法:木马可以截获短信验证码和用户密码,或当USB key插入时,冻结系统,让用户束手无策,同时网络罪犯劫持操作,盗取存款。

4. 僵尸网络

最后,另一个非法牟利的途径是运行僵尸网络。僵尸网络中被感染的主机可以被用于各种赚钱的活动:挖比特币、发送垃圾邮件、实施DDOS攻击和发送搜索请求提高站点的排名等。

应对威胁

综上所述,网络威胁是多种多样的,并无处不在的威胁着互联网用户-当阅读邮件时,当在社交网络中互动时,当浏览新闻时或网上冲浪时。当然也有很多方法抵御这些威胁,但可以总结为四条关键的建议:

-->经常留意自己在互联网上的操作:访问什么站点,下载什么文件,在计算机上运行什么程序。

-->别信任来自陌生用户和组织的消息,别点击链接和别打开附件。

-->经常更新常用软件,尤其是跟浏览器协作的软件。

-->安装最新防护和保持反病毒数据库是最新的。

以上建议看起来十分简单,但感染用户数量的持续增长清楚地表明了太多用户不把安全当回事了,忽略以上的建议。我们希望我们对当前互联网威胁的综述能够改善这种局面。