相信各位对堡垒机(跳板机)不陌生,为了保证服务器安全,前面加个堡垒机,所有ssh连接都通过堡垒机来完成,堡垒机也需要有 身份认证,授权,访问控制,审计等功能,笔者用Python基本实现了上述功能。

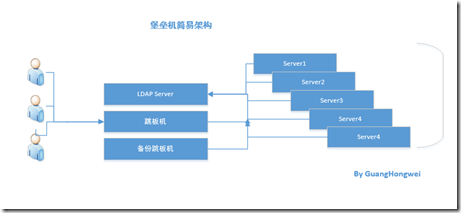

架构:

后端主要技术是LDAP,配置了LDAP集中认证服务器, 所有服务器的认证都是由ldap完成的,我的做法是每个用户一个密码,把密码加密放到了数据库中,当用户输入ip从跳板机登陆服务器的时候,跳板机系统取出密码,并解密,通过pexpect模块将密码发送过去,来完成登录的。

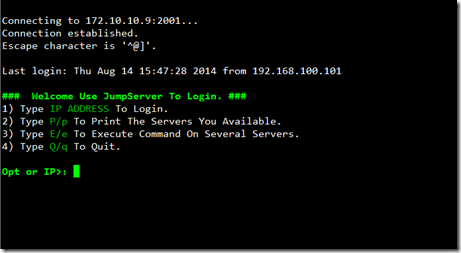

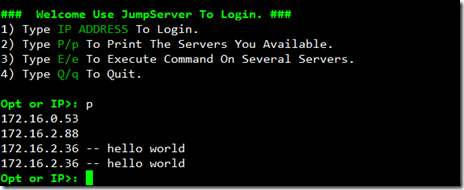

登录界面和方法

用户登录跳板机,用的是秘钥认证,登录跳板机后会自动执行跳板机的系统

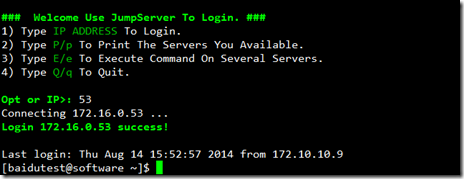

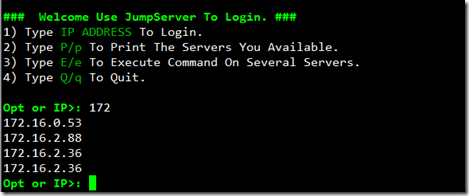

输入完整IP或者部分IP可以完成登录,如果输入的部分ip匹配的ip不是唯一,会有提示,没有权限的会提示没有权限

输入P/p可以查看自己拥有权限的服务器ip

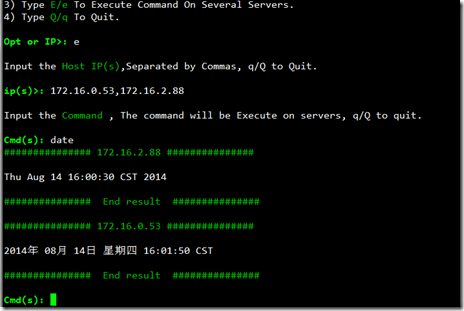

输入E/E可以在几台服务器上执行同样的命令,IP直接以逗号分隔

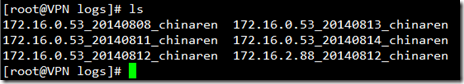

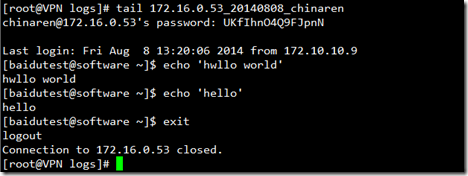

日志记录

日志记录用的是pexpect自带的日志记录,记录的日志既保存了命令又保存了命令的输出,也不小心讲发送的密码记录(不满意),pexpect模块处理有些难做,我的想法是将日志每天再处理一遍,将密码等去掉,日志保存在logs目录下面,文件名是 ip_日期_用户名 ps:用的chinaren登录的,提示窗口却是baidutest,这是由于我个人原因导致的。

http://laoguang.blog.51cto.com Free Linux, Share Linux

访问控制和授权

访问控制和授权是由一套web来实现的

管理员界面

主页:

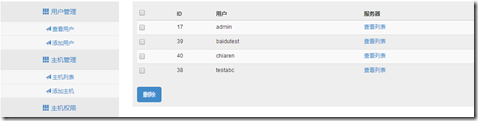

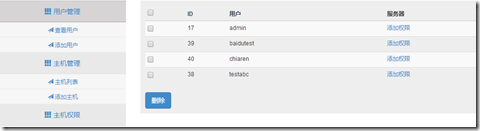

查看用户:

添加用户:

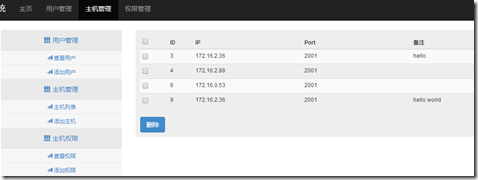

主机列表:

添加主机:

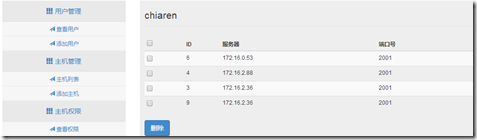

权限列表:

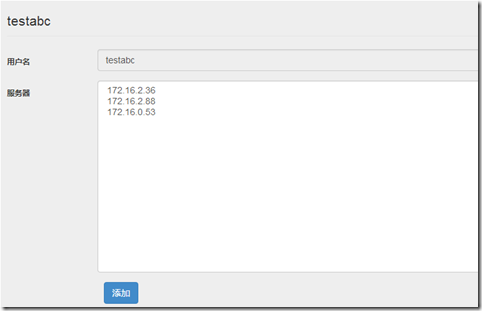

添加权限:

后面的pptp和openvpn添加是我根据需要添加的,可以去掉

用户登录界面:

更改登录密码:

修改key密码:

我把代码放到 github了,有需要的朋友,可以去看看,大家也可以一同改进,有时间写写部署文档