今天在拉斯维加斯举办的黑帽安全大会上,Valasek和Miller两名黑客公布了他们的研究报告。报告涉及数十种不同品牌和型号的汽车,评估车辆易受车辆黑客攻击的薄弱之处,然后他们给出了一个车辆各个联网部件受攻击可能性的打分和评论手册。

“对于这24种不同的车,我们研究了远程攻击的工作原理,”在安全咨询公司IOActive任职车辆安全研究主任的Valasek如是说道。 “它其实取决于架构:如果你破解了收音机,那么你可以给制动或转向发送信息吗?如果能的话,你该怎么处理这种情况呢?”

Miller和Valasek采取了与2013年不同的研究手段,这次他们并没真正去黑哪辆车。事实上,他们最近的工作是些“脏活累活”,包括在所有汽车制造商的网站上注册技工账户,下载汽车技术手册及接线图,分析这些文件透露的计算机网络情况。 “我们想退后一步看看车的全局,要看看那里真正有什么,”Valasek说。

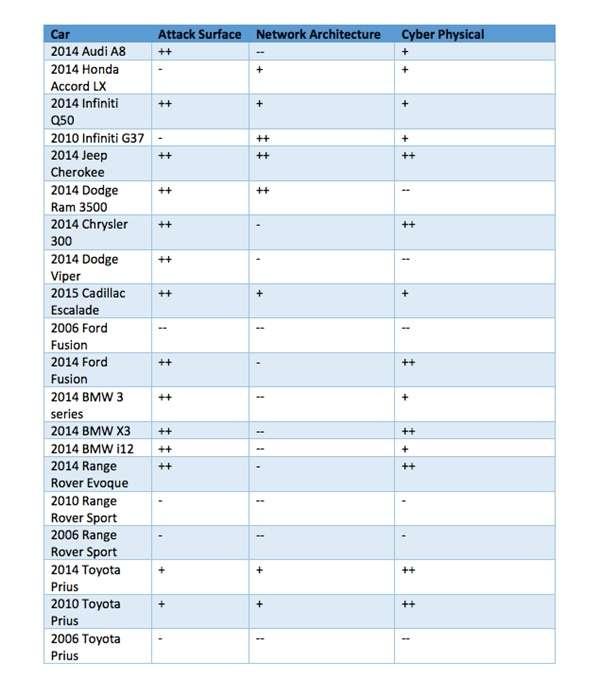

在这两个研究人员的分析中,有3辆汽车被评为“最容易被破解”的:2014款英菲尼迪Q50和吉普Cherokee,以及2015款凯迪拉克Escalade。全部结果归纳如下表,我们能看到2010和2014款丰田普锐斯情况也没好到哪儿去。

加号越多越容易破解

所有这些汽车的评级是基于三个因素:第一个,他们无线“受攻击面”的规模——比如蓝牙,Wi-Fi,蜂窝网络连接,无钥匙进入系统,甚至收音机可读数的轮胎压力监测系统。这些无线电连接的任意一个都能被黑客利用,借此找到安全漏洞,获得登上汽车网络的第一个立足点。

其次,他们检查了车辆的网络架构,这些立足点为更关键的系统比如转向和刹车提供了多少入口。

第三,Miller和Valasek评估了他们所说的汽车“网络体魄”:如自动制动、停车和车道辅助的能力,它们一旦接收了伪造的数字指令,就会把汽车变成失控的疯子。

英菲尼迪Q50架构尤为不安全,这两个研究人员说。这款运动型轿车的无线功能包括远程无钥匙进入,蓝牙,蜂窝连接,无线胎压监测,以及与车主手机上的“个人助理”App交换数据的英菲尼迪连接系统(Infiniti Connection system)。

Miller和Valasek说在Q50的架构中,这些无线电和远程信息处理部件都是直接连接到发动机和制动系统。另外这辆轿车的关键驱动系统中整合了电脑控制的功能,如自适应巡航控制和自适应转向,这给黑客提供了可乘之机,能够手动操纵汽车。

吉普的2014款Cherokee也没好到哪里去,它们的无线功能和Wi-Fi功能大同小异,像平行泊车辅助这样更加自动化的驾驶功能会在高速行驶时被触发。“所有这些功能看起来都棒极了,”Miller说。 “不过他们彼此之间能够对话沟通(还能被黑客搭讪)也是够吓人的。”

相比之下,他们点名表扬了奥迪A8,它就是一个网络布局强大的例子。在其内部网络上,它的无线功能与其驱动功能是分离的,它有一个网关,会拦截从已经“僵尸化”的无线电里发送给方向盘和刹车的指令。

英菲尼迪发言人Kyle Bazemore对此做出了回应:“他们都没黑过一辆Q50,所谓没有调查研究就没有发言权。”不过这位发言人也表示,英菲尼迪正在积极检视研究者们的结论。 “由于“黑进”汽车电子系统的可能性在增加,我们会继续将安全功能集成到我们的车辆里,以帮助抵御网络攻击。”Bazemore补充道。

丰田和通用都没有立即回应这个评论。克莱斯勒发言人在一份声明中写道,公司将“努力核实这些说法,如有必要,我们会纠正他们。”该公司还谴责Miller和Valasek在将结果公布于众之前都没和他们商量一下:“为解决网络安全威胁,我们赞成负责任的披露协议。因此,我们希望安全专家能首先与我们分享他们的发现,这样我们也许能达成合作性的解决方案。不这么办的话只会让那些别有用心的人渔利。”

Miller和Valasek反驳说,他们已经与交通运输部和汽车工程师行业协会分享了这份报告。他们的目标是利用公众舆论推动汽车企业去思考自己的安全架构。

毕竟,汽车被黑的可能性正越来越大;研究人员分析了随着时间的推移,车辆们是如何变得越来越数字化,也因此更不安全的。

例如,英菲尼迪在2006至2014年间,将Q50里电子控制单元(ECUS)的数量增加了三倍多;吉普和路虎揽胜在2010至2014年间也将ECUS的数目几乎翻了一番。

同时汽车与智能手机和互联网的连接日益紧密,在某些情况下,汽车连接的是广为黑客喜爱的“靶子”——车内中控网络浏览器。 “我们的主要意思是:企业在给汽车加东西之前需要考虑安全性,尤其是当这些东西具有远程连接或网络属性的时候。”Valasek说道。

Miller和Valasek也建议汽车制造商应该开动脑筋,积极挫败黑客。黑客二人组造了一个汽车入侵检测系统的原型,这是一个价值150美元的设备,可以直接插入汽车的网络监控和屏蔽可疑的命令。

这两位早期研究靠DARPA资助的研究人员,并不是第一个探测汽车无线安全性的家伙。 2010年,加州大学圣地亚哥分校和华盛顿大学的研究人员通过蓝牙和GSM信号破坏掉测试车的网络。