又是Havex,是的,之前介绍过的这个恶意软件,曾经以能源部门相关组织为目标,被用于针对一些欧洲公司实施工业间谍活动,并成功入侵1000多家欧洲和北美能源公司。

前几天,安全公司FireEye的研究人员已经发现了Havex RAT的一个新变种,这个变种有能力主动扫描用来控制关键基础设施、能源和制造领域的SCADA系统中的OPC 服务器。

OPC是一种通信标准,允许基于Windows的SCADA系统之间或者其他工业控制系统应用程序和过程控制硬件之间进行通信。新的Havex变种可以收集存储在使用OPC标准的被入侵客户端或服务端的系统信息和数据。

FireEye的研究人员在其官方博文中称,“攻击者已经利用Havex攻击那些能源部门一年多了,但暂时仍然不清楚受影响行业及工业控制系统的的受害程度。我们决定更详尽地检查Havex的OPC扫描组件,以便更好地理解当扫描组件执行时发生了什么以及可能产生的影响。”

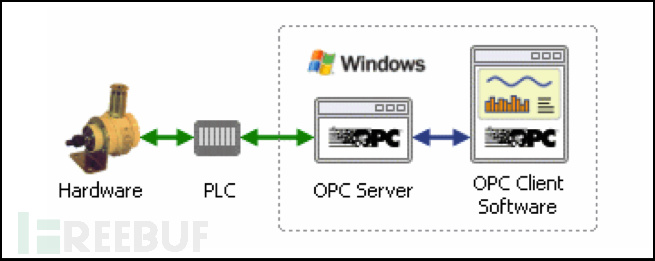

该安全公司的研究人员建立了一个典型的OPC服务器环境对新变种的功能进行实时测试。工业控制系统或SCADA系统包括OPC客户端软件以及与其直接交互的OPC服务端,OPC服务端与PLC串联工作,实现对工控硬件的控制。

一旦进入网络后,Havex下载器就会调用DLL导出功能,启动对SCADA网络中OPC服务器的扫描。为了定位潜在的OPC服务器,该扫描器模块使用微软的WNet(Windows networking)功能如WNetOpenEnum和WNetEnumResources,以此枚举网络资源或存在的连接。

博文中提到,“扫描器建立了一个可以通过WNet服务进行全局访问的服务器列表,然后检查这个服务器列表以确定是否有向COM组件开放的接口。”

通过使用OPC扫描模块,Havex新变种可以搜集有关联网设备的任何细节,并将这些信息发回到C&C服务器供攻击者分析。以此看来,这个新变种貌似被用作未来情报收集的工具。

这是第一个用作OPC扫描的"在野"样本,很有可能这些攻击者是把这个恶意软件作为试验品以供未来使用。

到目前为止,研究人员并未发现任何试图控制所连接硬件的行为,这个恶意软件背后使用的攻击路径、开发者以及意图还不得而知,但是研究人员正在调查,并试图收集所有关于这个新变种的信息。

原文地址:http://thehackernews.com/2014/07/new-variant-of-havex-malware-scans-for.html