“棱镜门”事件后, 人们关于软件植入后门的日益关注, 其实, 植入后门这种手法黑客很早就在使用了。 最近,本文为大家总结了史上最著名的12个后门植入案例:

Back Orifice

Back Orifice是史上第一个后门。 也是它使得人们开始意识到后门存在的可能性。 Back Orifice可以让运行Windows的计算机能够被远程操控。 Back Orifice用了一个迷惑人的名字叫Microsoft BackOffice 服务器。

Back Orifice设计的目的是为了展示微软Windows 98系统的一些深层的安全问题。 因而, 它展示了一些手段, 如把自身隐藏起来等等。 这些手段影响了后来的几代黑客。 其中一些代码现在还在被黑客们使用

Sercomm的DSL后门

产品的硬件有后门本身就够糟的了, 而当后门被发现后号称要修复, 实际上不修但是号称修好了就更恶心了。 这就是2013年Sercomm在一些采用其硬件的DSL网关被发现有后门后采取的做法。 这个后门被发现是厂商自己加进去的,利用32764端口进行远程访问。 当2014年4月Sercomm放出关于这个后门的补丁后人们发现, 这个后门的所谓”修复“只是把这个端口的访问对普通数据包进行了屏蔽, 而如果发送一个特别构造的数据包, 这个端口就能打开。

PGP全磁盘加密后门

这是一个声称”不是后门, 是一个功能“的例子。 PGP全磁盘加密现在是赛门铁克的一个产品。 可以在一个加密卷的启动进程中利用一个静态密码进行访问。 在这个后门在2007年被发现后, PGP回应说是应一个客户的要求添加的, 而且其他竞争产品都有类似的功能。 然而, 这个功能却没有在任何产品文档中加以说明。

盗版WordPress插件后门

WordPress可能是世界上最流行的博客工具及内容管理系统。 然而它的安全性问题一直也不少,

不少很隐蔽的漏洞来自于一些盗版的商业插件, 这些插件中被植入了后门。 有些后门即使WordPress专家级的用户也很难发现。这也许是一个不要用盗版的理由。

Joomla插件后门

WordPress不是唯一的一个被插件后门困扰的内容管理系统。 Joomla也存在插件后门的问题。 比如, 一些Joomla的免费插件中就存在后门。 这种后门通常是让服务器去访问一个已经被入侵的网站。 这样的攻击很隐蔽, 因为很少有人会去想到一个内容管理系统的插件会成为入侵的入口。

ProFTPD后门

ProFTPD是一个广泛使用的开源FTP服务器, 一般, 开源软件很少会被植入后门, 然而, 2010年, 黑客们入侵了ProFTPD的代码托管服务器, 添加了一些代码使得黑客可以通过发送“Help ACIDBITCHEZ”命令取得root shell访问权限。 具有讽刺意味的是, 黑客就是利用了ProFTPD的一个0day漏洞入侵了托管代码的服务器从而修改代码的。

Borland Interbase后门

这个后门听上去够可怕, 从1994年到2001年, Borland Interbase Version 4.0到Version 6.0都有硬编码后门。 而这些后门都是Borland的工程师自己放进去的。 这些后门可以通过3050端口进行远程访问。 而如果用户通过这个后门登陆, 就能够取得Interbase数据库的最高权限。 这个后门看起来就是程序员们自己加着玩儿的, 用户名是“politically”, 密码是”correct” (编者:连起来就是“政治正确”, 准确的反映了在这样的大公司里工作的处事之道)

差点进入Linux内核的后门

2003年, 有人试图在Linux内涵的源代码中提交一个隐蔽的后门。 这个后门一个进入代码托管服务器的程序员提交的。 这个人仅仅改动了两行代码, 非常不起眼。 这两行代码能够使得攻击者给一个特定进程root权限。 幸运的是, 这个代码改动被自动代码审计工具发现后被Linus Torvalds去除了。 人们猜测, 添加代码的人可能就是来自NSA, 因为NSA就曾经试图让Linus Torvalds在内核代码中加入后门。

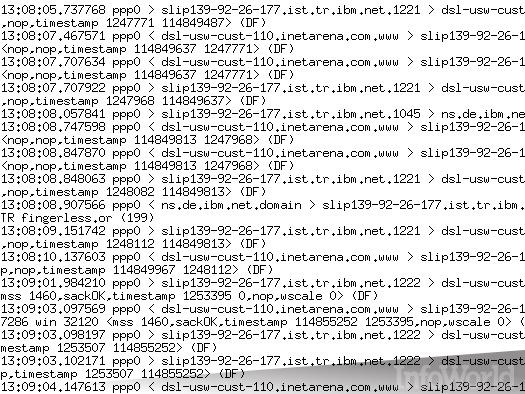

tcpdump后门

在2002年, 也就是有人试图在Linux内核中添加后门的前一年, 还有人试图通过一个常用的Linux和Unix工具tcpdump添加后门。 这个后门不像Linux内核那个那样隐蔽。 这个代码改动相当明显, 它加入了一个命令与控制机制, 可以通过1963端口进行激活。 和Linux内核那次类似, 这个后门也是通过入侵源代码托管服务器进行的。 这个后门很快被发现并且清除了。

NSA “特定访问操作(TAO)”硬件后门

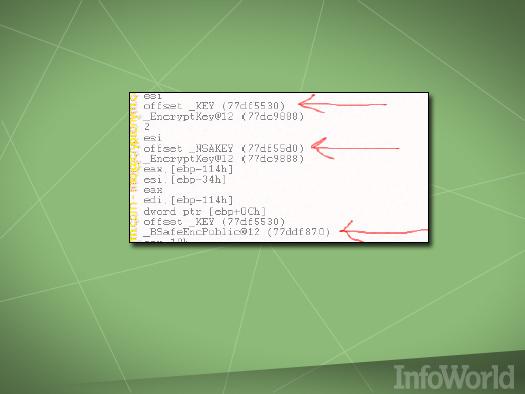

在这些后门案例里自然不能少了NSA。 根据斯诺登提供的资料, NSA的“特定访问操作”项目就是NSA一个试图通过在硬件中植入后门的项目。 除了在网络设备固件中加入后门, NSA还在不同的PC甚至PC附件如硬盘中加入了监控程序。 可能存在的Windows _NSAKEY后门

还是NSA, 早在1999年, 有安全研究人员就在Windows NT 4 Service Pack 5中发现一个名为_NSAKEY的变量, 这是一个1024位的公钥。 人们怀疑微软为NSA提供了一些形式的后门, 使得NSA能够访问Windows的一些加密数据甚至操作Windows本身。 从那时起, 关于微软产品存在后门的怀疑就一直存在, 但是目前人们还无法证明。 双椭圆曲线后门

又是NSA, 双椭圆曲线后门可能是最隐蔽的后门了。 通过一个在密码学中常用的随机数发生算法植入后门, 理论上, Dual_EC_DRBG(双椭圆确定性随机数生成器)是NIST制定的一个标准, 这里面存在一个很隐蔽的缺陷使得攻击者能够解密数据。 在斯诺登揭密之后, 人们才知道这个后门的存在。 也知道了NSA通过干预标准的制定来达到在算法中植入后门的方式。 NIST随后撤销了这个标准。