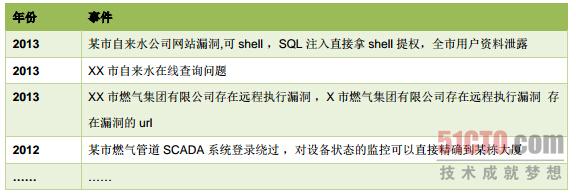

伴随着工业化与信息化的融合,市政相关的工业控制系统 (自来水、污水处理、燃气输送等)的重要性日益重要,并日益成为网络攻击者的目标。近年来国内外均出现了不少相关的入侵攻击事件,如下表所示:

国外典型的市政系统安全事件

国内典型的市政工业控制系统安全事件

因为市政工业控制系统涉及自来水调度管理与控制、污水处理、燃气甚至交通管理等多个领域,本章因篇幅所限,仅以自动化程度较高的自来水厂工业控制系统为例来讨论其安全性。#p#

自来水厂工业控制系统的安全性分析

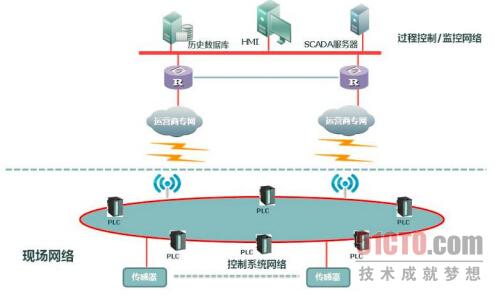

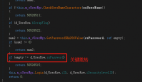

自来水厂的工业控制系统的网络结构相对简单 (如图 5.1 所示), 主要分为生产调度中心和现场控制区两个部分。 其中, 生产调度中心的 SCADA 系统, 通过租用运营商通信线路与水厂的现场控制系统进行连接,以实现对远端 PLC 系统的控制。用于实时监测饮用水生产过程中的水质状态如余氯量、温度、浊度、PH 值等状态信息,监测各机泵的运行状态并通过远端PLC 控制水泵的启停及阀门的开关。上位机采用组态软件实时显示各仪表状态、水质状态、同时操作员通过上位机远程控制水泵、阀门。远端的控制指令通过控件加密的方式在远端进行加密,现场的水处理控制系统通过控件解密的方式还原控制指令,再对相关 PLC 进行控制。如图 5.1 所示:

市政自来水厂的工业控制系统架构图

由上图描述可知,现场网络中的 PLC 及各种传感器由位于过程控制与监控网络中SCADA 系统进行远程控制。虽然许多系统在建设时考虑到了系统间远程通信的安全,并采用了专用加密链路,但这仅能保证传感器上传的生产过程的各种状态信息以及下发的系统控制指令的完整性和机密性,并不能保证这些数据的真实可信性。因为攻击者在侵入过程控制/监控网络后,就可能获得 SCADA 系统的控制权,自然就可以远程发出一些符合工业控制协议的操作命令给 PLC 执行相应的操作,但这些操作自然是违规的。同样也可以篡改传感器数据,使系统操作员无法通过上位机检测到真实的生产状态数据,就可能造成自来水生产的质量问题等等。

同时, 因自来水厂的生产系统相对封闭,操作管理人员普遍没有相应的信息安全意识。很少有相关单位制订明确的书面信息安全管理制度和操作规范,即使有也很少能够得到真正的执行。同时因缺乏专业的信息安全意识培训,对行业相关的系统漏洞及威胁情报信息了解很少。很多单位甚至没有对系统做过安全风险评估,不了解系统的真实安全状况:是否存在严重的系统漏洞?是否存在不安全的对外网络链接?是否存在移动介质的违规使用?是否存在违规操作?在监控网络中是否安装有防病毒/木马软件?在监控网络对外的授权网络链路上是否有防火墙等安全防护设备? 甚至有些单位存在生产系统与办公网直接连通,在办公室直接访问监控网络查询相关数据的情况,而且 U 盘、智能手机也在普遍使用,这就为外部恶意代码进入系统干扰生产系统地正常运行提供了可能。

据我们的调研分析, 目前该行业存在的主要问题是:人员安全意识不强,缺乏明确的安全管理制度及人员意识培训;缺乏系统有效的安全防护体系规划和安全风险评估机制;缺乏系统操作人员的角色定位、授权流程及操作规程(可能会带来越权或非授权操作的威胁);缺乏相应的操作行为审计机制;缺乏系统数据备份(可能会因系统故障丢失重要数据)等。

综合上述,防范非授权的违规操作与恶意代码威胁以及健全安全管理制度、提升行业人员的安全意识将是该行业亟待解决主要问题。#p#

虚拟攻击场景分析

某地一个自来水厂,负责为方圆 20 公里以内区域的企事业单位和居民供水。A 在自来水公司工作多年,对于自来水的控制系统非常熟悉。最近由于与新任领导关系紧张,工作上一直不顺心,涨工资、升职更是没份,因此想通过制造自来水控制系统事故,报复一下新领导。虽然自来水公司对控制系统的运维有管理规定,但是运维人员为了工作便利还是经常使用普通移动介质,并且使用操作员工作站为手机充电的情况也非常普遍。

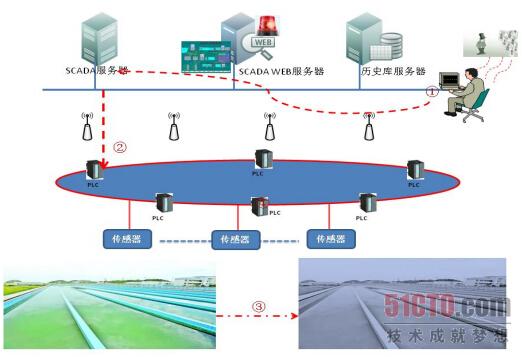

A 实施攻击的过程如下图:

虚拟攻击过程示意图

1) 通过周密计划后,在一次例行维护中, A 假装使用操作员工作站为手机充电,实际上是通过手机向操作员工作站注入经过精心准备的恶意程序,恶意程序通过缓冲区溢出取得控制系统程序的 ROOT 权限。

2) 正常情况下,控制中心只接收自来水厂发送的状态变化信息,所有的控制指令的下发都是由自来水厂本地完成的。但控制中心具备下发功能,此功能只有系统管理员有权限启动。恶意程序在取得系统管理员权限后,在预先设定用水高峰启动控制进程。

3) 通过修改水处理过程中投放的各种过滤剂配比度, 来影响自来水的质量, 因为水厂的水质监测系统在发现水质情况超过预先设定的安全限度后会进行报警,在设定的程序中,为了第一时间减少水问题引起的安全事故,通常会在监测到水质出现问题时,会立即启动紧急闭闸,因紧急闭闸导致部分区域出现用水中断,引起相关企业的经济损失。

A 选定恶意程序的执行时间是自己的非当值时间,并且恶意程序在下发控制指令,并监测到已经完成相关的操作后,自动关闭了控制通道。自来水公司通过现有的技术力量无法定位出产生问题的具体原因,但事故已经发生,只能定性为一起安全责任事故,当值人员和新进的领导都受到处罚,新进领导承担管理责任,被调离此岗位。