根据国家电网公司《智能变电站技术导则》,智能变电站是采用先进的传感器、信息、通信、控制、智能等技术,以一次设备参量数字化和标准化、规范化信息平台为基础,实现变电站实时全景监测、自动运行控制、与站外系统协同互动等功能;达到提高变电可靠性、优化资产利用率、减少人工干预、支撑电网安全运行等目标的变电站。其内涵为可靠、经济、兼容、自主、互动、协同,并具有一次设备智能化、信息交换标准化、系统高度集成化、运行控制自动化、保护控制协同化、分析决策在线化等技术特征。

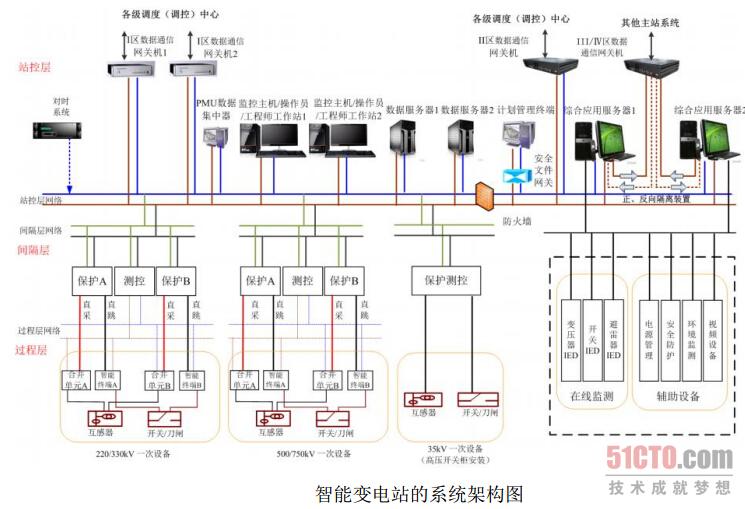

智能化变电站的二次监控、保护系统是基于 DL/T860 标准平台,可实现统一的配置语言、统一建模、组网,共享信息和设备间的互操作性。 通常智能变电站可划分为站控层、间隔层、过程层。下面简单介绍各层涉及到的设备及网络情况:

站控层设备 主机兼操作员工作站、一体化平台主机、远动通信设备、智能接口设备、故障录波及网络分析、网络交换机。(其中还有打印机、音响音响告警输出装置)

间隔层设备 间隔层都是 I/O 测控装置。I/O 测控装置具有状态量采集、交流采样及测量、防误闭锁、同期检测、就地断路器紧急操作和单接线状态及数字显示等功能,对全站运行设备的信息进行采集、转换、处理和传送。I/O 测控装置还应配置有 “就地/远方”切换开关。

过程层设备 过程层设备包含智能终端、合并单元及智能一次设备接口等。可完成变电站断路器、隔离开关的信号采集、处理和控制,以及互感器采样值信息的采集和处理。

间隔层网络 通过相关网络设备与本间隔其他设备、 其他间隔设备以及站控层设备通信。逻辑功能上,覆盖间隔层内数据交换、间隔层与站控层数据交换、间隔层之间(根据需要) 数据交换,数据交换接口支持 MMS 报文和 GOOSE 报文。同时,间隔层网络与过程层数据交换接口,可传输采样值和 GOOSE 报文。

过程层网络 通过相关网络设备与间隔层设备通信。逻辑功能上,覆盖间隔层与过程层数据交换接口。可传输采样值和 GOOSE 报文。提供(如命令、告警等)快速传输的机制,可用于跳闸和故障录波启动等。 智能变电站的系统架构如图所示

变电站的安全性分析

本节我们将重点从人员管理与制度流程的规范性、系统软硬件安全性、网络通信安全以及系统操作的合规性等几个方面讨论智能变电站所存在的安全问题。

制度和流程

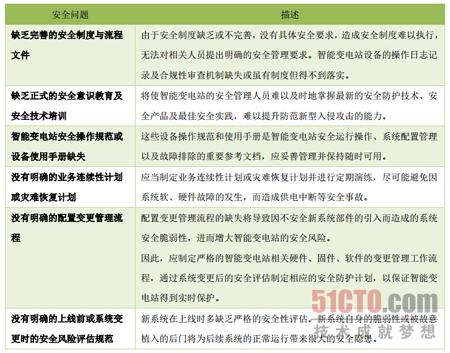

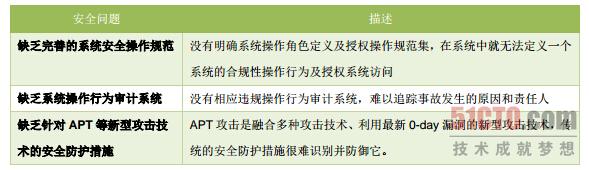

智能变电站作为智能电网的核心节点,其重要性不言而喻。为维护其正常安全的运行,相关的人员操作和系统维护工作必须遵循严格的安全操作规范、工作流程以及安全管理制度。但通过我们的调研分析,现实情况中依然存在不少安全问题,如表所示:

智能变电站安全管理制度及流程方法的安全问题

系统软硬件

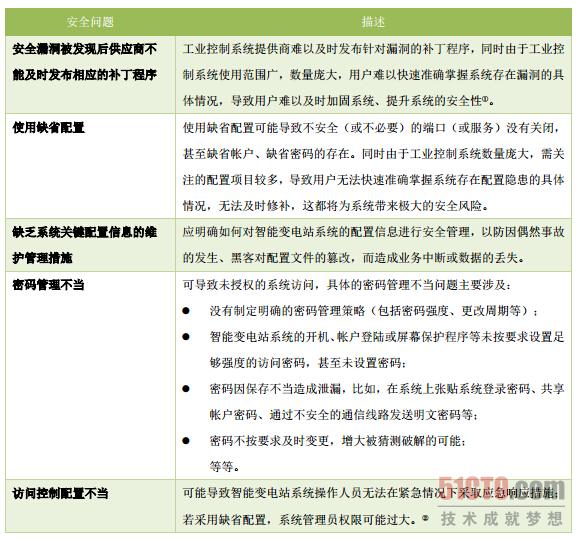

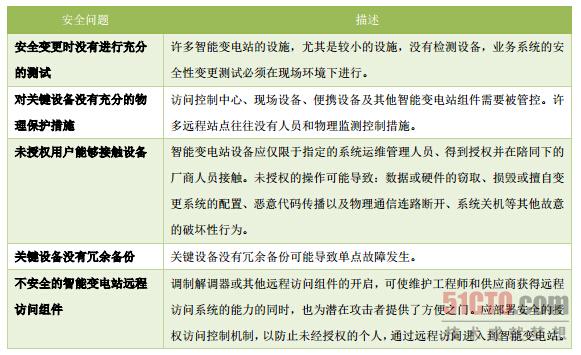

因智能变电站相关软硬件在设计开发时重点关注系统功能的实现, 而对安全性及相应的防护能力考虑不足,从而存在较多的安全脆弱性问题,本节将从配置管理、硬件、软件等角度讨论智能变电站系统所面临的一些安全问题。具体分析见表 4-2、表 4-3、表 4-4。

配置管理相关的安全问题

系统硬件相关的安全问题

系统软件相关的安全问题#p#

网络及通信

虽然智能变电站在建设时将按不同的安全域实施系统间的安全隔离和控制,但工业控制网络设备、通信协议自身的脆弱性以及智能变电站网络架构针对安全性考虑不足的问题,智能变电站依然存在很大的安全风险。下表讨论了网络及通信方面的安全问题。

网络与通信相关的安全问题

操作合规性

智能变电站所面临的安全威胁除了上述其系统及网络自身脆弱性之外,来自内部人员的故意违规操作、破坏以及来自外部的新型 APT 攻击(参见第三章内容)也将是智能变电站所面临的最大威胁。而这些威胁的消减将依赖于基于异常行为检测、操作合规性审计以及基于沙箱的虚拟执行等多安全机制的综合安全防御体系。 表 4-6 讨论了系统操作行为合规性相关的一些安全问题。

操作合规性相关的安全问题#p#

虚拟攻击场景分析

背景描述

某智能变电站 A 是 B 国重要制造单位 C 的供电支撑变电站。 敌对组织 D 计划干扰重要制造单位 C 生产活动的正常运行,但是直接进去重要制造单位 C 存在较大的困难和风险。为了完成攻击目的, 敌对组织 D 决定通过引起智能变电站 A 供电资源的中断来影响单位 C 的正常生产活动。

攻击过程描述

执行攻击前,敌对组织 D 通过各种途径了解到:

因不同厂家的设备在实现和配置方面存在一定的差异,智能变电站中二次设备的运维一般都通过相关设备厂家来进行;

智能变电站 A 的二次设备通常是由 E 公司的运维人员 M 负责运维;M 是电气自动化技术的爱好者,经常参加技术论坛 T 的话题讨论;且喜欢分享自己去变电站实地运维时发现的细节,并在论坛 T 上留下了自己的邮箱。

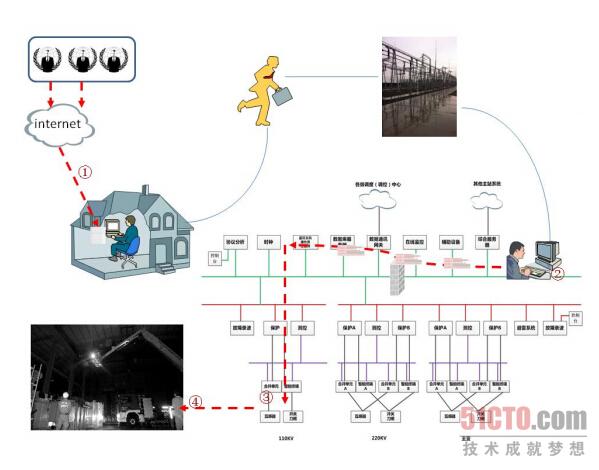

了解到这些情报后,敌对组织 D 实施了如图 4.2 所示的攻击过程:

(1) 定向植入恶意代码

a) 考虑到 M 经常出差,推测其平时登录论坛 T 的笔记本电脑很可能就是他在实地运维时所使用的计算机。因此,敌对组织 D 通过运维人员 M 在论坛 T 上留下的电子邮箱发送了一份某电气自动化技术论坛的技术交流邀请信,其中携带着一个邀请函文档附件。

b) 作为一个技术爱好者,M 没有任何的犹豫,直接打开了附件文档。由于敌对组织 D在该文档中事先内嵌了一段利用一个微软 Word 未知漏洞的利用代码。这段代码在执行后能够从指定链接中下载远程访问终端(Remote Access Terminator,RAT)恶意程序,进而获取管理员权限,全面接管 M 的笔记本电脑的控制权。

c) 邀请函事件之后,M 又收到了一个交流取消的邮件,因此其也就淡忘了这件事情。

(2) 恶意代码植入变电站控制端

a) 几个月后,智能变电站 A 邀请 E 公司的运维人员 M 去执行例行检查。与往常一样,M 直接使用随身携带的笔记本电脑接入到了智能变电站 A 的站控层。每当接入一个新网络的时候,M 的笔记本中一个非常不显眼的进程就会突然活跃了起来,扫描网络中的计算机,使用微软 Windows 操作系统漏洞 MS XX-XXX 控制连接的计算机,植入 RAT 程序并激活。而这次稍微有一点不同,其中一台被攻陷的计算机上安装了一款软件 XXX,而这台电脑正是站控层操作员站所在的计算机。

(3) 执行恶意代码

a) 控制站控操作员站后,一个功能模块被悄无声息地注入操作员站控制软件 XXX 的进程,该模块负责向测控装置发送已经组态好的恶意代码。因为所有的操作都是按照正常的操作规程下发的指令,故障录波和网络分析仪无法感知其中可能存在的异常行为,无法及时进行报警处理。测控装置按照站控计算机下发的指令对刀闸进行了断开的操作,直接导致了向重要制造单位 C 的输电中断。同时,由于未对刀闸的操作进行灭弧处理,引起部分装置烧毁。#p#

(4) 中断电力供应

a) 通过对关键电力供电设施的攻击,达到了对相关的基础制造业的间接攻击并直接影响了单位 C 的生产进度,达到了攻击者的攻击目的。

虚拟攻击过程示意图