近几年来安全事件的频发让IT管理者提高了警惕,信息化建设已经成为关键性工作。由于网络攻击种类繁多、新型攻击技术层出不穷,IT管理者在面对众多安全解决方案时常会感到无所适从,防火墙、入侵防御系统、防病毒网关、Web应用防火墙……到底哪种产品才是适合自己的呢?

为什么要采购安全产品

通过用户反馈的信息来看,企业购买安全产品更多地是基于采购习惯,而往往较少分析采购的根本原因。绝大多数人认为,进行安全建设首先是要购买防火墙,而现有的安全方案大致有以下几种:传统防火墙做区域隔离、统一威胁管理UTM、组合方案FW+IPS+AV+WAF或者下一代防火墙。那么在各类业务场景中,到底选择哪种产品和解决方案才可以将安全设备的功能实现价值最大化,同时在简化组网和运维方面可以更加简单、便捷?

需求到底是什么

让我们和您来分享一个用户案例,通过分步解析来探究到底什么产品才是需求之根本。某企业用户已经部署了传统防火墙设备,却仍然频繁地遭受攻击,导致网络经常瘫痪,所以用户计划在互联网出口处部署一台一体化网关,认为这样就可以实现完整的安全防护,在预算有限的条件下尽量解决安全问题。但到底部署哪种一体化网关产品,才可以真正解决问题?

根据对网络部署状况进行分析,用户的互联网出口主要连接内部办公电脑和对外发布的服务器区。在对外发布区域,部署大量的B/S业务服务器,包括门户网站、内部OA系统、ERP系统、邮件系统等。在这个场景下,办公人员上网遭遇的威胁并不是主要矛盾,关键是对外发布区域的门户网站、内部OA、ERP等B/S业务一旦受到威胁,将直接威胁到用户的生产环境。

为了选择出最适合自己的安全产品,用户对3款不同类型的设备进行实际测试。希望通过测试结果来证实哪种产品才是“刚需”。

网络现状不容乐观

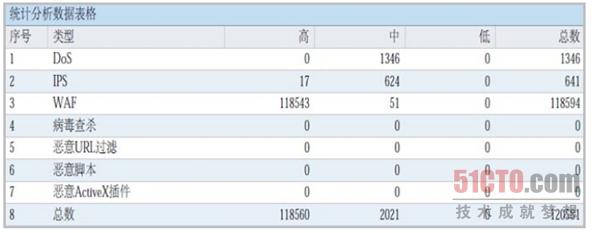

测试一周后,统计结果显示网络遭遇了大量的攻击行为,包括针对Web系统的攻击、漏洞攻击及拒绝服务攻击等。分析后发现,主要原因是某应用系统服务器架设在公网上并对公众用户开放访问,带来了高危风险。

图1 网络攻击统计结果

#p#

服务器被灰鸽子木马侵蚀

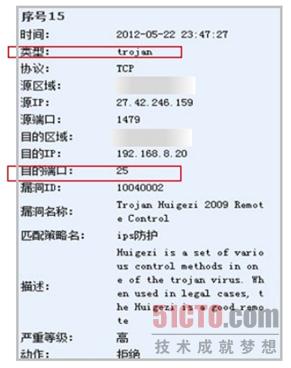

种植在服务器区和办公区的灰鸽子木马是内网拥塞、攻击频繁的根本原因,当设备挂到网络出口后,通过检测发现存在大量的灰鸽子攻击。灰鸽子利用系统存在的漏洞进行远程控制,因此幕后操纵者可以利用系统漏洞(如IE浏览器的漏洞)对终端实施攻击。如下图,我们可以看到该漏洞的国际通用编码为ID10040002,类别为trojan(木马),以及漏洞危害的简短描述(包括该漏洞的危险等级)。

图 2 下一代防火墙设备检测出网络中存在大量灰鸽子(Huigezi)木马

图3 灰鸽子(Huigezi)木马的详细信息

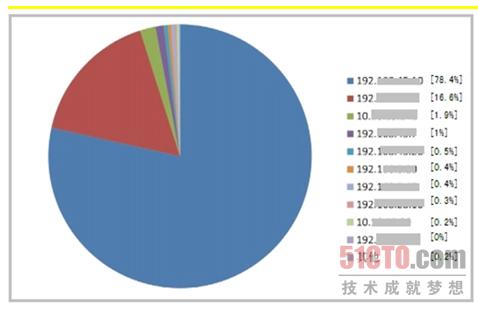

对外服务器也受到牵连

检测结果发现,DMZ区的每台服务器都遭遇到攻击行为,其中OA系统服务器被攻击率为78.4%。事实证明,原本被忽略的对外服务器反而是攻击者的重点目标。传统的UTM并不能解决此类问题,无论黑客是直接攻击这些服务器进行信息窃取,还是通过它们建立侵入内网的跳板,都意味着零防护的对外服务器存在较大的安全隐患。说到这里,您也会发现,原来网络安全不仅仅是防护上网终端的病毒木马。

图 4 服务器安全—按目标服务器统计图

#p#

DoS攻击横行,网络运行缓慢

IP分片是在网络上传输IP报文时常采用的一种技术手段,但也存在严重的安全隐患。Ping of Death、teardrop等攻击都可能导致某些系统在重组IP分片的过程中宕机或重启。最近,利用IP分片进行网络攻击,除了可以进行拒绝服务攻击(DoS),还是躲避防火墙或者入侵检测系统的一种惯用手段。部分路由器或者基于网络的入侵检测系统(NIDS),由于IP分片重组能力的欠缺,导致无法进行正常的过滤或者检测、网络速度缓慢。

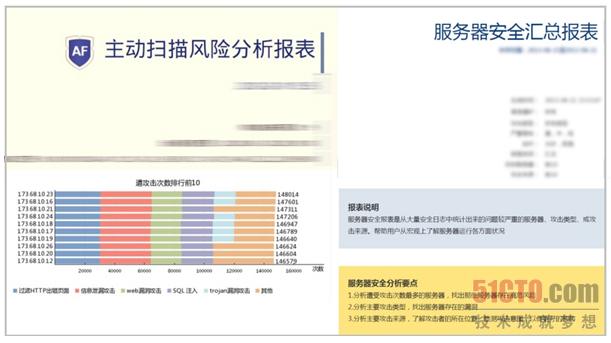

原来这才是我需要的

通过设备提供的各类简单、易懂的风险威胁报表,组织管理者可以很清楚掌握当前网络的安全状况,明确自己到底需要哪种类型的安全产品。测试中发现的漏洞入侵、DoS攻击、SQL注入、信息窃取均是互联网出口防护的重点,如果入侵成功,黑客便可在服务器上注入木马程序,致使在应用系统进行数据下载的用户面临病毒的入侵,同时可能会导致服务器瘫痪。其中SQL注入攻击使得黑客有机会登录应用程序数据库执行命令,如果应用程序使用特权过高的帐户连接到数据库,结果会更加严重。

图 5 简单易懂的安全分析报表

互联网出口及对外发布服务器的安全建设需要全方位的L2-L7层防护,UTM或者传统防火墙是远远达不到效果,故该用户的采购重点应该是原本忽略的对外服务器的应用安全防护。

下一代防火墙更加适合互联网出口+DMZ区的防护,从L2-L7防护效果、投资成本、管理成本、用户体验等不同角度来看都有很好的表现,是新型网络安全建设的首选方案。对于正在进行网络升级改造的用户,可以考虑与之前部署的传统防火墙形成异构。

备注:灰鸽子(Hack. Huigezi)是一个集多种控制方法于一体的木马病毒,一旦用户电脑不幸感染,可以说用户的一举一动都在黑客的监控之下,要窃取账号、密码、照片、重要文件都轻而易举。更甚的是,他们还可以连续捕获远程电脑屏幕,能够监控被控电脑上的摄像头,自动开机(不开显示器)并利用摄像头进行录像。