在BYOD、云计算、大数据充斥的年代里,应用程序仍然是企业信息安全不可忽略的危险地带,办公、业务、流程、数据都离不开应用程序。因此,所有系统管理员应该把管理你的应用程序及其安全作为首要任务。应用程序可以通过配置应用程序的安全性、安装应用程序到非标准目录和端口、锁定应用程序、保障P2P服务、确保你的应用程序编程人员的代码安全等八大方面来进行多视角、系统化的管理。

1、安全地配置应用程序

应用程序应该按厂商推荐的安全设置进行配置。三个最常见利用漏洞攻击的Windows应用程序是微软的Outlook(Express语言)、Internet Explorer和Microsoft Office套件。这些应用程序可能属于最终用户的工作站,人们需要它们来开展工作,但它们可能不属于你组织的服务器。如果你的服务器需要高安全性,删除这些应用程序。因为存在常见漏洞攻击的风险,服务器上不应该安装电子邮件客户端(如Outlook)或Microsoft Office。

在终端用户的PC环境中,如果你要保留的应用程序并在同一时间将风险降到最低。你可以通过定期更新应用安全补丁,如果没有更高的安全级别,则确保按厂商的推荐设置进行配置。Outlook和Outlook Express中都应该有自己的安全区域设置限制。Internet Explorer的Internet区域应设置为中高或高。Office提供管理模板(名为ADM文件), 可以配置和部署使用系统策略或组策略。这些都可以从微软的网站上下载或在Office资源工具包中找到。

其他应用程序通常会使用默认安全设置,你可以访问厂商的技术支持资源来了解更多与你有关的安全选择。不幸的是,许多软件厂商并不重视安全问题。这时候,需要使用你从本文中学到的概念和做法,你可能还需要做一些研究。如果一个针对你的应用程序漏洞被人知道,它通常会出现在常见安全网站上和邮件列表中。包含漏洞讯息最多的其中一个网站是SANS(www.sans.org)。SANS每周公布的漏洞列表几乎影响了所有的操作系统平台,包括Windows, Unix, Linux, Macintosh, FreeBSD等等。

2、保护电子邮件

电子邮件蠕虫病毒仍然是计算机系统的头号威胁,尤其是运行Outlook或Outlook Express的Windows系统。大多数蠕虫病毒作为一个文件附件或作为最终用户执行的嵌入式脚本。很明显,你可以通过保护电子邮件显著降低网络的曝光风险。这可以通过禁用HTML内容和阻止潜在的恶意文件附件来完成。

所有超出纯文本的电子邮件都可以被用来恶意攻击计算机。为此,限制电子邮件只有纯文本是非常重要的,或者如果必须使用除纯文本之外的电子邮件,也只使用纯HTML编码。你应该禁用脚本语言和活动内容,如ActiveX控件,Java和VBScript对象。通常这很简单,只需要检查电子邮件客户端的复选框来强制所有传入的电子邮件以纯文本格式来呈现。有些客户处理这个问题比其他人更加优雅,HTML-only消息在转换过程中会严重错位或显示为空白。Outlook和Outlook Express允许电子邮件的活动内容在无法访问互联网的区域打开,即禁用超出了纯HTML格式编码的内容。这是微软最新的电子邮件客户端的默认设置。早期的客户端更加宽松,可以在互联网安全区域打开电子邮件。

如果你能阻止活动内容执行,那么你需要担心的是终端用户点击恶意HTML链接或打开文件附件。如果他们已经接入了互联网,很难阻止用户点击恶意HTML链接。在Windows环境中,你可以使用组策略,Internet Explorer管理工具包(IEAK),或一些其他类型的代理服务器过滤器,只允许终端用户访问预先核准网站,但除此之外,你只能依赖于终端用户教育程度。

3、阻止危险的文件类型

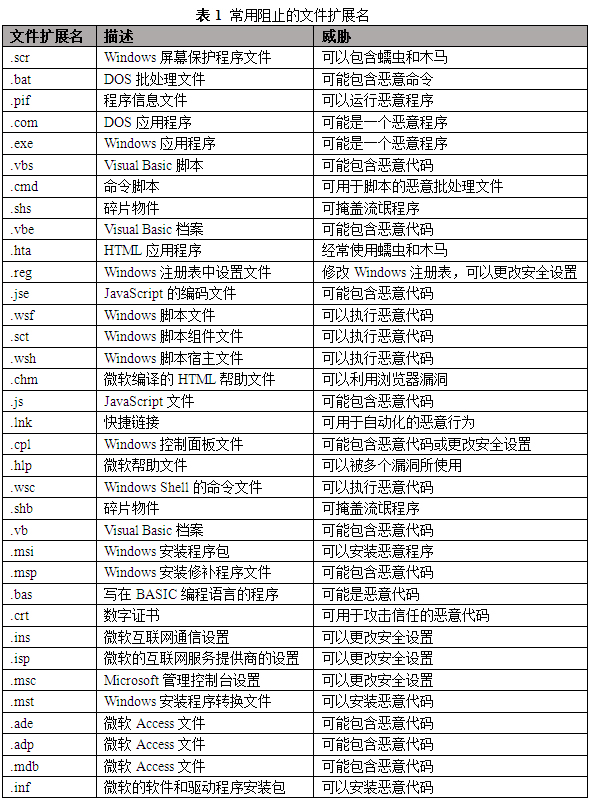

阻止危险的文件附件是防止攻击的最好方法,是针对目前电子邮件病毒和蠕虫的首选方法。最大的问题是“什么构成了一个危险的文件类型?” 事实是,几乎所有的文件类型可以被恶意使用,而更好的问题是“什么是普遍使用的恶意文件类型?”表1显示了通常阻止的组织担心使用这些文件类型为载体的各种流行攻击的Windows文件类型。这些都是流行的电子邮件服务器阻止列表。该列表并不小。

4、阻止Outlook文件附件

许多系统管理员认为他们不能在他们的网络中阻止潜在危险的文件扩展名。他们认为最终用户和管理层会产生反感。但是当管理层听说的统计数据,关于文件阻止的令人信服的商业论证。根据Radicati Group在2010年4月的统计信息,当时每天有2940亿封电子邮件在全球互联网上发送。相当于每秒280万封电子邮件,和每年90万亿封邮件。其中,90%包含垃圾邮件和病毒。这意味着垃圾邮件和病毒组成包括:

每秒2,520,000封电子邮件

每天264,600,000,000封电子邮件

每年81,000,000,000,000封电子邮件

即使你有垃圾邮件过滤服务,(也许你会被所有的垃圾邮件所淹没),一些恶意电子邮件将成为漏网之鱼。如果有必要,你可以做出让步,你可以通过允许阻止的文件附件发送到隔离区,对它们的发布进行检查。或者你可以让最专业的用户来选择谁是可以信任的,不要打开不受信任的文件,可以自行决定打开和关闭阻止文件功能。

在今天的环境中电子邮件安全是至关重要的。通过阻止恶意的HTML内容和阻止潜在危险的文件附件, 你已经明显提升了你的组织的安全性。

5、将应用程序安装到非标准目录和端口

许多恶意程序依赖于一个事实,即大多数人把程序安装在默认目录和默认端口。你可以通过把程序安装到非标准目录,并指导它们使用非标准端口来显著减少漏洞风险。许多Unix和Linux漏洞的存在依赖于/ etc目录。通过简单地改变安装文件夹到/etc以外的目录,可以明显降低恶意攻击成功的风险。同样的,不要把Microsoft Office安装到C:\Program Files\Microsoft Office目录中,考虑将程序自定义安装到C:\Program Files\MSOffice目录中。考虑将Windows安装到不同的文件夹中,而不是默认的C:\ Windows目录。任何默认设置的改变,甚至是一个字符,就足以打败许多自动化的攻击工具。

如果你的应用程序打开并使用一个TCP / IP端口,看你是否可以把它连接到除默认端口外的另一个端口。例如,如果你有一个外网的网站,可以考虑告诉你的客户在浏览器中使用以下语法连接到除80端口以外的其他端口:

http://www.domainname.com:X

此处的X是一个新的端口号。例如:

http://www.mydomain.com:801

许多网络攻击只检查端口80上的Web服务器,所以这个变化将防止此类攻击。

6、锁定应用程序

任何环境中最大的风险之一是终端用户安装和运行所有他们想要的软件的能力。有很多工具可用来限制终端用户是否可以在桌面上运行程序。在Windows中,系统管理员可以设置系统策略来禁止安装新应用程序,剥夺了使用者的运行命令,并严格限制桌面。Windows也有一个名为软件限制策略功能,可以让系统管理员指定哪些软件允许在特定的计算机上运行。应用程序可以通过以下方法被定义和允许:信任的数字证书,散列计算,处于互联网安全区域的位置,路径位置和文件类型。

7、确保安全的P2P服务

点对点(P2P)的应用程序,如即时通讯(IM)和音乐共享,很可能在未来仍是强势的攻击目标。这是因为P2P应用程序的安全非常有限,如果有的话,经常在没有获得管理员授权情况下安装在企业环境中。并且,他们的目的是访问终端用户的计算机,这使得窃取文件的工作变得更加容易。因此,P2P应用程序越来越被视为一个滋扰,而不是一个合法的服务,需要进行保护和管理。然而,你可以采取的一些措施来管理P2P应用并尽量减少他们的安全后果。

首先,如果P2P应用在你的企业环境中是不认可的,那么请根除它。从教育的终端用户开始,并与管理层合作,建立使用未经授权软件的处罚条例。然后跟踪程序并删除它们。跟踪它们意味着为尝试在防火墙日志上监控已知的P2P端口,在本地网络里使用IDS设备来嗅探P2P数据包,或者使用P2P审计软件。

其次,确保你的防火墙配置为明确禁止P2P流量。由于P2P软件通常使用80端口作为代理端口,很难通过端口号来单独封杀P2P流量,但也有些事情可以做。如果P2P客户端连接到的服务器有一个特定的IP地址或在一个特定的域,可以在防火墙中阻止目的地。有些防火墙允许使用通配符封锁域名,如* irc*或* kaz*。

最后,如果你的终端用户坚持使用P2P,并且管理层认可,如果可能的话,坚持让他使用一个更安全的P2P应用程序。例如,如果你的终端用户坚持使用AOL的即时通讯客户端,看看管理层是否可以改用AOL的企业即时通讯客户端。它不是免费的,但它的确更安全。有几十个安全的企业即时通讯客户端可供选择,并且均具有更好的安全性。最后,确保桌面防病毒扫描程序检查P2P流量。

8、保障应用程序编码安全

SQL注入和缓冲区溢出攻击只能通过程序员使用安全编码来防御。在互联网搜索引擎中输入任何短语,它将返回关于如何防止这些类型攻击的大量文档。防止SQL注入攻击就如使用双引号,而不是单引号一样简单,。阻止缓冲区溢出攻击需要输入验证。一些免费和商业工具可以用来测试你的应用程序是否存在这些攻击并提供修复建议。

IIS Lockdown工具应该在所有运行IIS系统上执行。它的作用是为不同的WEB服务器角色(例如OWA服务器、公共WEB服务器等等)设计专门的模板。安全模板关闭不必要的功能,删除不需要的文件,并安装URLScan,过滤掉许多常见的,恶意URL的攻击。如果安装对IIS服务器有不利影响,它可以很容易被卸载和恢复原始设置。