据国外媒体报道,近日在波兰发现了大量通过对家用路由器进行骇客攻击的网络犯罪行为,这些骇客利用家用路由器的漏洞和用户的疏忽,来更改路由器上的DNS(Domain Name System,域名系统)设置,令他们能够拦截用户连接网上银行的请求,进而伺机盗取用户的财产。

路由器漏洞威胁网上银行安全

来自波兰计算机紧急响应小组(Polish CERT)的研究人员相信在未来,骇客会使用类似的技术针对其他国家的网络用户进行攻击。“由于市面上一些家用路由器存在安全漏洞,令针对网上银行的攻击随时可能发生,骇客往往利用容易获得的、无需授权的远程权限来修改路由器的DNS配置”,波兰CERT研究人员在其博客中提到。

一般来说,为了方便用户访问互联网,当我们使用路由器上网访问网站时,会有通过DNS服务器来解析域名到IP(互联网协议)地址的过程,而如果攻击者利用路由器的漏洞侵入其中,修改了路由器的DNS配置,攻击者就可以将正常网站的域名解析到错误的地址上。随后假如攻击者在这个目标地址上搭建一个钓鱼网站,那么在这个钓鱼网站上输入的账号、密码信息就会被盗。

而在最近的网上银行攻击事件中,骇客就是利用家用路由器的漏洞将DNS的配置进行了篡改。用户访问了骇客所掌控的WEB页面,而由于该WEB页面并没有特别的恶意代码,所以可以成功躲过安全软件的检测,进而导致大量用户被DNS钓鱼诈骗。

在大多数情况下,用户会首先连接到该银行在纯HTTP下的主网站 ,然后点击其中一个按钮或链接来访问的网上银行的登录页面,来启用了SSL网站的安全部分。而对于骇客的问题是,这些银行网站使用的是HTTPS页面通道——一种HTTP与SSL加密相结合的技术,使骇客无法模仿银行颁发由证书颁发机构提供的有效数字证书。

因此,攻击者一般会使用不太复杂的称为SSL剥离的技术,来进行DNS欺骗。即利用许多银行不是在整个网站上使用SSL加密技术,而只是在其网上银行系统上使用该技术的情况,对用户的访问实施拦截。

中间人攻击图示

这种攻击手法也被称为“中间人攻击(Man-in-the-Middle Attack,简称MITM攻击)”,骇客通过该方式拦截用户访问网络银行网站,利用DNS欺骗、会话劫持(Session Hijack)等手法进行拦截数据——修改数据——发送数据,以达到欺骗网络用户,实施窃取用户网上银行资产的目的。

那么如何阻断攻击者利用家用路由器存在的安全漏洞或路由器设置的疏忽,有效提升网络银行的访问可靠性呢?#p#

修改默认密码 防止DNS漏洞

波兰CERT研究人员发现市面上一些家用路由器存在权限漏洞,该漏洞允许攻击者无需身份验证,即可获取包含路由器配置等信息。而攻击者通过获得的权限,利用远程访问家用路由器的管理界面,并进行DNS配置的修改等操作。

研究人员Jaroszewski称,“其实在之前的家用路由器上,也有很多方法来修改DNS的配置,只不过这次是我们第一次看到以盈利为目的的大规模骇客攻击行为,不得不引起大众的重视。”

那么对于路由器存在的权限漏洞,大家又该如何进行防范,来规避风险呢?为了保护家用路由器免受攻击,首先要保证修改路由器的默认管理密码。同时,任何类型的从互联网的远程管理访问都应该被禁止。最后,保持使用最新的路由器固件。

具体操作方法如下:

首先,手动修改路由器的默认管理密码。

在IE浏览器的地址栏中输入路由器默认地址(一般可从路由器的铭牌上找到,如http://192.168.1.1) 。使用路由器的默认用户名进行登录,一般均为admin,密码也是admin,点击“确定”。

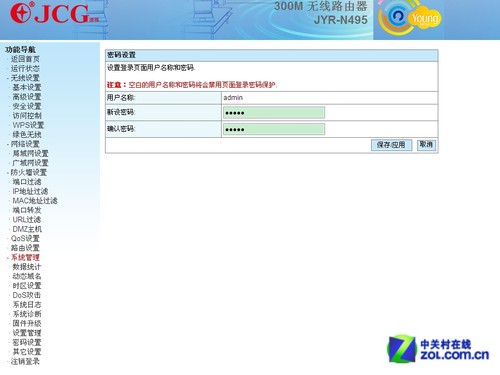

对路由器的默认管理密码进行修改

填写正确后,进入路由器的“系统管理”选项中找到“密码设置”对路由器的管理密码进行修改,如上图所示。

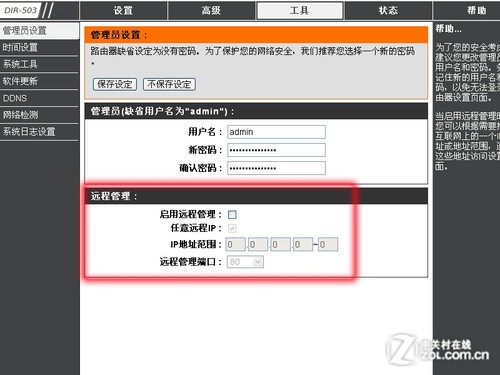

随后,关闭“远程管理”或“远程WEB管理”功能。一些路由器提供“远程管理”或“远程WEB管理”权限,找到它们后,手动关闭它们来确保路由器的管理安全,如下图所示。

关闭“远程管理”功能

关闭“远程WEB管理”功能

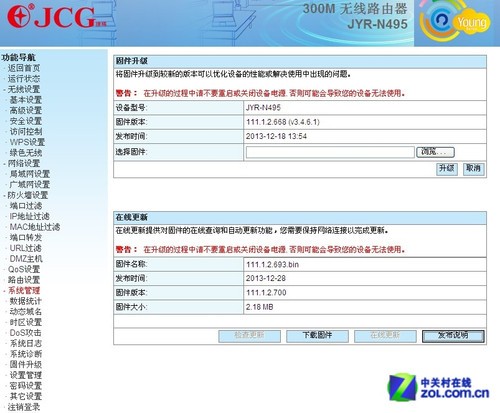

最后,升级在路由器的官网找到最新的产品固件,通过路由器配置界面中的“固件升级”选项升级即可。

通过“固件升级”使用最新的路由器固件,来提升路由器的安全性。

综上所述,通过对简单的路由器配置修改,来提升家庭网关的远程管理安全性,保障网上银行的安全应用环境,从而避免受到骇客的非法入侵或DNS欺骗,规避不应有的网络支付风险,防止受到不必要的经济损失。