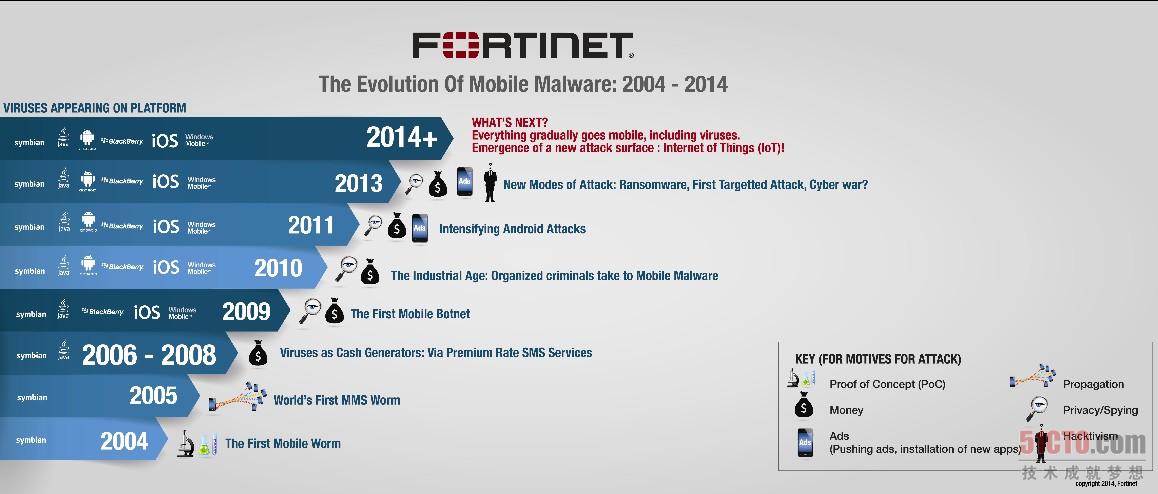

2014是全球首个移动电话恶意软件Cabir诞生十周年。Fortinet的FortiGuard Labs为此追溯了过去10年来的记录,探究各个时期移动威胁的发展与其象征性的意义。

从Cabir和FakeDefend,过去10年来移动恶意软件数量爆增。 2013年,Fortinet威胁研究与响应实验室FortiGuard Labs,平均每天发现超过1,300个新的恶意软件,现今总计追踪超过300个Android恶意软件家族,以及超过40万个恶意的Android程序。

除了数量上的绝对增长外,另一个值得关注的趋势是,移动恶意软件已经走向PC恶意软件相同的演化方式,而且速度更快。随着智能手机的快速普及,以及通过手机联网支付的方式,使得手机一旦遭到恶意软件的感染,会付出金钱的代价。此外,智能手机有许多功能,例如定位、话筒、嵌入式GPS和相机,这些都可以监控设备持有者,也让恶意软件的入侵上升了一个层次。如同PC恶意软件一样,移动恶意软件也很快进化为以获取金钱为导向并支持各种不法的商业犯罪模式。

FortiGuard Labs回顾过去10年最具代表性的移动恶意软件,同时也探讨了它们在威胁演化中所扮演的角色:

2004:初尝试

Cabir是全世界第一个移动蠕虫,专设计用来感染Nokia Series 60平台的系列手机,被感染的手机屏幕上会出现「Caribe」这个单词,接着通过手机蓝牙系统,寻找接近的其他装置(手机、打印机、游戏机等)进行传播。

注:因为它相对较无害的特质,专家相信这个蠕虫是由称之为29A的黑客组织为求概念性验证所开发。

2005:MMS的加入

CommWarrior在2005年被发现,在Cabir消失之后,其增加了传播自身的能力,能同时利用蓝牙和MMS。一旦被安装了这款恶意软件,CommWarrior便会存取受感染手机的通讯录,并通过MMS(短信)将自己发送到每一位联系人。MMS作为传播方式引入了金钱方面的问题,因为每发送一个MMS信息,移动设备持有人就得向运营商支付费用。事实上,当时一些电信行业人士表示,CommWarrior增加的流量最高达3.5%,因此他们最后也同意偿还受害者的损失。

该病毒同样也锁定Symbian 60平台,欧洲、亚洲和北美超过18个国家都有感染报告。11万5千个移动装置遭感染,超过45万个MMS在受害者不知情的状况下发送。这也首次显示出移动蠕虫可以像PC蠕虫一样快速地传播。

注:当时Symbian是最普及的智能手机操作平台,全球有数千万的用户。然而,CommWarrior的目标只是尽快广泛地传播自己,并非藉由产生的MMS费用来获利。

2006:奔向金钱利益

自Cabir和CommWarrior后,检测到名为RedBrowser的木马程序,与其前辈有许多重要的不同之处。首先,它专门感染采用J2ME(Java 2 Micro Edition)平台的手机。该木马会将自己伪装为一款能够更容易浏览WAP(Wireless Application Protocol)网站的应用程序。由于是攻击目标是应用广泛的Java,而非移动设备的操作系统,攻击的用户范围变得更广了。其次,更重要的不同时,这款木马专门设计来利用利用了高级SMS订购服务,手机用户一般支付每条SMS达5美金的费用。恶意软件演化为了一种获取金钱的手段。

注:一款恶意软件要大规模感染不同操作系统的手机,最初被认为是不可能的事,直至RedBrowser的出现。利用J2ME为作为攻击的媒介是这期间的里程碑式攻击,而以SMS作为获利机制,同样也是划时代的历史事件。

2007~2008:过渡期

这两年间,尽管在移动威胁的演化进程上有所停滞,但在使用者不知情的状况下,

使用户转入高级服务订购的恶意软件数量不断增加。

2009:移动Botnet现身

2009年初,Fortinet发现了隐身在看似合法的Sexy View应用程序里的Yxes (Sexy的变形词) 这款恶意软件。Yxes的特点在于它是Symbian认证的应用程序,显然它利用了Symbian生态系统的漏洞,将恶意软件写在经认证的应用程序里。

一旦遭到感染,受害者的通讯簿将被发送到一个中控服务器,接着这个服务器会将带有URL地址的SMS给每一位联系人。如果有人点击了SMS中的链接,就会下载并安装恶意软件,整个过程就这样循环往复下去。

Yxes的散布绝大部分限制在了亚洲,2009年至少有10万台设备遭到感染。

注:Yxes是移动恶意软件演化的另一个转折点有几个原因。首先,它被视为是第一个锁定Symbian 9操作系统攻击的恶意软件。第二,它是第一个透过发送短信,并在使用者未察觉的情况下自行连网的恶意软件,这在演进上是一项技术创新。最后且最重要的是,它采用混合模式传播并与远程服务器通信。这让反病毒毒分析师惊觉:这可能是新型态病毒——移动殭尸网络的预警。后续的发展确实也证实当时的看法是正确的。

2010:移动恶意软件的“工业革命”

2010年是移动恶意软件历史的一个重要里程碑,由区域性的个人或小团体,转变为大规模有组织的网络罪犯,并且在全球为范畴在操控。此时是移动恶意软件“工业革命”般的开始,攻击者认识到移动恶意软件可以轻易带来金钱利益,驱动了他们更积极地利用它。

2010同时也出现了第一个源自PC的移动恶意软件。Zitmo (Zeus in the Mobile之意)是第一个延伸于PC的Zeus的移动恶意软件,专门攻击银行业,是一款非常可怕的木马程序。而Zitmo能与Zeus协作绕过SMS在在线银行交易中的使用,使安全程序失灵。

同年还有其它备受注目的恶意软件,最有名的则是Geinimi。Geinmi是最早一款设计攻击Android平台的恶意软件之一,受感染的手机会被当成是殭尸网络的一员。一旦被安装,该软件会自行与远程服务器通讯并响应执行各种命令,例如安装与卸载某些应用程序,以便进一步有效地控制该手机。

注: Android恶意软件和移动殭尸网络的出现,无疑是2010年的代表性事件。但更注目的是有组织的网络罪犯持续增加,并利用移动恶意软件获取实质经济利益。

2011:Android、Android还是Android

随着对Android的攻击持续加剧,2011年出现了更为强大的恶意软件。DroidKungFu是一款直至今日仍被视为是技术最先进的病毒之一,具有几个独特之处。这个恶意软件包含一个著名的攻击“root”,也就是可以root手机取得权限,成为手机的管理员;同时还可以规避反病毒软件的检测,第一场网络罪犯与反病毒开发者的斗争。

-uDev或Rage Against The Cage-并在完全掌控手机后,与命令服务器连系。它同时也能躲避防病毒软件的侦测,是网络罪犯和防毒研发团队两者之间,持续进行的战争中第一次的交战。如同以往大多数的病毒一样,DroidKungFu能自第三方非正式的应用程序商店与在中国的许多网络论坛中获得。

Plankton也出现在2011年,目前仍是传播范围最广的Android恶意软件之一。即使是在Google Play这样的官方Android应用程序商店,Plankton也出现在为数众多的应用程序中,化身为Aggressive版本的广告软件,在手机中下载不需要的广告或更改移动设备的浏览主页,或添加新的快捷方式与书签。

注:Plankton是所有类别的恶意软件中前十大最常见的病毒之一,与位列PC顶级病毒排行的等级。恶意软件落后于PC病毒的时代一去不复返。仅是Plankton,就已感染了超过5百万台的设备。

2013:新的攻击模式

2013年重要事件是FakeDefend的出现,它是第一款Android手机上的勒索软件。FakeDefend会伪装成防病毒软件,运行的方法如同PC上的伪防病毒软件一样。它会锁死受害者的手机,要求给付赎金(例如付出高额的防病毒软件订阅费用),才能取回手机中的资料。不过,只要肯恢复出厂配置,这一招还是能够破解。

Chuli也同样出现在2013年,它是一个包含Android恶意软件的针对性攻击。2013年3月11至13日在日内瓦举行世界维吾尔大会的一个活动人士,其电子邮件被用来攻击其它的西藏人权主义者和拥护者的账户。邮件发送自一个被攻击的账户,其中Chuli是附件。它被设计用来搜集信息,例如短信、SIM卡和手机里的联系人、地理位置,并且能记录受害者的通话;所有信息都会被传送至远程服务器。

注:2013年可视为是移动攻击走向专业化的一年。更多针对性攻击、更为精巧的恶意软件,如FakeDefend或Chuli,它们的攻击案例都可以和我们在PC世界已知的威胁相提并论。而且,像Chuli这类的攻击,我们不由得会想到,我们是否正进入移动网络战争的年代?政府或其它国家机构是否开始与这些攻击来源有所关连?

接下来呢?

在网络犯罪的领域,很难去预测明年甚或未来10年会发生什么事。移动威胁在过去10年已有惊人的变化,网络犯罪团体也不断地在寻找新的巧妙方法,来利用这些攻击达到唯一的目的——金钱。

然而,随着智能手机和其它移动技术的爆炸性增长,可预计的是:移动和PC恶意软件将会融合。移动化的世界,恶意软件的移动化也势不可挡。

除了行动设备之外,未来网络罪犯最有可能的攻击标的将会是物联网(IoT; Internet of Things)。尽管很难去预测未来5年通过网络连接的对象有多少;根据Gartner预计,2020年将会有300亿个物品通过互联网连结,IDC则是预估会有2,120亿个。随着愈来愈多制造商和服务供货商利用“物联”新契机获利,假设这些新产品的开发过程尚未考虑到安全性。物联网是否将会是网络罪犯接下来觊觎的“接下来的大物”么?