某些型号的Linksys和Netgear的无线路由器有一个后门,允许恶意用户把这些设备的设置重置为厂商设置、默认的路由器管理员用户名和口令。这个后门已经被发现并且向全世界曝光。

法国安全系统工程师Eloi Vanderbeken决定限制他的假日客户使用的带宽和找回他为访问自己的路由器管理面板而选择的复杂的用户名和口令的组合,他在检查中***个发现了Linksys WAG200G无线网关中的后门。

通过调查这个设备的硬件,Vanderbeken发现一个未知的服务在TCP 32764网络端口上进行监听。这项服务接收13种类型的信息,其中有两种类型的信息允许他查看配置设置,还有一种信息可以恢复路由器的默认的厂商设置。

Vanderbeken在名为“Github”的账户中披露了自己的发现之后,世界各地的其他黑客开始检查其它路由器是否也有同样的后门。

遗憾的是黑客们发现了许多后门。列出的清单使人们推测受到影响的设备都一个共同的东西:这些设备都是Sercomm生产的。这家公司使用自己的名字生产路由器,也为包括Linksys和Netgear在内的一些公司生产路由器。

Sercomm还为3Com、Aruba和Belkin等厂商生产路由器,因此,这些厂商的产品可能也包含有缺陷的固件。希望所有这些公司尽快推出一个补丁。

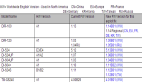

SANS ISC***技术官Johannes Ullrich指出,由于披露了这个后门的存在,他们已经看到更多的对TCP 32764端口的调查。他说,我们的数据显示,在今天披露这个消息之前,我们几乎没有看到过对这个端口进行的扫描、但是,在今天披露这个消息之后,我们看到来自3个IP地址的对这个端口进行的大量的扫描。进行扫描次数最多的IP地址是80.82.78.9。在过去的两天里,ShodanHQ搜索引擎也在积极地调查这个端口。

Ullrich称,现在,我敦促每一个人扫描自己的网络,查看监听32764/TCP端口的设备。如果你使用Linksys路由器,你可以在你的网络外部扫描其公共IP地址。