2013年6月,美国国家安全局(NSA)窃取数据的秘密文件的曝光又重新燃起了人们对存储在云上的企业数据安全的担忧。

但NSA监控项目的曝光并不会使一些企业因害怕数据泄露不再采用托管服务,而是它能促进企业用户和云服务供应商改革其内部的安全和隐私保护策略,加强云数据安全保护,而这是企业和供应商早就应该做的、却又迟迟未做的事情。

爱德华·斯诺登首次向媒体泄露NSA监控项目时,业界分析师就已预料到这一泄密事件将给云计算部署带来很大的变化。

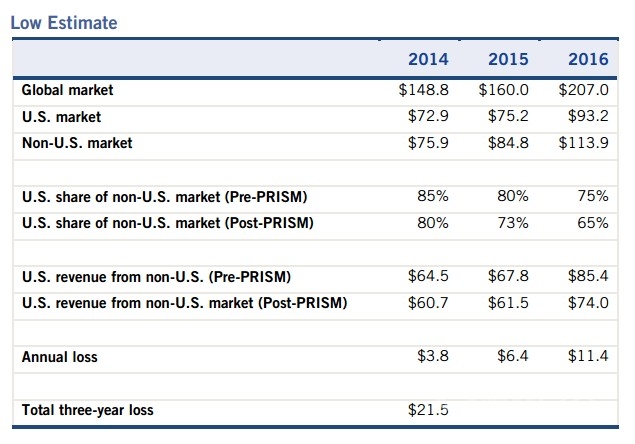

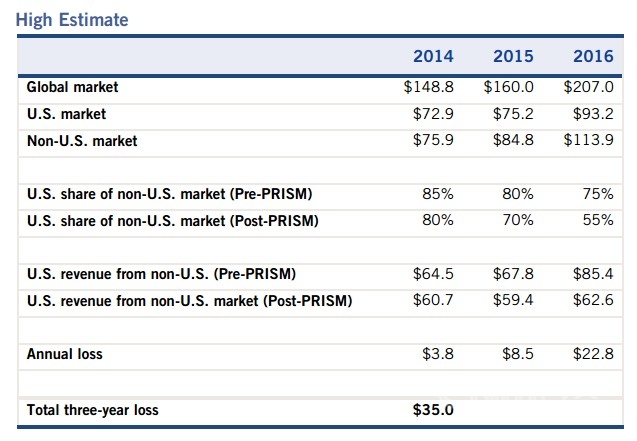

比如,在2013年8月,“信息技术和创新基金会(ITIF)”表示,NSA监控项目的曝光将导致美国云计算供应商损失10%至20%的海外市场占有率,或者到2016年这些企业将损失350亿美元的潜在销售额。

ITIF关于NSA监控泄密事件对美国云计算企业影响的最低估计数据表(单位:十亿美元)

ITIF关于NSA监控泄密事件对美国云计算企业影响的最高估计数据表(单位:十亿美元)

基于欧洲企业对美国政府数据收集的担忧,另外一个业界组织——云安全联盟(CSA)也预测了这一担忧将给美国云服务供应商带来的冲击。

大约六个月之后,NSA监控项目曝光事件产生的影响便随之而来,只不过没有预想得那么严重。

尽管有报道称美国云服务供应商在海外出现滞销状况,但有专家预测斯诺登泄密事件将对美国云服务供应商的长期销售影响较小。因为使用云服务所带来的商业利益会逐渐消除企业对美国政府监控的恐惧。

与此同时,由于NSA监控项目细节的曝光,企业对云数据的安全保护意识也在不断加强,且在2014年将会上升到一个高度。

斯诺登泄密事件也让人们清楚地知道,企业对存储在云上的数据的控制力是有多小。咨询公司IT-Harvest的负责人Richard Stiennon说:“云计算领域将会出现零信任安全模式的根本性转变,泄密事件将使企业加强云安全保护措施,使得企业的数据无论是从企业传输到云端,还是从云端下载到企业中等各个环节,都尽可能避免有任何缝隙,从而导致企业的数据泄露。”

分析称,企业安全官们正着手准备提高企业的云安全保护,并从一下几个主要方面入手,包括数据加密、密钥和数据所有权、区域化和提高政府透明度。

数据加密

自斯诺登泄密事件发生之后,数据加密开始引起了人们的极大关注。主要的云服务供应商,如微软、雅虎和谷歌都对其托管和管理的用户数据进行了端到端的加密设置。

例如,谷歌云存储现在可以实现对写入磁盘的新数据进行自动加密,而这种服务器端的加密方式也将很快用于存储在谷歌云上的老数据,以保障所有数据的安全。

自NSA监控项目公布之后,微软就向业界宣布了其新的计划,即加强微软所提供的包括Outlook.com、Office 365、SkyDrive和Windows Azure等在内的各种服务的加密设置。

到2014年底,微软希望找出合适的办法对传输于用户与微软数据中心之间的数据进行加密,同时还将对传输于其数据中心之间的数据进行加密。

微软表示,要像谷歌一样将存储在微软云上的所有数据进行加密。

其他云服务供应商,如Dropbox、Sonic.net和SpiderOak也都宣布将实施类似的数据加密项目,并提供2048-bit密钥长度的服务,同时采用“完美转发保密性”的方法用于未来的数据加密。

专家表示,这些方式对于保护传输于企业用户和数据供应商之间的数据安全至关重要。

Information in the classified documents about NSA attempts to weaken encryption algorithms, and to tap fiber links connecting service provider data centers provided much of the impetus for these efforts.

NSA加密文件中的信息显示,NSA试图减弱加密算法,并通过光纤链路连接到云服务供应商的数据中心以获得用户数据。

密钥管理和数据所有权

美国政府与Lavabit之间富有争议性的关系引起了人们对密钥管理和数据所有权的高度重视,Lavabit是一家安全电子邮件服务供应商,美国政府曾向这家云服务公司索要数据密钥。

云基础设施管理公司HyTrust的总裁Eric Chiu说:“云服务供应商的加密做法的确是提高云安全的一个重要方式,但是他们却只做到这一点而已。”

“只有其密钥管理系统安全了,数据加密才会安全”,Chiu说:“当云服务供应商采用加密的方法时,用户需要清楚的是:如果供应商拿着数据密钥的话,那么他们很有可能会窃取用户数据,或者将密钥交给别人,如果有人跟他们要的话。”

这种担忧刺激了人们寻找其他方式以保护云安全的兴趣,而这一方式就是能够让采用云服务的企业用户自己拥有其数据密钥,并了解数据静止时、数据使用时和数据传输时的密钥管理程序。

越来越多的云计算供应商,如Vaultive、CipherCloud、TrendMicro和HyTrust都提供相应的工具,使得企业用户在使用云托管基础设施和服务时,能够对他们自己的数据拥有更大的控制力。

例如,CipherCloud提供一种网关技术,可以让企业用户对传输和存储在云端的数据进行加密。同时,这个网关允许企业在本地存储密钥,并能够管理存储在云端的加密数据。

这种技术的出现意味着政府部门只能通过数据的所有者才能获取数据,其目的是为了消除在数据所有者不知情的情况下,云服务供应商将密钥交给政府部门这种行为。

安全专家一直都在建议使用持久、稳定的加密方式来保护云中的数据安全,然而到目前为止,由于密钥管理的高成本和复杂性导致这种方式的采用率还很低。但这种情况正在改变。

Chiu预测说:“出于合规性和内部目标的需要,一些企业需要真正的数据隐私,而我们也将看到这些企业会执行加密措施,并将密钥存储在企业内部。”

Vaultive、CipherCloud,以及其他云服务供应商均表示,由于NSA监控丑闻的曝光,企业用户对于他们所提供的技术需求在显著增长。

区域化

斯诺登泄密事件也能够加速云计算服务的区域化发展。

人们对位于美国的服务器和基础设施云上的托管数据的担忧导致企业用户,尤其是那些非美企业用户更希望使用距离自己企业比较近的云服务供应商提供的服务。

特别是中国和亚非地区的企业,自NSA监控项目公布之后,他们对美国云服务供应商及其提供的技术非常担心,Stiennon说。很多企业开始选择美国以外的其他地区的供应商或者本地供应商提供的托管服务。

Steinnon说:“我不喜欢用‘割据(Balkanization)’这个词,但是现在全球的云计算供应商确实呈现了一种分散分布的现象。”过去几年,在世界各个不同的地区,有数以百计的小型公有云服务提供商如雨后春笋般地涌现出来,并服务于本地市场。据Stiennon预测,在这些供应商中,将会有许多公司从斯诺登泄密事件中受益。

与此同时,位于美国本土的大型云服务供应商们也将在世界各地设立服务运营部门,以减少运费成本,并向本地用户提供更好的服务,Gartner分析师Lawrence Pingree说。

例如,2013年12月,亚马逊宣布2014年将其AWS公有云服务迁入中国。该计划包括亚马逊在中国安装云服务器,以便向中国的企业提供托管服务。

Pingree说:“许多云服务供应商和SaaS供应商都在实行区域化,以提高敏捷性和产品性能。” Pingree表示,对安全问题的高度关注将加快区域数据中心的使用步伐。

加强透明度

受斯诺登泄密事件的影响,人们也要求政府在收集数据时增加透明度,提高人们的知情权。

谷歌、微软、雅虎和大批其他高科技提供商正向政府施加压力,让政府允许他们公布NSA和其他情报机构向其索取用户数据的细节。这些企业表示,由于法律禁止他们公开NSA索取用户数据的细节,使人们对他们在政府窃取用户数据事件中所扮演的角色产生误解。

谷歌、苹果、Facebook和微软等企业的高管们都纷纷给奥巴马总统写信,要求政府改革监控行为,并提高政府的透明度。这在美国是史无前例的。

谷歌、微软和其他企业计划在他们定期发布的透明度报告中提供更多有关政府数据采集的细节,同时这些企业还表示,他们将积极、合法地挑战政府索取数据的行为。

分析师表示,甚至是电信公司,即使他们回应有关政府收集数据事件的速度明显慢于这些云服务供应商,但在未来他们也将会有同样的计划。

例如,美国的一家电信公司Verizon表示,公司将很快发布一个透明度报告,公布执法机关向其索要用户数据的细节。

2013年12月,微软公司总顾问Brad Smith在一篇博客中写道:政府监控与复杂的恶意软件和网络攻击共同形成了一种“高级持续性的威胁”。

Smith表示,除了在一些非常受限制的情况下,未来微软将与政府索取其云端用户数据的行为作斗争。Smith说:“我们认为政府部门可以直接到企业用户或者政府用户那里去获取每一位员工的信息和数据,就像以前用户数据没有迁到云端时他们所做的那样,而不是通过我们这样的云服务供应商来获取数据。”