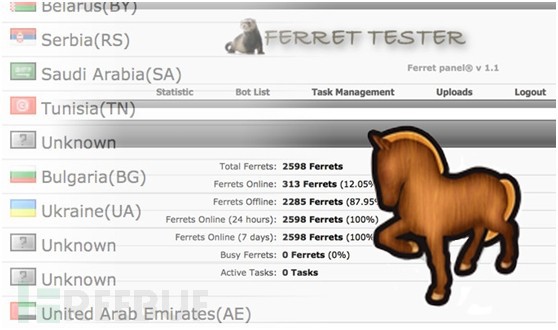

研究人员发现一种名为Trojan.Ferret的僵尸程序。该程序用Delphi编写,bot通过HTTP与CC通信 。

该僵尸程序最大的特点是具有强大的生存能力。Bot程序支持UPX打包,字符串混淆,虚拟机识别,反调试,自修改代码等(UPX packing, string obfuscation, anti-virtual machine and anti-debugging measures, self-modifying code and process hollowing)。

Trojan.Ferret采用两种方法混淆,结合base64和异或(XOR)加密,来掩盖攻击者的攻击手段。不同加密密钥被用于恶意代码库的不同部分。两种混淆手段,一种用来加密恶意代码串,另一种用来隐藏与CC控制台的通信。

Trojan.Ferret程序的不足在于其对DDoS的支持并不全面,工具不支持诸如Slowloris, Apache Killer等应用层攻击。显然,Trojan.Ferret并不适合发起混合型DDoS攻击。

无独有偶,在本周,波兰CERT发现了另一个可感染Linux和Windows主机的僵尸程序。该僵尸主要发起DNS放大攻击。考虑到DNS放大攻击对目标系统资源的要求,该僵尸的感染目标就是有丰富带宽的服务器7。

显然,Linux主机是主要对象。攻击者入侵方式相当暴力,是对Linux主机发起SSH字典攻击。破解后登录,下载bot程序。CC和bot之间采用加密通信。

在windows下,僵尸的工作方式有所不同。Bot感染目标系统后,程序首先伪装为一个名为DBProtectSupport的Windows服务,通过高位TCP端口和CC通信。当Bot感染Windows系统后,其最大的问题在于,bot需要首先向8.8.8.8发送一个DNS查询请求获得CC地址,然后获得带有攻击目标详细信息的txt文件。截获这个txt文件,就可以知道cc的信息。

看来任何强大的东东都有其不足的方面。