近日,Websense安全实验室ThreatSeeker智能云成功检测到一起利用LinkedIn用户资料发起的攻击,攻击中使用了社交引擎技术,攻击目标为其他LinkedIn用户。Websense安全专家们深入分析过高级威胁的7个阶段,指出在此次攻击中,攻击者们利用的是高级威胁中的第一阶段---检测阶段,他们在这一阶段检测各种用户信息,以便后续发起更有效的攻击。Websense安全专家表示,此次检测到的攻击活动很可能只是专业性极强的针对性攻击的开端。

攻击用户如何跟LinkedIn用户进行交互?

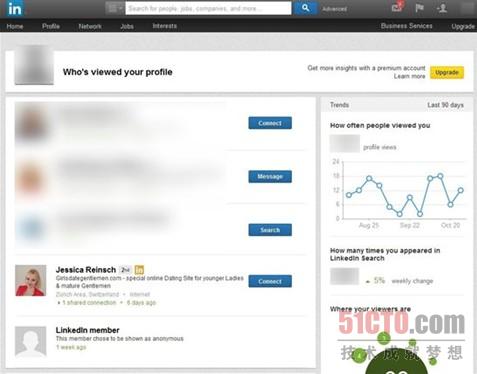

所有LinkedIn用户都可以看到最近浏览自己资料的5个用户,而且多数用户会想知道谁访问了自己的个人资料。攻击者就是利用这种方法,设立虚假用户资料,诱骗LinkedIn用户查看这些资料,以发起攻击。目前LinkedIn有2.59亿用户,因此潜在的攻击目标还是很多的。

下图展示了攻击用户是如何查找LinkedIn用户的:

攻击者为何会选择LinkedIn?

社交网络的搜索功能为攻击者还有合法LinkedIn用户提供了快速查找目标受众的方法。无论是寻找潜在员工的招聘人员、寻找“成功人士”的感情骗子或是寻找特定行业知名人士的高级攻击者,只要是LinkedIn用户,就都可以利用这些工具进行搜索优化。LinkedIn数据报告显示,在2012年,社交网络中的搜索量达到了57亿。

需要注意的是,攻击者订购了LinkedIn付费账户服务,与基本账户服务相比,这一功能让攻击者有了更多的优势。基本账户的搜索过滤内容包括地理位置、行业以及语言。升级为付费用户后,搜索过滤条件将会增加职业、资历水平以及企业规模。攻击者可以利用所有这些条件来选择符合其目的的特定攻击目标。此外,付费账户的功能还会促进该账户与攻击目标之间的交互程度。一旦目标用户浏览了攻击者的资料,攻击者就可以看到该用户的所有浏览者。攻击者可以在海量资料中搜索任意LinkedIn用户并与之进行联系。

攻击详情

攻击者建立了一个名为“Jessica Reinsch”的虚假用户。Websense安全专家经过研究发现,该用户链接至一个位于瑞士的IP为82.220.34.47的社交网站。此外,值得注意的是,尽管位置信息很容易伪造,但Websense安全专家仍检测到,攻击者来自于瑞士。

Websense安全专家表示,在这种情况下,所谓的社交网站仅仅是一个诱饵。下图就是被攻击者作为诱饵的社交网站:

在最初的时候,该社交网络中并不包含恶意代码,但是随着时间的推移,该网络就逐渐变为非法网站,Websense安全专家检测到在相同的IP上注册了其它托管blackhat SEO等恶意代码的域名。此外,专家还发现,用于托管社交网站的IP也托管了ASN(目前已知的托管漏洞利用工具包和非法网站的站点)和大量的漏洞利用命令和控制URL,如RedKit和Neutrino漏洞利用工具包。

总结

目前,尽管这一特殊的用户资料并没有将LinkedIn用户引至恶意代码,但它极有可能已经跟用户建立了联系并收集到了相关资料。诸如当前雇主、职务、社交网络联系人以及技术技能等信息都可能为攻击者所利用,以提高其在LinkedIn网络之外发起的针对性更强的攻击的成功率。

Websense可以全方位保护用户安全。通过Websense ACE(高级分类引擎),Websense为用户提供了针对社交网络与相关漏洞利用工具包的防御措施。此外,Websense安全实验室专家也已经将攻击账户信息提交给LinkedIn,以便其快速采取相应措施,保护其他用户的安全。