在Malwarebytes.org发布2013威胁报告中,研究人员认为诸如勒索软件之类的网络诈骗愈演愈烈。同时,drive-by exploits(路过式漏洞攻击) 和 watering hole attack(水坑攻击)的风起云涌成为2013年安全威胁的焦点。

2013年最大的安全威胁

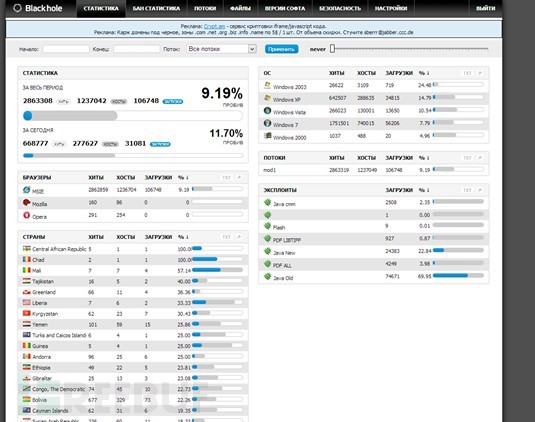

“黑洞开发工具包”(Blackhole Exploit Kit)的潮起潮落是今年最值得关注的焦点。

在本周Malwarebytes.org发布了“2013 威胁报告”。报告中,研究人员认为2013年最大的安全威胁主要包括:

1) 勒索软件(Ransomware)

2) 电话诈骗(Phone Scams)

3) 黑洞开发工具包(Blackhole Exploit Kit)

4) 安卓系统的恶意软件(Android Malware)

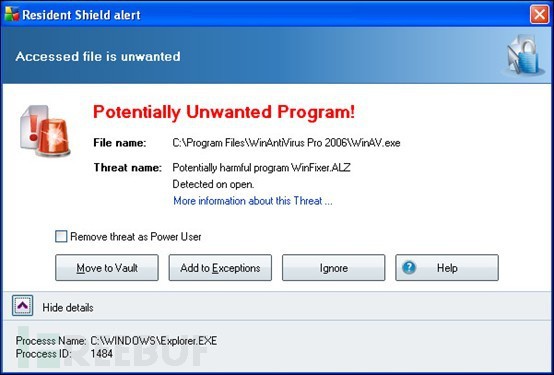

5) 潜在有害软件(PUPs,Potentially Unwanted Programs)

6) 面向银行的DDoS攻击

Ransomware在今年较去年有所不同。以往的勒索软件采用了相对简单的技术。黑客要么采用了非常简单的加密算法加密被勒索一方的数据来要挟对方付款,要么干脆就是瞎咋呼,其实被勒索者系统上什么恶意程序都没有。然而,今年以来,黑客行为更加技术化,其中最著名的代表就是Cryptolocker了。

黑客通过Cryptolocker软件以2048位非对称加密的方式加密文件。如果你的文件被黑客用Cryptolocker加密了,基本上你只有两个选择:交钱或放弃文件。破解几乎是不可能的——破解RSA-2048位加密需要6.4万亿年!

也许是国内和国外文化的不同,导致了电话诈骗的手法也差异很大。和国内或中奖、或嫖娼被抓、或冒犯黑社会老大等诸多敲诈理由不同,国外多是伪装为执法部门(如FBI)或大公司(微软、杀软公司等),要么要你掏钱免灾,要么声称帮你杀毒除木马。不管怎样,诈骗就是诈骗,你所要做的就是——淡定。

需要特别阐述的是,“黑洞开发工具包”的潮起潮落是今年最值得关注的焦点之一。通过工具包可以进行“路过式漏洞攻击”(drive-by exploits) 和“水坑攻击”(watering hole attack)。

事实上,早在今年年初,ENISA就曾经发布过“路过式漏洞攻击”的预警(http://www.theinquirer.net/inquirer/news/2234637/driveby-exploits-are-the-top-web-security-threat-says-enisa)。 ENISA发现黑客越来越喜欢利用浏览器的漏洞,通过访问者访问含有恶意代码的网页来实现对访问者计算机的控制。

当然,随着今年10月“黑洞开发工具包”作者的被捕(http://blog.malwarebytes.org/cyber-crime/2013/10/blackhole-exploit-kit-author-reportedly-arrested-changes-already-noticeable/),该工具包的威胁将越来越小。

此外,在安卓恶意软件中,很大的一部分是短信木马(SMS Trojans)。短信木马会自动发短信或拨打电话给收费SP,手机的所有者不知不觉中产生了开销。潜在有害软件(PUPs)的另一个著名的名字就是流氓软件,这些诸如工具栏、搜索代理等软件不请自来,给计算机安全造成巨大隐患。

最后,在Malwarebytes 2013 威胁报告中也提到了研究人员对2014年威胁的预测,包括勒索软件目标向移动终端转移、移动设备恶意软件、Mac OS恶意软件以及硬件漏洞利用等。篇幅有限,不再展开讨论,感兴趣的朋友点击链接(http://blog.malwarebytes.org/news/2013/12/malwarebytes-2013-threat-report/)查阅全文。#p#

没完没了的斯诺登

如果用一部电影的名字来形容斯诺登偏执性的曝光行为,毫无疑问,那一定是——没完没了。

在本周,英国卫报编辑AlanRusbridger称,斯诺登手上一共有5.8万份材料。通过卫报曝光的文件仅占全部机密文件的1%

(http://www.usatoday.com/story/news/world/2013/12/03/nsa-snowden-guardian-counterterrorism/3856423/)。言下之意,好戏还在后头。

很明显,这位“美国英雄”已经让英国政府颇为头疼。作为“五只眼”的核心以及美国NSA的铁杆合作伙伴,英政府越来越觉得不能让这小子再这么胡乱说下去了。最近,英政府和情报机构严立谴责本国卫报,称卫报协助斯诺登的曝光行为已经威胁到英国的安全,资助了恐怖主义。一些法律人士甚至认为,卫报的泄密违反了反恐法律,应该被起诉。

“恐怖分子“的帽子不是白给的。“反恐大业”是压倒一切的重中之重,是人类文明与非文明的大决战。和“反恐大业”作对那就是和人类文明作对,那就是反人类了。上帝保佑卫报!

在本周,另一个和斯诺登有关的事件是,有猜测斯诺登很可能获得了2万份澳大利亚情报部门的秘密文件

(http://www.hurriyetdailynews.com/snowden-may-have-accessed-20000-australian-files-report.aspx?pageID=238&nID=59052&NewsCatID=359)。这些文件涉及澳政府政治、经济和军事方面的情报,特别是属于澳信号局(注:澳情报部门)的机密文档。

作为“五只眼”(the Five Eyes)其中的一只眼,澳大利亚信号局协助美国监控亚太已经不止一次被斯诺登曝光。澳情报机构确定,这15,000到20,000份澳洲秘密文件可能是斯诺登在美国的国家安全局(NSA)的系统上获得的(…intelligence agencies haddetermined that between 15,000 and 20,000 secret Australian files could havebeen accessed by Snowden through his computer at America's National SecurityAgency.)。

有意思了,你自己的机密文件怎么在人家的系统上?这尼玛不是打自己的脸吗?

最后,在本周斯诺登还是没有忘了抽NSA一鞭子。斯诺登曝光NSA每天收集全球通话数达到50亿个(http://www.washingtonpost.com/world/national-security/nsa-tracking-cellphone-locations-worldwide-snowden-documents-show/2013/12/04/5492873a-5cf2-11e3-bc56-c6ca94801fac_story.html)。基于这50亿通电话的通话数据,NSA用来确定通话双方的位置,分析彼此的关系。靠,这算不算大数据?

最可气的是,NSA对上述行为的解释是:顺手获得并非故意(incidentally)。从法律上讲,NSA利用了“有目的性”(deliberate )和“可预见性”(foreseeable)的区别。

这也印证了一句话:人不要脸则无敌。

其他

本周中,值得关注的安全事件还包括:

微软称,美国政府的监控行为本身就是一个APT威胁。微软负责法律及公司事务的执行副总裁Brad Smith在12月4日微软官方博客上发表上述言论。微软最近最主要的安全动作之一就是用户数据加密,并已经把美国政府和网络犯罪组织划归同一分类。http://www.zdnet.com/microsoft-us-government-is-an-advanced-persistent-threat-7000024019/

13名Anonymous成员就2010年对Paypal公司的DDoS行为认罪伏法。美国司法部周五宣布了这一消息。其中一人同时承认对另一起针对SantaCruz县网站的攻击负责。在12名Anons成员中,年龄最大的是69年出生的Tracy Ann Valenzuela,最小的是91年出生的Mercedes Renee Haefer。http://www.latimes.com/business/technology/la-fi-tn-anonymous-paypal-cyber-attack-20131206,0,5318587.story?track=rss#axzz2mmLNm6C8