周六早上,成都出现了久违的太阳,多美好的一天啊,原本可以陪女朋友出去逛街的,但是,作为正义化身的我,为了揪出那些邪恶的黑客,决定牺牲陪女朋友的时间。

一大早爬起床,打开笔记本,连上公司的VPN,登陆内网日志分析,继续昨日的分析工作。

当前最重要的是先知道黑客是用什么手段攻击了这么多网站,所以我假定请求/data/in***.php的IP就是攻击者,然后分析这些IP历史上的攻击行为。经过一整理,请求过/data/in***.php的IP实在是太多了,而且全世界各个国家的IP都有啊,这样一来,攻击者很难定位啊——很明显是僵尸群。

嘿嘿,我突然想到个小思路,既然加速服务的日志太多,那我去分析下被黑网站的日志不就行了嘛,里面总有记录吧。我先看看有哪些网站是用的虚拟主机,或许日志单独存放在它网站目录中的,如果有我可以考虑给他下载下来做分析——当然把别人主机提权了是不对的事儿,我怎么能做这种事儿呢。不过,先阿弥陀佛观世音如来佛祖保佑日志不要都被黑客删了(站长们啊,保护日志很重要啊@¥#%……&*)。

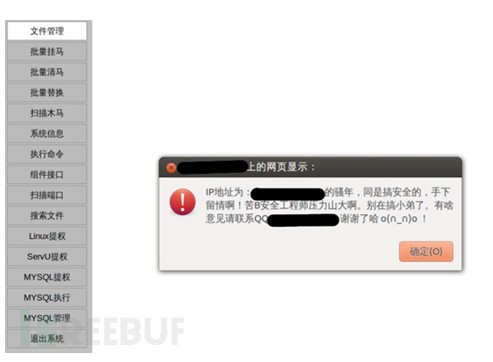

找啊找啊,我发现一个倒霉鬼,目录里躺了好几十个Webshell,这种新鲜场面让我短暂忘记是找日志了,而跑去翻目录里的好东西了。正在为这个网站中了几十个Webshell而感慨时,我手一抖,点了个链接,页面重载,突然弹出一个提示,吓得我背都凉了:

镇定,镇定,不要害怕——就这么安慰着自己。其实我内心还是害怕的,毕竟不是我黑的,如果管理员认定是我干的,那我岂不是很冤枉吗。

我内心恐惧,截了个图发微信里问大家该怎么办。

“这个好,有意思啊,赶紧想办法联系他,说不定就是黑客写的呢!”老杨首先回了我。

嗯…老杨的话里字字充满了深刻的道理,还好我前几天在万能的淘宝上花了几十块钱买了个号码还不错、等级也高的QQ号。常在江湖漂,马甲是必备的,以前我有个马甲QQ号,不过因为等级太低了,那些黑客都不屑跟我聊天,痛定思痛,才花了几顿饭的钱买了个QQ号。

对方很快通过好友请求。

在加他之前,我头脑里已经模拟了各种可能出现的情况,比如如果是站长的话,他要报警啊、要弄死我啊等等;是黑客的话,他恐吓我啊、威胁我啊啊等等。所以我已经做好了充足的心理准备。

我:“xxx.com 这个网站是你的吗?

神秘人:“以前是,有什么问题?”

我:“是你黑了这个网站才对吧!里面被你放了好多Webshell。”

神秘人:“?这是我的网站啊。只是很久没看过了。”

神秘人:“哦,Webshell果然很多,多谢提醒啊!”

他的回复让我摸不着头脑,看上去他好像真是站长,而且还不知道网站被黑了。难道…刚才那提示不是他特意给我发的了。我骂自己手贱啊,那么急急忙忙就去加别人啊,别惹了一身骚啊。我赶紧用浏览器查看了下Webshell页面的源码,竟然没看到弹出提示的那段Javascript代码。就当我在Webshell里点跳转路径时,那个警告提示又弹了出来。

哈,这下我总算明白了,原来跳转的路径是放在URL参数里的,而因为参数中带有“../”字符,被他的WAF拦截了!这个是WAF返回的提示信息,可不是什么管理员发现了我后专门写的警告。呵呵,看来一向善良的我不太适合做坏事,遇到坏事就吓尿了,就变得很不镇定。不过后来事实告诉我,我没有白加他QQ。

虚惊一场。对方也虚惊一场。于是我亮出自己的身份,对方也顿时对我没了警惕心。然后我俩聊得很High,仿佛我俩上辈子就认识一样。他说他家人也在成都,他也来成都玩过。所以我说,“下次来成都一定找我,定请你吃饭”。

当然我不能白请他吃饭咯,哈哈。接着我露出本来面目:“兄弟,可不可以提供下跟那个Webshell路径有关的日志呢。”,打了这句话后面,还跟了一个看起来很无辜的QQ表情。

好兄弟就是好兄弟,专程帮我整理好日志传给我。

他的日志简直帮了大忙啊!我在日志里找到黑客攻击时用的IP了:

接着拿到这个IP后,把它从加速服务日志系统中导出来做分析!这下找到攻击用的漏洞了:

攻击代码是:

/plus/download.php?open=1&arrs1[]=99&arrs1[]=102&arrs1[]=103&arrs1[]=95&arrs1[]

=100&arrs1[]=98&arrs1[]=112&arrs1[]=114&arrs1[]=101&arrs1[]=102&arrs1[]=105&arrs1[]=120&arrs2[]=109&arrs2[]=121&arrs2[]=116&arrs2[]=97&arrs2[]=103&arrs2[]=96&arrs2

[]=32&arrs2[]

这个漏洞已经公开了几个月了,怎么还有这么多网站被黑啊,难道管理员都没更新网站系统吗?于是我大概统计了下DeDeCMS补丁更新情况,屁颠屁颠搞了许久,终于绘制了张饼图:

看来有接近一半的用户没打新补丁。

虽然是找到黑客用什么漏洞发动的攻击,但是发动攻击的这个IP依旧是一台肉鸡IP,而且攻击完全是自动化的,所以要找到黑客用的IP还需要进一步努力啊,黑客你躲好了吗,我来啦。