使用过Hyper-V的童鞋都应该了解,Hyper-V在网络虚拟化方面非常的强大,从而帮助我们实现多样化的网络配置,构建安全、高效、稳定的网络结构。说到Hyper-V的网络虚拟化不得不的提及到Hyper-V网络虚拟化的三种虚拟交换机。

对于刚接触Hyper-V时,可能会觉得比较头疼,首先,Hyper-V不会自带任何已创建好的虚拟交换机和虚拟网卡(在Hyper-V部署向导中会提示创建外部虚拟交换机)。其次,Hyper-V存在三种不同的虚拟交换机,这三种虚拟交换机之间的区别是什么?为什么会有这么多种类的虚拟交换机?是微软玩出的花样,还是在我们的生产环境中确确实实需要用到三种虚拟交换机。

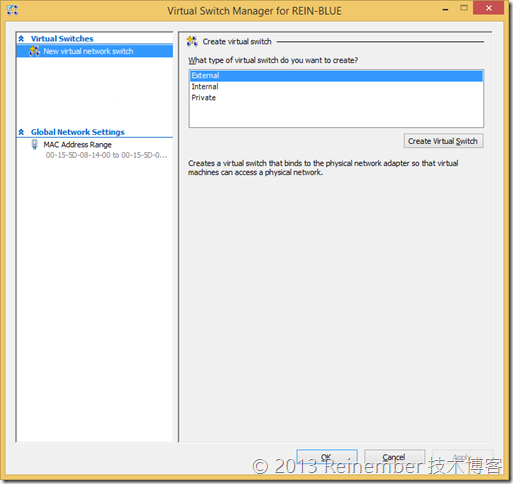

下面我们看下Hyper-V 2012 R2中的虚拟交换机的管理器。

当我们选择新建虚拟交换机时,Hyper-V虚拟交换机管理器会让我们从以下三种虚拟交换机中选择一种来创建:

外部

内部

私有

需要注意的是,这里我们创建的是虚拟交换机,而不是某一张虚拟网卡,所以虚拟交换机会分为这三种类型。

***张类型是外部,表示这类虚拟交换机是能够连接到外部网络的,它需要被分配一张物理网卡(有线或无线均可),但不一定这张网需要连接到物理的外部网络。

第二种类型是内部,表示这类虚拟交换只能够供Hyper-V虚拟化主机与虚拟机之间的通讯,也可以用于虚拟机与虚拟机之间的通讯,它不需要被分配物理网卡,也无法连接到外部网络。

第三种类型是私有,表示这类虚拟交换机仅供虚拟机与虚拟机之间的通讯,连虚拟机与Hyper-V虚拟化主机之间的通讯也是不能的。

下面我们来看这样一个场景:

1.两台Hyper-V虚拟化主机;

2.一台物理的DC及SMB共享存储服务器;

3.一台Hyper-V虚拟化主机管理主机;

4.七台运行在Hyper-V虚拟化主机上的虚拟机;

5.一张被虚拟化为外部虚拟交换机的物理网卡;

6.一个内网虚拟交换机

7.一台虚拟TMG内网网关

8.一台虚拟TMG边缘防火墙

需要注意,这个场景是理想化的,所以在外面的场景中没有考虑性能,全部采用的Hyper-V虚拟化网络技术来实现物理局域网内所有网络结构。

下面我们拆开来看:

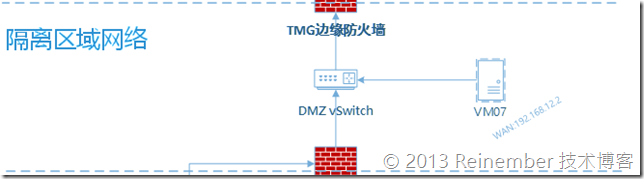

物理互联网络:在与物理局域网与互联网之间的连接是通过一台或多台运行在Hyper-V虚拟化主机之上的TMG边缘防火墙(阵列)。需要注意的是这时我们的TMG是需要2张网卡的,一张连接至WAN,一张连接到DMZ。由于这个TMG阵列是虚拟主机,所以我们的Hyper-V主机必须在物理链路上连接到了WAN,但我们可以不让Hyper-V主机真正的具备连接WAN的能力。

隔离区域网络:TMG边缘与TMG内网之间是通过Hyper-V的隔离网络虚拟交换机连接,并有一台或多台外围虚拟机与DMZ虚拟交换机连接。隔离网络区域一般会有一些边界服务器或设备,它们一般不会需要连接到企业内网中,相对的安全级别较低。

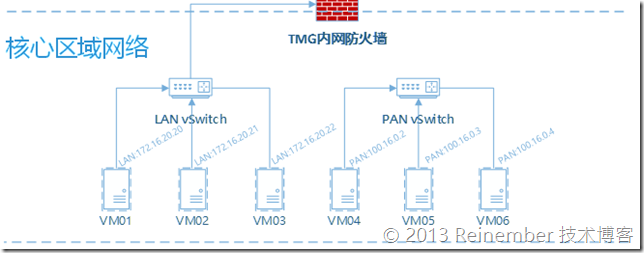

核心区域网络:TMG内网防火墙的另一端是核心区域网络,这里可能存在多个网段,通过核心交换连接到接入层(这里没有画出接入层)。如果需要连接外部网络的应用则通过虚拟的LAN vSwitch连接到TMG防火墙,再由防火墙进行应用发布。

物理私有网络:这里我们就可以用一个物理交换机把所有的Hyper-V服务器以及物理活动目录服务器进行并联,然后接入一台加入物理服务器域主机用于管理。需要说明的是,我们的物理机和虚拟机是在两个不同的域。并且,这里我们可以使用SCVMM来管理我们的物理机,再使用System Center的其他组件来自动化管理虚拟机。

本文出自 “Reinember” 博客,请务必保留此出处http://reinember.blog.51cto.com/2919431/1334995