今天微软就发布面向Windows XP、Server 2003安全警告,一个已知的零日攻击可以提升本机用户的权限,完成内核代码的运行,达到攻击的目标,离XP还有不到5个月退役时间,微软还是尽职地为XP公布此次安全修复方案。

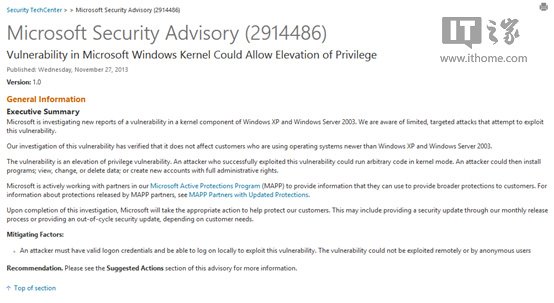

微软目前已经确认该安全报告,提醒受影响的只有Windows XP和Server 2003平台,其他高版本的Windows桌面系统不受影响。

这个漏洞主要是NDProxy.sys导致的。微软对NDProxy.sys也做出了说明:这是一个系统内置提供的驱动程序,将影响NDISWAN和CoNDIS WAN驱动程序到TAPI服务的工作。但是由于该驱动在内核中运行,一旦被攻击者利用,可以随意操作受影响的操作系统平台。

微软也在安全技术中心公布了临时的编号2914486的修复方案,用于阻止漏洞,但也要付出一定的代价(将变相影响到VPN服务以及远程连接服务的工作)

具体操作步骤:

• 以管理员身份运行命令符,即以Administer管理员身份登录系统,输入

- sc stop ndproxy

- reg add HKLM\System\CurrentControlSet\Services\ndproxy /v ImagePath /t REG_EXPAND_SZ /d system32\drivers\null.sys /f

• 重启计算机生效

由于该修复方案影响其他的系统服务,微软也附上了撤销方案:

• 以管理员身份运行命令符,即以Administer管理员身份登录系统,输入

- sc stop ndproxy

- reg add HKLM\System\CurrentControlSet\Services\ndproxy /v ImagePath /t REG_EXPAND_SZ /d system32\drivers\ndproxy.sys /f

• 重启计算机生效