随着信息化时代的飞速发展,网络环境应用日趋复杂的同时,网络应用过程中存在的风险也日益增多;而这类风险中最难控制与管理的主要表现在终端接入网络中所存在的风险。

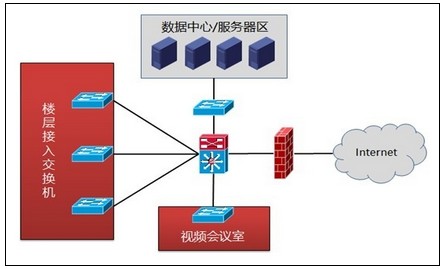

下图中描述的是当前中小型企业终端内网常用的网络拓扑,其中标红的区域正是终端接入内网的区域,也是网络中最难控制与管理的区域,该区域所带来的风险主要表现在几下几个方面:

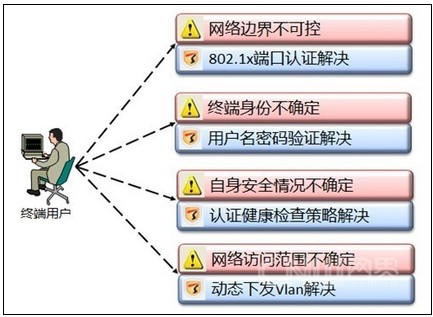

1. 网络边界不可控:严禁在网络中使用HUB和无线设备后,不确定是否有用户违反规定私自接入HUB设备和无线设备,导致网络边界扩大,不可控

2. 接入网络中终端身份不确定:终端接入网络没有进行控制,终端机器接入网络后通过DHCP或者手动配置正确的IP地址后便可以访问内网

3. 接入网络中的终端自身安全情况不确定:终端设备成功接入内网中,终端设备自身的安全情况未知,终端设备是否携带病毒等恶意程序在网络中进行传播不清楚

4. 终端接入网络后访问的网络范围不可控:终端设备成功接入内网后,便可以访问内网中所有的网络资源,没有对终端在网络中访问的访问做权限控制

当前对于终端接入网络中的解决方案

1. 在接入层交换机上对端口做IP/MAC绑定操作

该种方式通过在交换机的端口上做IP/MAC绑定,可以实现交换机下所有连接终端机器的端口上只允许一个MAC地址进行通讯,这样做可以有效的杜绝网络边界不可控的问题出现;因为每一个端口下只允许一个MAC地址进行通讯,即使该端口下有HUB类设备和无线发射类设备存在,也只有一台终端能够正常接入内网,其它的终端设备网络通讯都会被接入层交换机给阻断,无法接入内网中。

但是,该种解决方式也只是解决了终端机器接入内网中网络边界不可控的问题,其它的问题仍然存在于网络中,还无法做到完美的解决。

2. 通过网关类设备或控制器设备来控制终端的非法接入

该种方式是通过在网络中架设网关类设备或者控制器类设备,通过扫描网络中所有进行网络通讯的终端类设备的IP、MAC信息,如果该终端设备在内网中没有记录,并且还有网络访问行为,可以通过该类设备向该终端发送ARP欺骗包等方式,从而通过网络的行为阻断该终端的所有网络连接。

但是,该种解决方式也只是解决了当前接入网络中终端机器身份确定的问题,其它的问题仍然存在于网络中;并且通过该种方式进行解决时对于管理员的配置依赖性较大,同时因为该类设备通过ARP欺骗的形式进行实现,所以会导致在网络中存在大量的ARP欺骗数据包出现。

3. 通过标准的802.1x认证准入形式实现

该种方式通过在接入层交换机端口上应用802.1x协议来实现对终端接入网络中进行控制;因为在交换机端口上应用了802.1x协议,所有端口下连接的终端设备必须要经过用户名密码登陆认证成功后才能够成功的接入内网中,从而解决了接入内网终端的身份不确定问题。

但是,该种解决方式还是无法解决网络边界不可控、接入网络中的终端机器自身健康情况等问题还是没有得到相应的解决。

天融信提供的终端入网解决方案

天融信提出的终端网络接入方案是依靠802.1x的原型实现的,在终端用户802.1x用户名密码验证成功后,客户端会按照策略定义的检查项来检查终端当前的健康情况,并将结果上报至服务器,只有终端用户名密码认证成功并且健康检查通过后才能正常的接入内网中,因为服务器需要判断终端的健康检查是否通过,所以标准的radius服务器无法做到,因此天融信自研了TopNAC的服务器,作为终端接入网络中认证用服务器;因此,该终端接入网络的接入方式也被称为TNC接入。

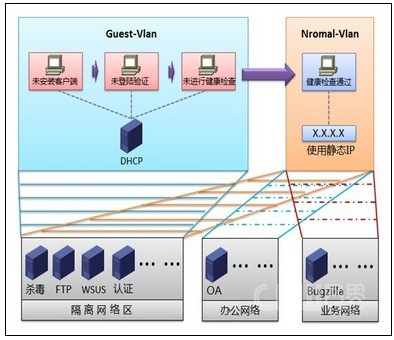

TNC接入方式下终端接入内网的过程见下图:

该解决方案根据终端接入内网中的流程,可以解决之前所描述的终端入网所有的风险。

TNC接入方式工作原理

TNC接入方式是在802.1x的原型上进行相应的修改而来的,与802.1x的工作方式有些许不同;802.1x认证只对终端的用户名和密码进行验证,并且在终端验证通过之前终端自身没有任何的网络连接,并且802.1x无法对接入终端机器自身的健康情况进行检测。

TNC接入方式中,终端接入网络后在没有进行认证之前,此时终端会被接入层交换机划入 Guest-Vlan中,在该Vlan中终端机器只可以访问网络中所划分出来的隔离网络区,即杀毒软件服务器、WSUS服务器等;在该区域内,终端机器会进行802.1x的用户名密码验证,用户名密码验证通过后,终端会根据本地应用的认证策略对本机的健康,并将健康检查的结果上报至认证服务器,服务器端会根据终端上报的健康检查的结果来判断是否让终端接入网络中。

那么,TNC接入方式是怎么做到解决终端接入网络中所面临的各类风险呢?

网络边界不可控

TNC接入方式采用802.1x的准入的原型进行认证,在交换机上应用端口模式进行认证。因为在认证前Guest-Vlan中终端机器使用DHCP进行地址分配,认证成功进入Normal-Vlan后使用静态IP地址进行网络通讯,即使使用HUB 进行通讯,在Guest-Vlan中所有终端机器可以访问隔离网络区域,只要有一台终端机器准入认证成功,那么交换机端口划分至Normal-Vlan 下,该终端机器使用Normal-Vlan下的静态IP地址可以正常通讯,而HUB下的其它终端机器还是使用的DHCP地址在Normal-Vlan下,网络无法正常通讯,从而保证了交换机端口只能存在一个终端进行正常的内网访问,保证了网络边界的可控性。

接入网络中终端身份不确定

TNC接入中需要对终端机器认证的用户名密码进行验证,每一个用户都有自己的用户名密码,因此只要是认证成功接入网络中的机器身份都可以得到确认。

接入网络中的终端自身安全情况不确定

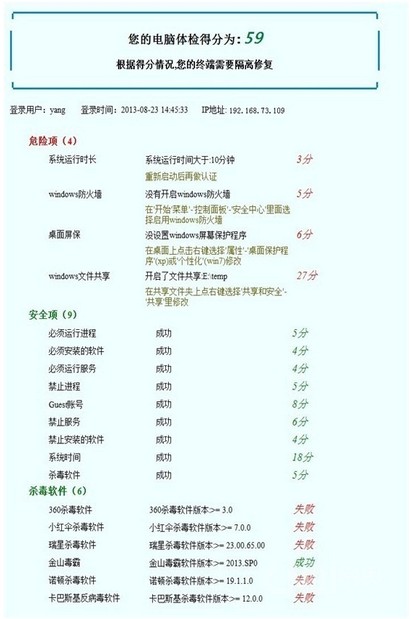

TNC接入中对于用户的认证方面,用户名密码验证通过后,还需要终端机器根据服务器端下发的健康检查策略将本地的健康检查结果上报至服务器端,只有健康检查通过后服务器端才会下发认证通过的命令,终端才可以正常的接入网络中;如果健康检查不通过,客户端会弹窗显示不通过的选项以及修复方式,此时终端机器可以在Guest-Vlan中通过访问网络隔离区中的各类服务器进行健康修复,修复完成再次发起认证检查,检查通过后才被允许接入网络中,从而保证了接入网络中的终端机器都是健康接入。

终端接入网络后访问的网络范围不可控

TNC接入中每一个认证的用户名密码都会绑定一个Vlan号,认证成功健康检查通过后,认证服务器会将该Vlan号信息发送至该接入交换机,交换机收到后会将连接该认证终端的端口划分至该Vlan下;因此,不同的账号绑定不同的Vlan号认证成功后分别进入不同的Vlan下进行网络通讯。办公人员认证成功后被划入办公Vlan中,只能访问办公Vlan下的资源;业务人员认证成功后被划入业务 Vlan中,只能访问业务Vlan下的资源。因此,TNC接入方式保证了终端接入网络成功后所访问的网络资源范围可控性;因为不同的账号所绑定的Vlan 号不同,在一定的程度上也避免了账号混用的风险。