攻击者正积极利用一个已知漏洞破坏JBoss Java EE应用服务器,这些应用服务器以非安全方式向互联网曝露了HTTP调用服务。

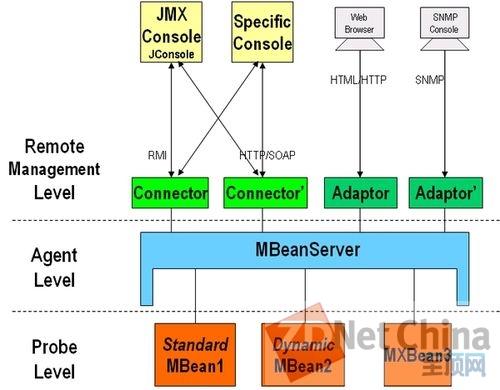

十月初,安全研究员Andrea MIcalizzi在多家厂商(包括惠普,McAfee,赛门铁克和IBM)使用4.X和5.X JBoss的产品中发现了一个漏洞并将之发布。黑客可以利用该漏洞(CVE-2013-4810)在曝露了EJBInvokerServlet或JMXInvokerServlet上JBoss部署上安装一个任意应用。

Micalizzi利用该漏洞安装了一个名改为pwn.jsp的Web Shell应用,该应用可通过HTTP请求在操作系统上执行Shell命令。可以通过OS的用户身份许可从而运行JBoss,而在一些JBoss部署案例中,甚至可以拥有较高的权限,如管理员。

来自安全公司Imperva的研究员最近检测到针对JBoss服务器的攻击有所增加,这些攻击利用Micalizzi所说的漏洞安装了原始的pwn.jsp shell,不仅如此还有更复杂的名为JspSpy的 Web Shell。

在JBoss服务器上运行的200多个站点,包括那些隶属于政府和大学的站点,都被这些Web Shell应用入侵和感染,Imperva安全策略总监Barry Shteiman说。

实际情况更为严重,因为Micalizzi所说的漏洞源自不安全的默认配置,这些配置使得JBoss管理界面和调用程序暴露在未经验证的攻击之下,这一问题已经存在多年了。

2011年,在一份关于JBoss因安装不当被黑的报告中,Matasano Security的安全研究员在谷歌搜索的基础上估计约有7300台有潜在漏洞服务器。

据Shteiman透露,管理界面暴露到互联网的JBoss数量翻了三倍,达到了23000。

这种增长的原因之一或许是人们完全了解与此问题相关的风险,不过却一直以不安全的方式部署安装JBoss,Shteiman说。而且,有些厂商推出产品的时候,本身就使用了不安全的JBoss配置,如不能抵挡Micalizzi漏洞利用的产品,他说。

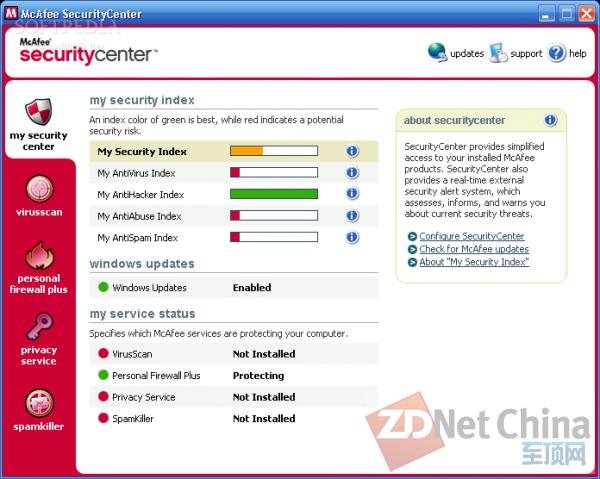

存在CVE-2013-4810漏洞的产品包括McAfee Web Reporter 5.2.1,惠普ProCurve Manager 3.20和4.0,惠普PCM+ 3.20和4.0,惠普 Identity Driven Manager 4.0,Symantec Workspace Streaming 7.5.0.493和IBM TRIRiGA。 还未发现有其他厂商的产品上有此漏洞。

JBoss由Red Hat开发,最近更名为WildFly。最新的版本是7.1.1,不过据Shteiman透露,许多企业因兼容性的问题而仍使用JBoss 4.X和5.X版本,因为他们要运行的应用是为旧版的JBoss而研发。

这些企业应该到JBoss社区网站查询确保JBoss的安全安装。

IBM也对此漏洞做出响应,提供了安全安装JMX Console和EJBInvoker的信息。