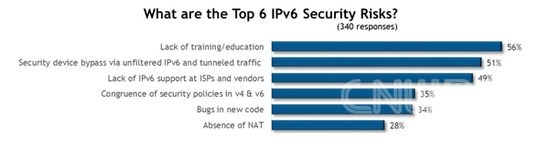

尽管IPv6已经开始启用,但网络工程师仍然很谨慎,因为他们担心IPv6的安全问题。下面是95000位网络工程师投票选出的IPv6网络安全中前6大安全风险。

● 缺乏IPv6安全培训/教育。

现在最大的风险是缺乏IPv6安全知识。企业在部署IPv6之前,必须投入时间和金钱来进行IPv6安全培训。否则,过后,企业将需要花费更多的时间和金钱来堵塞漏洞。在规划阶段考虑网络安全更加有效,而不应该在部署后才考虑。根据GTRI首席技术官Scott Hogg表示,“所有安全从业人员现在都应该了解IPv6,因为所有的企业在其环境中都有启用IPv6的操作系统。未能保护IPv6系统就像打开了很大的后门。”

● 通过未过滤的IPv6和通道流量绕过安全设备。

与安全产品本身相比,只有缺乏知识被认为是更大的风险。概念上,这很简单,安全产品需要做两件事情:识别可疑的IPv6数据包并部署控制。然而,在实际中,这在v4中计划是不可能的,更不用说可能存在流氓流量或未知通道流量的环境。目前有16种不同的通道和过渡方法—更不用提上层通道,例如SSH、IPv4-IPSec、SSL/TLS甚至DNS。IPv6论坛网络安全主题专家兼SRA InterNATional专家网络架构师Joe Klein表示:“第一步是知道你正在寻找什么。”目前我们使用的安全产品(特别是那些从IPv4转换到IPv6的产品)并不一定足够成熟来抵御威胁。

● 互联网服务供应商和供应商缺乏对IPv6的支持。

为了确保IPv6安全功能和稳定性与IPv4看齐,全面的测试是至关重要的。对所涉及的所有协议制定一个测试计划,并部署一个测试网络,必须测试所有设备,特别是来自供应商的新的安全技术。每个网络都是独特的,需要一个独特的测试计划。让这个问题进一步复杂化的是,你的供应商没有提供本地IPv6连接。连接到你的接口的通道进一步提高了安全的复杂性,并可能带来中间人攻击和拒绝服务攻击。对此,你可以要求你的供应商提供本地IPv6。

● 安全政策。

糟糕的IPv6安全政策直接导致了目前大家对IPv6安全知识的不了解。IPv6安全政策的深度不仅需要与IPv4看齐,同时,其广度必须更宽,来应对IPv4环境中不需要考虑的新的漏洞。

● 新代码中的错误。

任何新代码都会有错误。而在这种情况下,我们可能在还不完全支持IPv6的NICS、TCP/UDP和网络软件库的代码中发现错误。SIP、VoIP和虚拟化等技术也可能存在问题。在最坏的情况下,代码中的错误可能在你的网络中引入新的漏洞。同样地,这里的解决办法也是测试。测试网络和全面的测试计划能够帮助发现错误,以及隔离它们,并可以找到解决办法,或者关闭部署,直到修复问题。

● 没有NAT。

大家对NAT普遍存在误解,以至于NAT没有出现在IPv6中被误解为头号安全风险。在IPv6环境中有NAT可能也不错,但事实上,它们并不提供任何的额外的安全性。防火墙提供了安全性,而不是网络地址转译。

IPv6安全不能只是IPv4安全的简单克隆,这种想法是非常危险的。我们必须安排培训、扩大政策,以及在网络中部署新的技术来抵御新的威胁。从同质IPv4网络过度到异构IPv4/v6网络带来了新的流量类型以及设备,企业必须重新考虑。

此外,由于IPv6相对较新,其市场才刚刚开始,IPv6安全产品也还不够成熟。在围绕IPv6的安全性完善之前,在运营商让IPv6与IPv4看齐之前,这是一个有趣的危险的时期。(邹铮编译)