使用WP的 Complete Gallery Manager 插件能够使你简单快捷地为你的网站建立一个相册集

这个插件提供了很多很多好用的功能, 但如果你的用户或是你自己不需要用到这些功能的话,请不要安装太多WP的插件.这样容易让你的WP过于复杂,让入侵者有可乘之机。

Complete Gallery Manager 一共有188个设置,其中有146个是使用单选框的形式,用来设置这个插件的功能。这样会让Complete Gallery Manager 设置起来更加安全、方便。

漏洞摘要:

一个独立漏洞研究实验室的研究人员发现了Wordpress插件 Complete Gallery Manager 3.3.3这个任意文件上传漏洞。

等级:

高危

分析:

WordPress插件Complete Gallery Manager 3.3.3任意文件上传漏洞允许远程的攻击者通过HTTP的POST方式上传文件,这个文件的扩展名可以是任意格式的,Complete Gallery Manager这个插件中没有严密的过滤代码来限制这些未经授权的特殊后缀名文件上传到服务器上。

产生这个漏洞的文件位于/plugins/complete-gallery-manager/frames/ 路径的upload-images.php文件上。 这个文件没有检查上传文件的内容,导致攻击者可以上传恶意文本内容或是webshells.

在上传文件之后,远程的攻击者还能够将文件的后缀名,从一个格式转换成为另一个格式。例如,你可以上传.jpg再将它转换成.php文件。

这个漏洞的利用,不需要与管理员发生互动,而且不需要有管理员的权限,甚至不需要普通用户的账号密码,就能完成这个攻击。

想要成功地利用这个漏洞,只需要以上的那个文件路径没有被服务器所禁止,只要能访问到/plugins/complete-gallery-manager/frames/upload-images.php这个路径,你就可以直接上传任意文件啦。

漏洞应用程序:

[+] CodeCanyon – Complete Gallery Manager

漏洞模块:

[+] Image File Upload

漏洞文件:

[+] upload-images.php

受影响的模块:

[+] 可影响整个WordPress系统 (http://localhost:8000/)

测试证明

这个任意文件上传漏洞,不需要与管理员发生互动,而且不需要有管理员的权限,甚至不需要普通用户的账号密码,就能完成这个攻击。

Google 语句:

allinurl:/wp-content/plugins/complete-gallery-manager/

漏洞页面(自己架设):

http://wordpress.localhost:8080/wordpress/wp-content/plugins/complete-gallery-manager/frames/upload-images.php

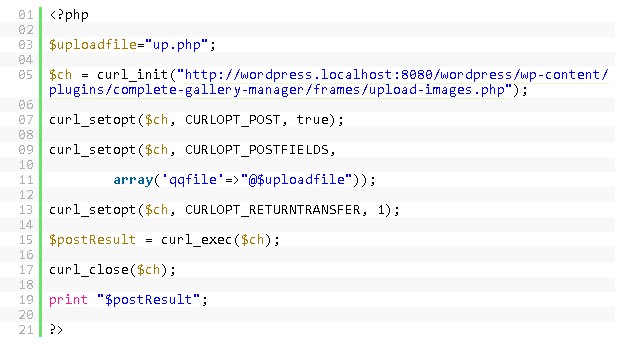

Exploit :

上传的shell地址 :

http://wordpress.localhost:8080/wp-content/2013/10/up.php