一、概要

“威胁互连情报研究小组”(TCIRT)今日发现了一份携带网络武器的微软WORD文档,文档的内容是一份有关美国-蒙古2014年“可汗探索”联合军事演习的“概念制定会议”声明。回顾以往,TCIRT小组曾发现过其他种类的诱饵文件,所用语言均为蒙古语,主题都是围绕2013年6月的蒙古总统选举。本次活动代表了中国针对蒙古以及与蒙古有经济、军事和外交往来的国家采取的计算机网络渗透活动。蒙古通过与其所谓的“第三邻国”—美国、如本、韩国和欧盟—展开接触,正在走一条更加独立的道路,这有可能成为中国发起计算机网络渗透活动的原因。这样一来,中国就能清楚了解蒙古与美国和其它西方国家之间关系的演变,并且能够保护中国自身在蒙古的国家利益。

二、分析2014“可汗探索”军事演习的“概念制定会议”声明文件

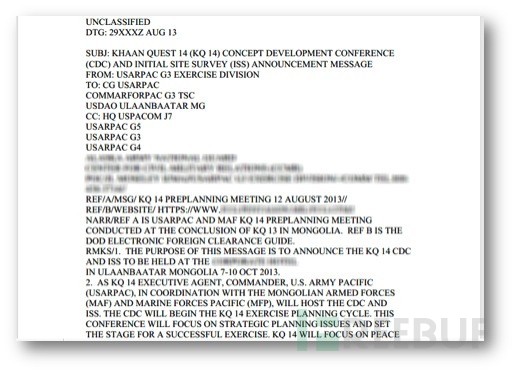

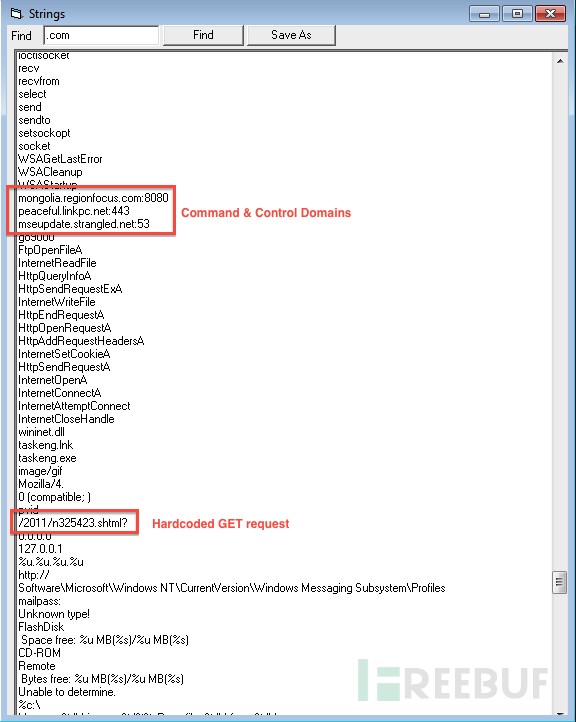

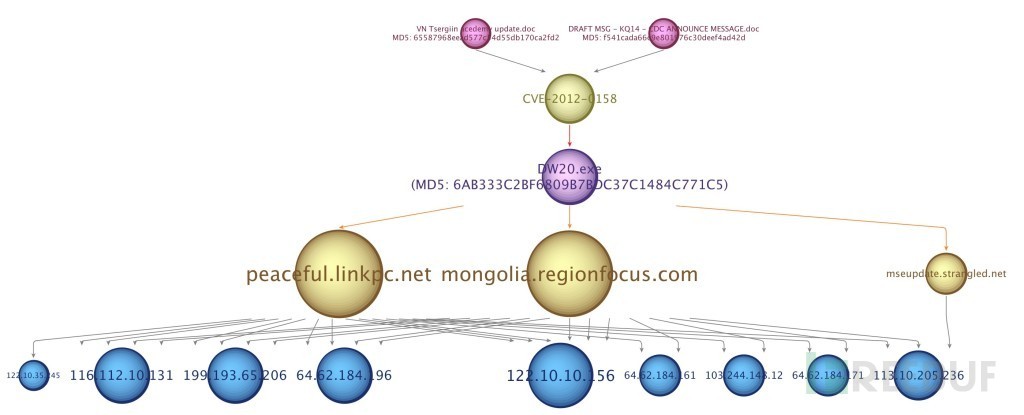

TCIRT发现的这份携带网络武器的微软WORD文档来自美太总部的一份官方非密文档,文档指出“概念制定会议中涉及的美国陆军、海军陆战队以及国务院相关部门将参加2014可汗探索军事演习”。这份名为“概念制定会议声明信息-2014可汗探索军演草案文件”利用CVE-2012-0158 漏洞在计算机系统中植入恶意程序,然后通过peaceful.linkpc.net, mongolia.regionfocus.com以及mseupdate.strangled.net三个域名连接其指挥和控制系统。

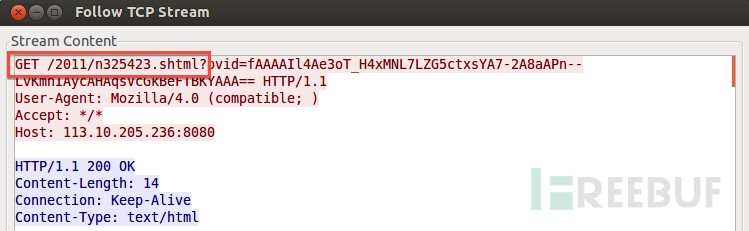

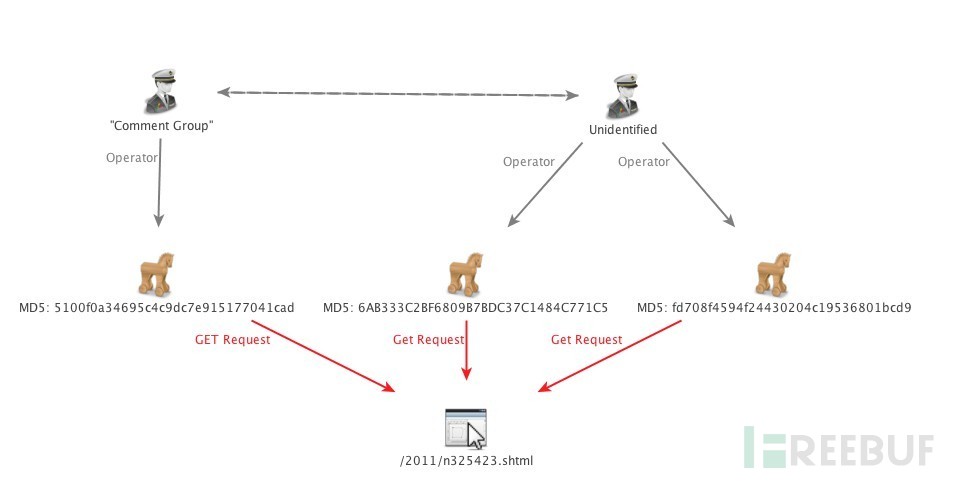

同样的,一份名为“越南缇瑟郡学术更新”的doc文档中,黑客利用 CVE-2012-0158 漏洞发起了类似攻击,域名指向跟“可汗探索”中三个域名相同。这份文件内容涉及蒙古国防部与越南军队联合训练的声明。这就说明蒙古国防部负责计划和演习的部门正在遭受一系列范围很广的网络攻击。一旦成功安装在主机之后,木马会向外界 /2011/n325423.shtml发送GET请求:

木马程序还包含指挥和控制系统的固定编码字符串:

三、结构的复杂:

以下研究发现了其它指挥和控制域。TCIRT发现上述三个域名重复指向许多地址。2013年10月初,所有域名指向香港IP:113.10.205.236.

回顾2011年10月7日至2012年10月7日域名解析情况,可以确定这些黑客一直都在使用一些常用的Ip地址,例如58.64.200.105以及58.64.200.106。

四、与中国的联系:

TCIRT分析认为任何与这些恶意域名有关的注册信息和私人信息都应该与黑客活动有关。以下电子邮件地址就是用来注册这些域名的。

针对这些电子邮件的研究发现,yyan_79@hotmail.com 出现在一份2008年的论文之中,该论文名为“网络中P2P文件污染防治策略研究”。邮箱主人正是论文作者“云燕”,1979年生,曾在大连理工大学计算机系上学。

五、与APT1的联系

2013年10月5日,TCIRT发现另一个恶意软件样本同样利用了相同的GET请求“/2011/n325423.shtml”,并连接至mongolia.regionfocus.com。研究人员发现,APT1曾经在数据组中使用过GET请求“/2011/n325423.shtml”。回顾之前对APT1的分析,APT1之前也曾将指挥和控制系统指向IP地址68.96.31.136。

研究人员发现自2010年9月18日以来到2013年2月,APT1很多域名都指向过68.96.31.136这个地址。直到APT1报告出现之后,这些恶意指向才逐渐消失。

六、总结:

中国此次黑客活动的意图可以归纳为三点:

1.中国不能眼睁睁看着美国通过“可汗探索”等军事演习对自己形成具有武力威慑的“包围圈”。

2.随着蒙古与“第三邻国”逐渐建立密切的关系,中国需要保证在蒙利益。

3.中国在蒙古的投资巨大,中国依赖蒙古巨大的铜矿,中国需要保证与蒙古之间的合作伙伴关系。

这次黑客活动代表了中国针对有可能危害中国在蒙利益的组织发起的计算机网络渗透活动。正如这些包含网络武器的文档证明,中国APT仍在攻击与蒙古军方有合作关系的美国军队。同样的,欧洲和其它国家与蒙古的外交活动也将成为攻击的对象。英文原文来源(略有编译):http://www.threatconnect.com/news/khaan-quest-chinese-cyber-espionage-targeting-mongolia/